SSLとは?

平均的なビジネス取引というと、何を想像しますか? 地元の食料品店のレジレーン? それとも通りの端にあるレモネードスタンドでしょうか?

おそらく、ウェブサイトについては考えていないでしょう。 それでも、かつてないほど多くの取引がデジタルで行われています。 実際、世界のeコマースの売上高は、2023年と比較して42%増加しており、2027年までに8兆ドルに到達するペースです。

問題は次のとおりです: オンライン取引には、多くの場合、安全でない可能性があるデバイスやネットワーク上を移動する機密情報が含まれます。 したがって、デジタル インタラクションはプライベートかつ安全に保たれなければなりません。 幸いなことに、デジタル証明書とSecure Sockets Layer(SSL)はまさにそれを行うために作られています。

あまり理解できていないと感じますか? 心配はいりません。最新情報をお届けするためにここにいます。 SSLセキュリティ、暗号化の重要性、組織に適したデジタル証明書を選択する方法について詳しく説明します。

SSLとは?

SSLは、ウェブサイトのIDを認証し、暗号化された接続を作成するインターネット セキュリティ プロトコルである、セキュア・ソケット・レイヤーの略です。 SSLプロトコルは、安全な接続を確保し、ウェブサイト、ブラウザ、Webサーバーなどのエンティティ間で送信される機密データを保護するために不可欠なテクノロジーです。

Netscapeは1995年にSecure Socket Layerの最初のバージョンを開発しました。 当時、ウェブデータは平文でしか送信できなかったので、誰でもメッセージを傍受して読むことができました。 さらに悪いことに、メッセージに含まれる個人情報が盗まれることもありました。

SSLプロトコル1.0は、いくつかのセキュリティ上の欠陥により脆弱になったため、一般にリリースされることはありませんでした。 最後に、2つのバージョンの後、SSL 3.0が一般公開され、インターネット上での安全な通信が少なくとも一時的に可能になりました。

トランスポート層セキュリティ(TLS)とは何ですか?

あらゆる意味で、Transport Layer Securityは、元のSSLセキュリティ プロトコルの最新の後継プロトコルです。 しかし、実際にはTLSを意味する場合でも、多くの人が依然として「SSL」という名前を使用しています。 最近では、次のような頭字語の組み合わせも見かけることがあります: SSL/TLS暗号化。

とはいえ、顕著な違いがあるため、必ずしも互換性があるわけではありません。

簡単に言えば、TLS暗号化は以前の暗号化よりも安全です。 SSLセキュリティには長年にわたっていくつかのバージョンがあり、後に明らかになりますが、それぞれに脆弱性があります。 これが、SSLが1996年以来更新されておらず、現在「非推奨」とみなされている理由です。

そのため、TLSは依然として一般的に「SSL」と呼ばれていますが、今日の市場ではデフォルトのセキュリティ プロトコルです。 最新のイテレーションであるTransport Layer Security 1.3では、以前のバージョンの既存の弱点の多くが修正され、利用可能な最も安全でセキュアな接続が提供されます。 実際、米国国立標準技術研究所(NIST)は、すべての政府のTLS サーバーおよびクライアントでTLS 1.2をサポートするように要請しており、政府機関には2024年にTLS 1.3を採用することを計画するよう推奨しています。

デジタル証明書とは?

デジタル証明書は、暗号化と公開鍵基盤(PKI)を通じて、デバイス、ウェブサーバー、ユーザー、またはその他のエンティティの信頼性を証明する電子文書です。 デジタル証明書は、組織が信頼できるエンティティのみがネットワークにアクセスできるようにするのに役立つ貴重なツールです。

後で説明するように、これらはウェブブラウザに対してウェブサイトの信頼性を確認するためにもよく使用され、SSLで暗号化された接続を確立できるようになります。 この特定の種類の証明書は「SSL証明書」または「TLS証明書」として知られていますが、これについては後ほど説明します。

SSLとTLSがなぜ重要なのか

ウェブサイトの所有者には、現代のサイバーセキュリティを脅かす、ますます大胆になっている脅威ベクトルから組織、顧客、従業員を保護するためにSSLおよびTLS証明書が必要です。 暗号化されていないウェブサイトやサーバーは攻撃を受けやすくなります。 つまり、機密データの宝庫が危険にさらされる可能性があります。

実際、ウェブサイトのドメイン所有権は軽視されるべきではありません。 SSLまたはTLS証明書を導入する理由はいくつかあります。

- データセキュリティ: SSLセキュリティにより、権限のないユーザーは機密情報にアクセスできなくなり、指定された受信者のみがアクセスできるようになります。 これは、ログイン認証情報、財務データ、個人情報、その他の価値の高いターゲットを保護するために特に重要です。

- フィッシング耐性: デジタル証明書は、フィッシングなどの特定の種類のサイバー攻撃も防止します。 ハッカーは通常、何も知らない被害者をだまして、機密データをまるで本物の様な偽装ウェブサイトに入力させようとします。 ただし、TLS証明書はWebサーバーを認証し、ドメインが正当かどうかをユーザーに警告します。

- IDのセキュリティ: SSLセキュリティは、個人情報の送信に使用されるユーザー名、パスワード、フォームを暗号化することで、顧客にとってより安全なエクスペリエンスを実現します。

- 顧客のリテンションとコンバージョン: ウェブサイトを訪問する見込み客は、チェックアウトプロセスが安全な接続を通じて保護されていると知っていれば、購入を完了する可能性が高くなります。 SSLセキュリティを使用すれば、少なくとも83%の消費者が離れていく原因となる、初歩的なデータ侵害を防ぐことができます。

- 検索エンジンのランキング: 実際、GoogleはSSL証明書のないサイトを安全でないとしてフラグを立てて罰しており、検索エンジン最適化(SEO)のランキングやウェブサイトの可視性に悪影響を与える可能性があります。

- コンプライアンス: 要件の高まりにより、企業は安全な通信を真剣に取り組むよう求められています。 たとえば、ヨーロッパの一般データ保護規則(GDPR)は、暗号化に関する厳格な標準を実装しています。 GDPRのルールに違反する企業には、2,000万ユーロ、または前会計年度の企業の全世界年間収益の4%のいずれか高い方の罰金が科せられます。

SSL証明書の仕組みとは?

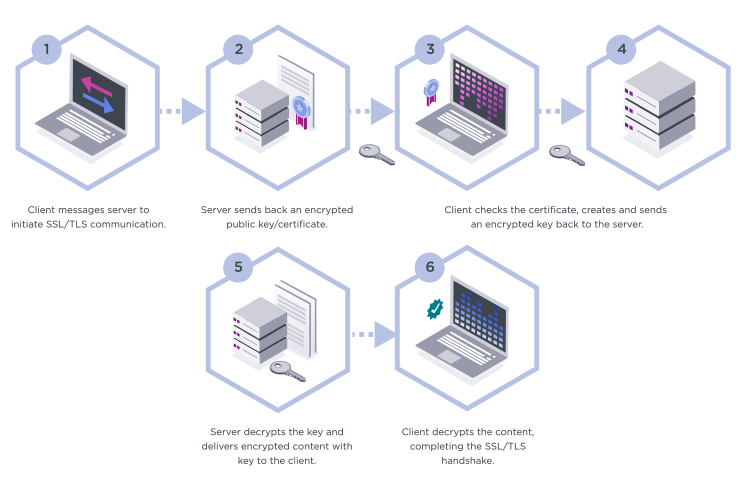

SSL暗号化が重要であることは明らかですが、SSLはどのように機能するのでしょうか。 早速、ステップごとに説明していきましょう。

一般的に、プロセスは次のとおりです:

- ブラウザまたはサーバーが、SSLで保護されたWebサイト(Webサーバー)への接続を試みます。 ウェブクライアントはサーバーにプロセスを開始するようメッセージを送信します。

- それに応じて、ウェブサイトはSSL証明書のコピー(公開鍵)を送り返します。

- ブラウザやサーバーは、SSL証明書を信頼できるかどうかを確認します。 そうであれば、暗号化された秘密鍵を作成してウェブサイトに送り返します。

- ウェブサーバーは秘密鍵を受信して復号化します。 次に、暗号化された接続を作成し、コンテンツをクライアントに返します。

- 最後に、クライアントはコンテンツを復号化し、安全にセッションを開始できます。

このプロセスは「SSLハンドシェイク」と呼ばれることがよくあります。 なぜでしょう? それは、このプロセスが基本的に双方間の合意であり、お互いの間に信頼を確立するものだからです。 表面的には、それは長い試練のように見えるかもしれませんが、実際にはほんの数ミリ秒で起こります。 実際、エンドユーザーのエクスペリエンスには実質的に影響はありません。

特に、SSLは、SSLまたはTLS証明書を持つウェブサイトによってのみ追加できます。 これらの証明書は、ウェブサイト所有者を認証および検証するバッジとして機能します。 TLS証明書の重要な側面の1つは、ウェブサイトの公開鍵、つまり暗号化を可能にするメカニズムです。

デバイスは公開鍵を表示し、それを使用してウェブサーバーで安全な暗号化鍵を作成します。 同時に、ウェブサーバーは公開鍵で暗号化されたデータを復号化するために使用される秘密鍵を常に保持します。この鍵は常に秘密に保たれます。

たくさんの鍵が必要です。 これらを要約すると、前にも出てきたそれぞれの定義となります:

- SSLハンドシェイク: 安全な接続を確立する、2者(通常はブラウザ/サーバーとWebサーバー)間のネゴシエーション。

- 公開鍵: 特定の受信者宛てのメッセージを暗号化するために使用される暗号化鍵。2番目のツール、つまり秘密鍵を使用することによってのみ解読可能。

- 秘密鍵: これは秘密鍵とも呼ばれ、データの暗号化と復号化に使用され、安全なセッションを開始します。

SSLおよびTLS証明書の種類

デジタル証明書は、タイプと検証レベルによって分類できます。 まず、3つの主要なSSLおよびTLS証明書タイプを調べてみましょう。

- 単一ドメイン: 名前が示すように、単一ドメインSSL証明書は1つのウェブサイトにのみ適用されます。 発行先のウェブサイトのサブドメインを含む、他のドメインの認証には使用できません。

- ワイルドカード: 同様に、ワイルドカード証明書は1つのドメインにのみ適用されますが、そのサブドメインを含めることもできます。 したがって、これを使用して機密情報を保護し、包括ドメイン内のすべてのものを認証できます。

- マルチドメイン: 対照的に、マルチドメインSSLでは、1つのSSL証明書に、それぞれ無関係な複数のドメインをリストできます。

デジタル証明書にはさまざまな検証レベルもあり、認証局(CA)がドメインの所有権を証明するために使用します。 これらは、最小限の検証から厳格な身元調査に至るまで、多岐にわたります。 それぞれを詳しく見てみましょう。

Extended Validation(EV SSL証明書)

EV SSL証明書はドメイン検証、エンティティを特定の物理的な場所と関連付けるクロスチェックも含めた最も包括的な検証チェックを含んでいるため、ほとんどのオンラインユーザーが優先的に利用しています。

このタイプの検証では、詳細な証跡が書面で残されるため、そのWebサイトでの取引中に詐欺行為があれば、顧客は依頼を出して資料を受け取ることができます。

Organization Validation(OV SSL証明書)

OV証明書を取得するドメインは、若干緩めのプロセスを経ます。 CAは証明書を要求している個人または企業に連絡しますが、件名に関する完全な身元調査は完了していません。

ドメインの所有権に加えて企業が検証され、ほとんどの主要なウェブブラウザで証明書の詳細情報を表示できるため、ユーザーはアクセス中のサイトが正当かどうかを判断できます。

Domain Validation(DV SSL証明書)

DV証明書で確認されたWebサイトでは、アドレスバーに鍵のかかったロックのマークだけが表示されます。詳細な組織情報は存在しないため表示されません。 これらはドメインの所有権のみを検証した証明書です。匿名で取得できるため、ドメインを個人、場所、エンティティに結び付けることはありません。

SSL証明書の選択と取得方法

デジタル証明書にはあらゆる形状とサイズがあり、さまざまなレベルの保護と保証を提供します。 ビジネスニーズに適したSSL/TLS証明書を選択することが重要です。それをしないと、潜在的な攻撃やコンプライアンス違反にさらされるリスクが高まる可能性があります。

まず、組織に必要な検証のレベルを検討します。 あなたの業界には厳格なデータ保護と暗号化基準がありますか? ターゲット顧客はどのような種類の保証を求めていますか? どのような種類の個人情報を収集しますか? これらの質問は、あなたを正しい道に導くはずです。

次に、特定の目的に必要な証明書の種類を選択する必要があります。 自問してみてください: 鍵の用途は何ですか? 標準的なWebサーバー リクエストや、対応するExchangeサーバーのクラスターはありますか? マルチドメイン証明書が必要ですか?

まだ不明点がありますか? 詳しいガイダンスが必要であれば、当社のSSL証明書選択ツールをお試しください。

証明書の取得

選択肢を絞り込んだら、Entrustなどの認定された認証局に証明書署名要求(CSR)を送信する必要があります。

さらに、証明書に含まれるすべてのドメインに対してドメイン所有者の許可が必要です。 ドメイン名が要求元の会社、その親組織、またはその子会社のいずれかに登録されていない場合、CAは証明書要求を処理できません。 会社の電話番号と上級リーダーの連絡先情報を入力する必要があります。 まとめると、次のものが必要になります:

- 有効な支払い情報

- 連絡先情報の承認

- 技術的な連絡先情報

- 請求連絡先情報

- 完成したCSR

- すべてのドメインのリスト

Entrustでは、幅広いSSL/TLS証明書への柔軟かつ便利なアクセスを提供し、組織にとって最適な選択ができるようにします。

SSLのよくある質問

SSLはHTTPよりも安全ですか?

簡単に言うと「はい」です。 HTTPはハイパーテキスト転送プロトコルの略です。 これらのプロトコルはSSLと組み合わせることで、接続が安全に暗号化されるHTTPの安全な形式であるHTTPSを作成します。 最新のブラウザでは、セキュリティを確保するために暗号化を使用しないため、安全でないHTTP接続は推奨されません。

対称型暗号化と非対称型暗号化の違いは何ですか?

対称暗号化では、暗号化と復号化に同じ暗号鍵が使用されます。 一方、非対称暗号化では公開鍵と秘密鍵を使用するため、より安全なオプションとみなされ、ほとんどのデジタル証明書で使用されています。

SSL証明書は複数のサーバーで使用できますか?

発行ベンダーが許可している場合、SSL証明書は複数のサーバーで使用できます。 これは、マルチドメイン証明書の力によって可能になります。

Entrust: 頼りになるSSL暗号化ソース

Entrustは、認証局(CA)セキュリティ評議会およびCA/ブラウザフォーラムの創設メンバーです。 当社のデジタルセキュリティの専門家は、TLS/SSL、文書署名、コード署名証明書、証明書管理の業界標準の開発に積極的に貢献しています。

当社は単にリーダーシップを発揮するだけでなく、幅広い企業要件に対応するデジタル証明書において、堅牢で信頼できるポートフォリオを提供します。 受賞歴のあるEntrustの証明書プラットフォームを使用すると、次が得られます:

- 受賞歴のあるサポート

- ユニバーサルブラウザとの互換性

- 再発行の制限なし

- サーバーライセンスの制限なし

- 128-256ビット暗号化

- すべてのEntrust証明書は、広く認められているx.509国際公開鍵基盤(PKI)に準拠しています。