多要素認証(MFA)とは?

多要素認証(MFA)は、Webサイト、アプリケーション、またはリソースへのアクセスを許可するために、ユーザーが少なくとも2つの検証要素を提供する必要がある認証方法です。

MFAの重要性は何ですか?

MFAは、ユーザーを確認するための追加の要素を要求することにより、組織のセキュリティを強化します。ユーザー名とパスワードは攻撃に対して脆弱であることが証明されているため、セキュリティを強化したいと考えている組織は、MFAを利用すれば、検証済みのユーザーがWebサイト、アプリケーション、およびリソースにアクセスできるようになり、信頼性と可能性を高めることができます。

MFAはどのように機能しますか?

MFAでは、アクセスの許可を得るために、ユーザーが少なくとも1つの追加の検証要素を提供する必要があります。ユーザー名とパスワード以外の要素を適用し、またその要素として本物のユーザーにとっては提供しやすく、サイバー犯罪者にとっては手に入れるのが非常に難しい追加情報を要求することで、より高いレベルのセキュリティが保証されます。

一般的には、プロセスは次のとおりです。

- ユーザーは、アカウントにアクセスするために、ユーザー名とパスワードを入力します。

- 指紋、PIN、ワンタイムパスワード(OTP)など、検証の2番目の要素が要求されます。

- ユーザーは、アカウントの設定時に提供された情報に基づいて、要求された要素を提供します。

二要素認証(2FA)はMFAの一種ですか?

はい、そうです。 2FAはMFAの1つの形式であり、ユーザーは2つの検証要素を提供する必要があります。

4つのタイプの検証要素は何ですか?

ユーザーが確認のために提供できる要素には、次の4つのタイプがあります。

- 知識:ユーザーが知っている何か。

- 所有物:ユーザーが持っている何か。

- 生体認証:ユーザー自身の何か。

- 拠点:ユーザーがいるどこか。

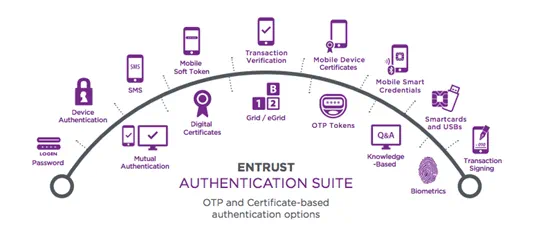

最も一般的な認証方法/認証トークンとは?

透明性ある認証

日常の関与を必要とせずにユーザーを検証する、透過的な認証システム。

- サーバー証明書

- IP - 位置情報

- 端末認証

物理的な認証要素

ユーザーが持ち歩いて認証に使用する有形のデバイス。

- ワンタイムパスコード(OTP)トークン

- ディスプレイカード

- グリッド認証

- ワンタイムパスコードのリスト

- 生体認証

物理的でない認証要素

持ち歩く物理的なデバイスを増やさずに、ユーザーIDを確認する方法。

- ナレッジベース認証

- 帯域外認証

- モバイル Smart Credential

- SMSソフトトークン

適応認証(リスクベース認証)とは

適応認証は、リスクベース認証とも呼ばれ、要求されているアクセスに対するユーザープロファイルのリスクを分析します。ユーザープロファイルのリスクが高いほど、課題は大きくなります。適応認証を使用すると、リスクレベルが適切な場合に、追加の要素または資格情報をユーザーに要求できます。

組織は独自のリスクレベルを決定できますが、一般的には、ユーザープロファイルのリスクは、ユーザーがどこからログインしているか、ユーザーがいつログインしているか、ユーザーがログインに使用しているデバイス、ユーザーの接続経路がパブリックネットワークかプライベートネットワークかといったポリシーに基づいて判断されます。

どのEntrustソリューションがMFAをサポートしていますか?

Entrustは、MFAを含む幅広いIDおよびアクセス管理(IAM)ソリューションをサポートします。