シングルサインオン(SSO)

従来、ユーザアカウントにサインインするには、2つのログイン認証情報が必要でした:ユーザ名とパスワードです。しかし現在では、何十ものアプリケーション、リソース、サービスを考慮する必要があり、安全なアクセスを提供するのはそれほど簡単ではありません。

良いニュースは? 顧客や従業員は、複数のパスワードを覚えたり管理したりする必要がなく、1組のユーザ認証情報だけで重要なシステムにアクセスできます。 要するに、シングルサインオン(SSO)とはそういうことです。

なぜSSO認証が重要なのか、どのように機能するのか、どのようにSSO設定を保護するのかなど、SSO認証について知っておく必要があることをすべて学ぶには、この先をお読みください。

SSOとは?

シングルサインオン(Single Sign-on) は、ユーザが単一のログイン認証情報だけで、複数のアプリケーションにアクセスできるようにする統合ID管理機能です。 たとえば、従業員が自分のワークステーションにログインするためにIDクレデンシャルを入力すると、SSO認証によってアプリ、ソフトウェア、システム、およびクラウドベースのリソースへのアクセスも提供されます。

同様に、誰かがGmailのようなGoogleのサービスにログインしたとします。 すると、SSOによって自動的に認証され、そのユーザアカウントでYouTubeやGoogle Sheetsなど他のGoogleアプリにアクセスできるようになります。 そして、これらのアプリケーションからサインアウトすると、自動的に他のアプリケーションからもログアウトされます。

SSOが重要な理由は?

その核心は、SSOソリューションは認証サービスであり、IDおよびアクセス管理(IAM)の重要な一部です。 また、暗黙の信頼に反対し、継続的なユーザ認証を必要とするフレームワークであるゼロトラストセキュリティモデルにとって、特に価値のある基盤でもあります。

これはなぜ重要なのでしょう システムがユーザやエンティティが誰であるかを知らなければ、その行動を許可したり制限したりする方法はなく、データセキュリティの大きなリスクとなります。 クラウドのアプリやサービスが急増し、それぞれが独自のユーザ認証情報を必要とすることを考えると、これはさらに問題です。

最新の推定では、平均的な企業は210の異なるコラボレーションとクラウドサービスを使用しており、平均的な従業員は業務上36のクラウドサービスを使用しています。 これは管理すべきパスワードの数であり、残念ながら、多くの組織ではそれらを適切に管理するには、ITインフラがあまりにも断片的です。

幸運なことに、そこでSSOが活躍します。 複数のパスワードを1組のログイン認証情報に減らすことは、ユーザエクスペリエンスを向上させるだけでなく、すべての人にとってより良いサイバーセキュリティ衛生を促進します。

SSOの利点は何ですか?

SSOの導入は、ユーザ、企業、そして顧客にもいくつかのメリットをもたらします。 例:

より良いユーザエクスペリエンス、生産性、コスト削減

複数のパスワードを1つのユーザ認証情報にまとめることで、ログインプロセスを合理化し、従業員が可能な限り迅速にリソースを活用できるようになります。 これは、最も重要なアプリケーションがオンプレミスやクラウドになりつつある、ハイブリッドな作業環境では特に重要です。

最終的に、このワークフローの加速は、従業員の生産性向上につながります。 さらに良いことに、SSOのような小さな時間節約でさえ、目に見える経済的な影響を与えることができるのです。 調査によると、従業員の時間を3分節約することで、5,000人規模の企業では最終的に年間約150万ドルの節約になります。

さらに、SSOソリューションは、パスワードリセットのためのITヘルプデスクへのリクエストなど、非生産的なタスクを最小限に抑えることができます。

より強固なパスワード管理によるセキュリティの向上

少なくとも、情報漏えいの45%は、ログイン認証情報の漏洩が原因であり、ほとんどの場合、パスワードのセキュリティが弱いことが原因です。 複数のユーザ名とパスワードの組み合わせを覚えなければならなくなると、結局、さまざまなアカウントで同じものを再利用するようになります。

これは「パスワード疲れ」と呼ばれます。 1つのアカウントが侵害されれば、他のすべてのサービスも侵害される可能性があるため、これは大きなセキュリティリスクです。 言い換えれば、攻撃者は被害者の他のアプリケーションをハックするために同じパスワードを使うことができるということです。

SSOの導入は、すべてのログインを1つに減らすことによって、パスワードの疲労を軽減します。 悪意ある行為者は、1つのアカウントを侵害することに成功すれば、他のサービスにアクセスすることができますが、理論上は、SSOによって個人が強力なパスワードを作成し、記憶し、使用することが容易になります。

しかし、現実には必ずしもそうではありません。 そのため、追加のセキュリティ対策でSSOソリューションをサポートするのがベストですが、それについては後述します。

よりシンプルなポリシー実施とID管理

SSOはパスワードのシングルポイントエントリーを提供し、ITチームがセキュリティポリシーやルールを実施しやすくします。 例えば、定期的なパスワードのリセットは、各ユーザが変更する必要があるクレデンシャルが1つだけなので、SSOで管理する方がはるかに簡単です。

さらに重要なことは、正しく実装されていれば、統合ID管理がログイン認証情報を管理された環境に内部保存することです。 対照的に、組織は従来のユーザ名とパスワードの組み合わせを、サードパーティのアプリケーションなど、どのように管理されているかをほとんど可視化せずに外部に保存しています。 このため、データセキュリティのベストプラクティスに従ってクレデンシャルを確実に管理することが難しくなります。

SSOはどのように機能しますか?

SSOはしばしば「IDフェデレーション」の機能と呼ばれます。 簡単に言えば、IDフェデレーションとは、ユーザを認証し、特定のリソースへのアクセスを承認 するために必要な情報を交換するための2者間の信頼システムです。 多くの場合、これはOpen Authorization(OAuth)の使用を伴います。OAuthは、実際のログイン情報を公開することなく、アプリケーションに安全なアクセスを許可する力を与えるフレームワークです。

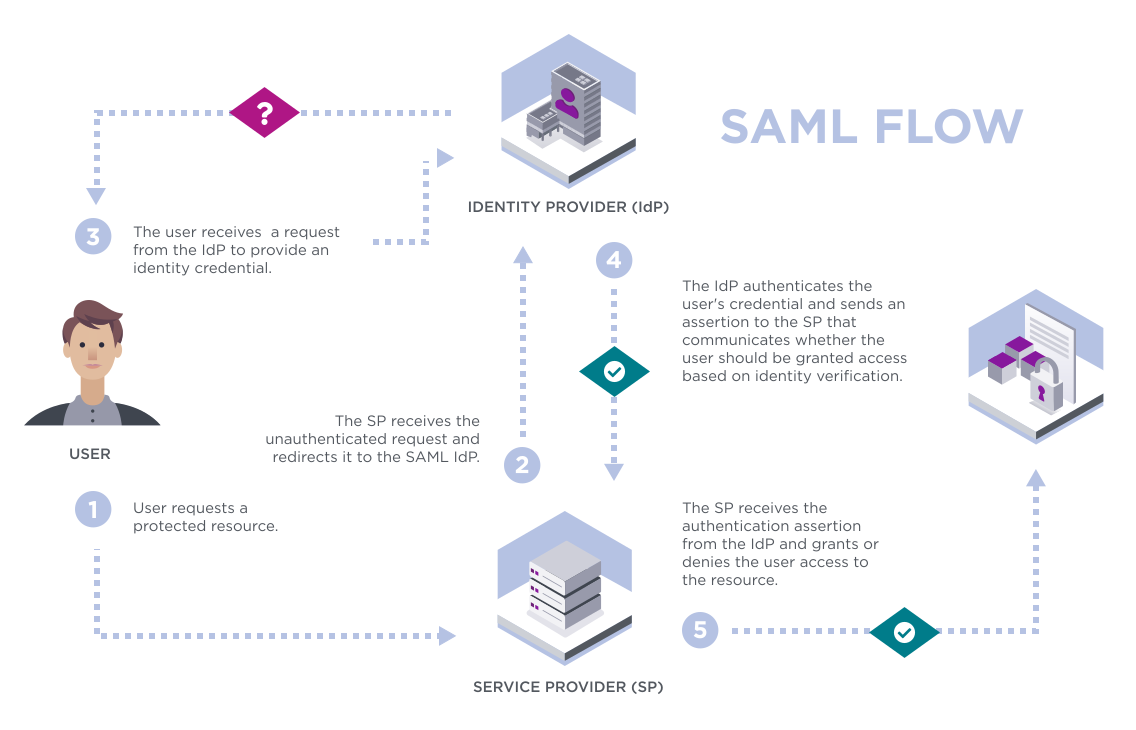

一般的に、SSO認証ワークフローは迅速でシンプルなプロセスです:

- 最初に、ユーザはSSOセットアップ内のリソースへのアクセスを要求し、ログインプロセスを開始します。

- ホストウェブサイトなどのリソースのサービスプロバイダーは、EntrustなどのIDプロバイダーにユーザをリダイレクトします。

- IDプロバイダーは、いくつかのSSOプロトコルの1つを使用して資格情報をチェックすることで、ユーザのIDを検証します。

- ユーザの認証に成功すると、IDプロバイダーはSSOトークン(認証トークンとも呼ばれる)を生成します。 簡単に言うと、これはユーザの認証セッションを表すデジタルアセットです。

- IDプロバイダーは SSOトークンをサービスプロバイダーに送り返し、サービスプロバイダーはその有効性を検証します。 アプリケーション、システム、またはサービスのプロバイダーは、必要に応じて追加の認証要求を発行することにより、ユーザIDの追加の確認をすることができます。

- 確認されると、サービスプロバイダーはユーザにリソースやアプリケーションへのアクセスを許可します。

これで、ユーザはSSOセットアップで構成された他のすべてのアプリケーションを使用できるようになります。 アクティブなセッションがあれば、SSOソリューションは同じ認証トークンを使ってアクセスを許可します。

SSOにはいろいろな種類があるのですか?

はい、様々なSSOプロトコルと標準があります。 各SSOコンフィギュレーションの動作は少し異なりますが、すべて同じ一般的なプロセスに従います。 最も一般的なものをいくつか挙げます:

- Security Access Markup Language(SAML) : SAML SSO構成は、テキストを機械語にエンコードし、ID情報を伝達するためのオープン標準です。 他の認証プロトコルが特定のセキュアアクセスユースケースのために設計されているのに対して、この認証プロトコルは広く適用できます。 Security Assertion Markup Languageもまた、SSOトークンを書くのに使われる主な標準です。

- Open Authorization(OAuth) : OAuthは、ID情報を暗号化してアプリケーション間で送信するオープンスタンダードのプロトコルであり、これによりユーザは手動でIDを確認することなく、他のアプリケーションからデータにアクセスすることができます。

- OpenID Connect(OIDC) : OAuthの拡張であるOIDCは、複数のアプリケーションが1つのログインセッションを使用することを可能にします。 よくある例として、多くのサービスでは、ユーザ認証情報の代わりにフFacebookやGoogleのアカウントを使ってログインすることができる。

SSOは安全ですか?

シングルサインオンは素晴らしいユーザエクスペリエンスを提供するかもしれませんが、それ自体が完璧なソリューションというわけではありません。 アクセスコントロールとパスワードポリシーが十分でない場合には、ハッカーはSSOの利便性を利用することができます。

SSO認証が、複数のアプリケーションの多要素認証なしに単一のパスワードで構成されている場合、ユーザの生産性は向上しますが、リスクは増大します。 例えば、悪意者がSSOアカウントを侵害した場合、同じコンフィギュレーション内の他のアプリケーションに自由にアクセスできる可能性があります。

リスクを軽減するために、組織はSSOを以下のような追加のセキュリティ層で補完するのがベストです:

SSO認証はどのように実装するのですか?

SSOは生産性に大きな恩恵をもたらしますが、リスクも伴います。 そこで、SSOの実装が可能な限り安全であることを保証するために、以下のベストプラクティスを検討してください:

- アプリケーションの計画を立てる : どのソフトウェア、システム、アプリ、サービスをSSO構成に含めるべきかを特定します。

- IDプロバイダーを選択する: プラットフォームにとらわれず、すべてのブラウザーと互換性のある柔軟なSSOソリューションを探しましょう。 さらに重要なことは、IDプロバイダーが複数のセキュリティ機能を提供し、配備が十分に保護されていることを保証することです。

- ユーザ権限を確認する : ゼロトラストフレームワークの精神に則り、「最小特権アクセス」のコンセプトに基づいてアクセス制御を決定します。 この考え方は、各ユーザが職責を果たすために必要な最小限の権限だけを受け取るというものです。 そうすれば、アカウントのコントロールを失っても、ハッカーは特定のアプリケーションを使うことができません。

Entrust SSOの特徴は何ですか?

当社のIAMプラットフォームであるEntrust IdentityがサポートするSSOによって、ユーザは、一意のクラウド、オンプレミス、およびレガシーアプリケーションごとに資格情報を管理する代わりに、1つの強固な資格情報ですべてのアプリケーションにアクセスできます。 さらに、ゼロトラストアーキテクチャを実現するために必要な、以下のようなあらゆる中核機能を提供します:

- 多要素認証

- パスワードレスアクセス

- 展開の柔軟性

- シームレスな統合

- 一元的な管理

何よりも、ガートナーは、2023年マジック・クアドラント™アクセス管理において、Entrustをチャレンジャーとして認め、当社の実行能力とビジョンの完全性を強調しました。

Entrustがなぜ安全なSSOの実装を支援する準備ができているかについては、レポートをダウンロードして詳細をご覧ください。

よくある質問

シングルサインオンとは何ですか?何に使用されますか?

シングルサインオン(SSO)は、ユーザが単一の認証情報で複数のアプリケーションやウェブサイトに安全にアクセスできるようにする認証方法です。 ユーザが複数のユーザー名とパスワードを覚える必要がなくなります。 また、毎回認証情報を再入力することなく、すべてのアカウントに簡単にアクセスできます。 SSOにより、単一のユーザ名とパスワードですべての関連サービスにログインできるため、ユーザはすべてのアプリケーションで安全かつシームレスな体験をすることができます。

SSOの利点は何ですか?

SSOには以下のような多くの利点があります:

- ユーザエクスペリエンスの向上: ユーザが複数のユーザ名とパスワードを覚える必要がなくなり、必要なリソースへのアクセスが容易になります。

- セキュリティの強化: パスワードの再利用やフィッシングのリスクを低減し、権限のないユーザによる機密情報へのアクセスをより困難にします。

- 生産性の向上: ユーザが必要なリソースに素早くアクセスできるようにすることで、生産性と収益の向上につながります。

- ユーザ管理の強化: 複数のユーザアカウントを管理および維持するプロセスを合理化し、ITチームの効率を高めます。

- コスト削減: 複数のユーザ名とパスワードの管理、データ漏洩、セキュリティインシデントに関連するコストを削減します。

Entrustは、既存のシステムやアプリケーションと簡単に統合できるSSOソリューションを提供します。

SSOはどのように機能しますか?

SSO は、ID プロバイダ(IdP)として知られる中央認証サーバを作成し、複数のアプリケーショ ンやサービスのユーザ認証に使用することで機能します。 ユーザがIdPによって認証されると、ユーザ名やパスワードを追加することなく、利用が許可されているすべてのアプリケーションやサービスにアクセスできます。

SSOをセットアップするために、組織は通常、SSOサービスを設定し、それから使用したいアプリケーションやサービスと統合します。 一度設定すると、ユーザがアプリケーションやサービスにアクセスしようとすると、サインインするためにIdPにリダイレクトされます。 一度サインインすれば、ログイン認証情報を再度入力することなく、使用が許可されているアプリケーションやサービスにアクセスすることができます。

Entrustは、SAML、OpenID Connect、OAuth2など、さまざまなSSO方式をサポートしています。 当社は、Identity Providerを使用してSSOを設定する方法をステップごとに説明し、プロセス全体を通してサポートとガイダンスを提供します。

SSOにセキュリティリスクはありますか?

SSOはパスワードの再利用のリスクを減らすことでセキュリティを向上させることができますが、それでも組織が注意すべきセキュリティリスクは存在します。

- 単一の障害発生点: SSOシステムが侵害された場合、権限のないユーザが一度に複数のアプリケーションやサービスにアクセスする可能性があります。

- フィッシング: フィッシング攻撃は、SSOを使用していても、ユーザが騙されて偽のウェブサイトにログイン認証情報を提供した場合に発生する可能性があります。

- セッションのハイジャック : セッションが適切に保護されていない場合、攻撃者はユーザのセッションを盗み出し、複数のアプリケーションやサービスにアクセスすることができます。

- サードパーティのアクセス : SSOはサードパーティのIDプロバイダに依存しており、そのうちの1つが侵害された場合、セキュリティ侵害につながる可能性があります。

- 多要素認証の不足: SSOは、デフォルトでは多要素認証の追加セキュリティを提供しない場合があります。

EntrustのSSOソリューションは、セキュリティを念頭に置いて設計されており、新たなセキュリティリスクが出現すると、それに対処するために定期的に更新されます。 当社は、グリッドカード、モバイルプッシュ通知、高保証PKIベースのクレデンシャル、パスワードレスなど、最も幅広いMFA認証機能を提供することで、もう1つの保護レイヤーを追加しています!

SSOは従来の認証方法とどう違いますか?

SSOはいくつかの点で異なっています:

- 中央認証 : SSOは、複数のアプリケーショ ンやサービスのユーザ認証のために、IDプロバイダ(IdP)として知られる中央認証サーバを使用することで機能します。 従来の方法では通常、ユーザはアプリケーションやサービスごとに個別にサインインする必要がありました。

- 単一セットの認証情報 : これにより、ユーザは1組のログイン認証情報だけで複数のアプリケーションやサービスにアクセスできるようになり、複数のユーザ名とパスワードを覚える必要がなくなります。 従来の方法では通常、ユーザはアプリケーションやサービスごとに複数のユーザ名とパスワードを記憶する必要がありました。

- ユーザエクスペリエンスの向上: ユーザが複数のユーザ名とパスワードを覚えなくても、必要なリソースに簡単にアクセスできるようになり、ユーザエクスペリエンスが向上します。

- セキュリティの強化: パスワードの再利用やフィッシングのリスクを低減し、権限のないユーザによる機密情報へのアクセスをより困難にすることで、セキュリティが強化されます。

当社のソリューションは、従来の手法とシームレスに連携するように設計されており、オンプレミス、クラウドを問わず、既存のシステムやアプリケーションと簡単に統合することができます。

SSOを導入する際、組織はどのようなセキュリティ対策をとるべきでしょうか?

シングルサインオンを実装する場合、組織は以下のセキュリティ対策を講じるべきです:

- SSO環境のセキュリティ : ファイアウォール、侵入検知および防止システム、その他のセキュリティツールを導入し、SSO環境を不正アクセスから保護します。

- 多要素認証を使用する: セキュリティの追加レイヤーとして多要素認証(MFA)を導入し、ユーザが本人であることを確認します。 Entrustは、追加の保護レイヤーとして多要素認証(MFA)を実装することにより、堅牢なセキュリティ対策を提供します。 当社のプラットフォームは、グリッドカード、モバイルプッシュ通知、高保証PKIベースのクレデンシャル、パスワードレスなど、幅広いMFAオプションを提供し、認証されたユーザだけが保護されたリソースにアクセスできるようにします。

- ユーザの行動を監視する : アクティビティを監視し、不審な行動を特定することで、セキュリティインシデントを検出し、対応します。

- ソフトウェアを最新の状態に保つ : SSOソフトウェア、IDプロバイダー、アプリケーションを最新のセキュリティパッチとアップグレードで定期的に更新します。

- 安全なデータ伝送: SSOサーバとアプリケーションまたはサービス間で送信されるすべてのデータが暗号化されていることを確認します。

- アクセス制御を定期的に監査する : 許可されたユーザのみが保護されたリソースにアクセスできるよう、アクセス制御を見直し、更新します。