究極のCMMCガイド

連邦レベルで活動する以上、規制や要件はつきものです。 とはいえ、管理策を導入してコンプライアンスを達成するのは、言うは易く行うは難しです。特にサイバーセキュリティ成熟度モデル認証(CMMC)に関してはなおさらです。

何から始めたら良いかわからないですか? 当社にお任せ下さい。 CMMCの内側と外側を学び、あなたの組織からコンプライアンスに関する苦労をどのように取り除くことができるかを学ぶには、続きをお読みください。

CCMCとは

サイバーセキュリティ成熟度モデル認証プログラムは、すべての国防産業基地(DIB)企業が適切なサイバーセキュリティ対策を実施していることを確認するために設計された検証メカニズムです。 米国国立標準技術研究所(NIST)特別出版物(SP)800-171に基づくCMMCフレームワークは、すべてのDIB契約者を1つの認証可能なセキュリティ基準の下に統合しています。

まとめると、国防総省(DoD)のすべてのミッションパートナーは、特定の変数に応じて、同じ一連のセキュリティ管理を採用する必要があります。 いずれにせよ、国防総省との契約に応札する政府請負業者はCMMCの認証を取得しなければならず、それによって要件を満たしていることが証明されます。

CMMCはなぜ作られたのか

2016年10月、国防総省は、「Safeguarding Covered Defense Information and Cyber Incident Reporting」というタイトルの国防連邦調達規則(DFARS)補足条項を発行しました。 この規制の下では、防衛請負業者は自社のサイバーセキュリティ成熟度を自己証明することだけが求められていました。

しかし、監査はしばしば不正確で、ほとんど実施されなかったため、コンプライアンスに一貫性がありませんでした。 その結果、国防総省は、ミッションパートナーが政府の資産を保護するために必要なすべての措置を講じているという保証を得ることができませんでした。

この自己申告モデルからの移行を図るため、国防総省は2019年にCMMCを発表しました。 2020年11月には、国防総省の契約要件にCMMCの基準を組み込み始めました。

なぜCMMCコンプライアンスが重要なのか

CMMCフレームワークの目的は、政府情報を不正なアクセスや暴露から保護することです。 具体的には、2種類のデータの安全確保を義務付けています:

- 管理対象非機密情報(CUI): 管理対象非機密情報とは、機密扱いではないが、政府の特定の方針や条例により保護が必要なデータのことです。 CUIは、重要インフラ、財務記録、国防、その他の機密分野に関係することがあります。

- 連邦契約情報 (FCI): 対照的に、FCIは、契約に基づいて米国政府によって提供された、または米国政府のために作成された情報であり、一般公開のためにマークされていません。 CUIほど機密ではありませんが、連邦契約情報は厳重に保護されなければなりません。

政府機関を標的としたサイバー攻撃の群れが拡大する中、CMMCのコンプライアンスは不可欠となっています。 国家によるハッキングは特に被害が甚大で、1回の侵害につき平均443万ドルの損害が発生しています。 さらに悪いことに、政府データの性質を考えると、こうした攻撃は国家安全保障を含む米国の利益を危険にさらす可能性があります。

CMMCの資格を取得するメリットは何ですか

国防請負業者には、CMMCの要件を遵守する十分な理由があるのです。 すべてのミッションパートナーにとって必須であるだけでなく、ビジネス上の競争力にもつながります。 例えば、CMMCの資格を取得することで:

- 国防総省の契約への入札を支援

- 代理店の顧客に高いレベルの保証を提供する

- サイバー耐性を強化し、リスクエクスポージャーを最小限に抑える

CMMC2.0とは

国防総省は2021年11月にCMMCの枠組みを更新し、簡素化する計画を発表しました。 その目的は、コントラクターがCMMC基準をより簡単に導入し、遵守できるようにすることと、認証プロセスを合理化することでした。

その枠組みを、より統一的、包括的で理解しやすい表現に統合したのです: CMMCバージョン2.0。 今後を見据えると、国防総省は2025年10月1日までに、契約を締結する資格を得るために、少なくとも一定レベルのCMMC認定を要求する予定です。

CMMCコンプライアンスとはどのようなものですか

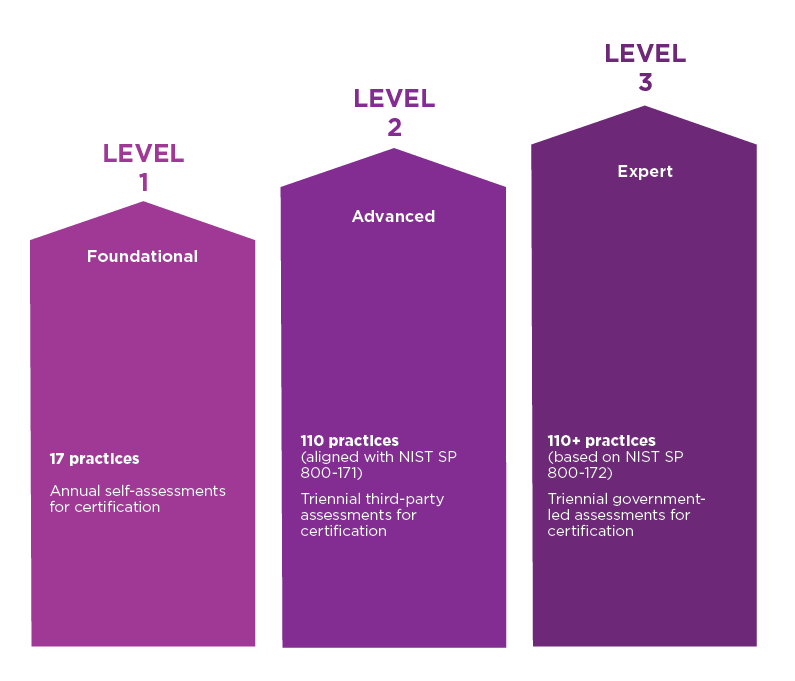

CMMCは、階層システムを使って要件を整理しています。 オリジナル版には5つの独立したレベルがありましたが、CMMC 2.0フレームワークでは3つに簡素化されました。

それぞれ、請負業者(および下請け業者)がFCIとCUIをどのように扱うかに基づいて、設定されています。一般的に、処理する機密情報が多ければ多いほど、コンプライアンス要件は厳しくなります。

そのため、各レベルは、独自のプロセス、慣行、評価手順を持ち、前のレベルを土台としています。

- CMMCレベル1(基礎): 自己評価によって検証された17の実践。

- CMMCレベル2(上級): NIST SP 800-171に沿った110の慣行が、年3回の第三者によるセキュリ ティ評価によって検証されている。

- CMMCレベル3(エキスパート): NIST SP 800-172に基づく110以上の慣行が、年3回の政府主導のセキュリティ評価を通じて検証されている。

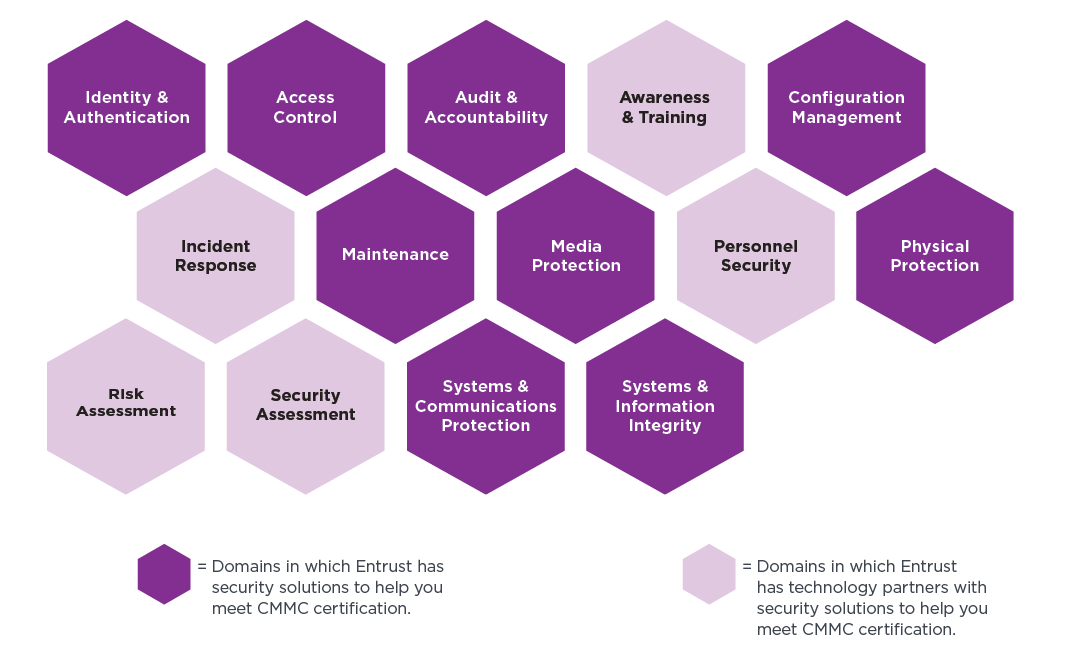

CMMCはまた、具体的なサイバーセキュリティの実践を14のドメインと43の能力に分類しています。 このコンテキストでは、「能力」という用語は、国防総省の請負業者が、対応するレベルに応じて実施および管理しなければならないセキュリティ管理策を指します。 CMMCのドメインには以下が含まれます:

- アクセス制御

- 監査と説明責任

- 意識向上とトレーニング

- 構成管理

- ID識別および認証

- インシデント対応

- メンテナンス

- メディア保護

- 人事セキュリティ

- 物理的保護

- リスク評価

- セキュリティ評価

- システムと通信の保護

- システムと情報の完全性

Entrustは、次の9のCMMCドメインの遵守をサポートするソリューションを提供します。

機能

- システムアクセス要件の確立

- 内部システムアクセスの制御

- リモートシステムアクセスの制御

- 承認されたユーザーとプロセスへのデータアクセス制限

- 監査要件の定義

- 監査の実施

- 監査情報の特定と保護

- 監査ログのレビューと管理

- 構成基準の確立

- 構成管理と変更管理の実施

- 認証されたエンティティへのアクセスの許可

- メンテナンスの管理

- メディアの識別とマーク付け

- メディアの保護と制御

- メディアの無害化

- 伝送中のメディアの保護

- 物理的なアクセスを制限

- システムと通信のセキュリティ要件の定義

- システム境界での通信の制御

- 情報システムの欠陥を特定して管理

- 悪意のあるコンテンツを特定

- ネットワークとシステムを監視

- 高度なメール保護を実装

CMMCの認定を受けるには

CMMCの評価プロセスは、厳格な設計になっています。 コンプライアンスの旅を始めるのは大変なことですが、よく計画されたチェックリストがあれば、一歩ずつ進んでいくことができます。

1つ1つ確認していきましょう:

- CMMCレベルの決定: サイバーセキュリティ成熟度の最低レベルは、FCIとCUIをどのように扱うかによって決まります。自社のシステム、ネットワーク、プロセスを棚卸し、これらのデータにどこでどのように接触しているかを正確に特定してください。

- 自己評価を完了する: CMMCギャップ分析を実施し、ベストプラクティスに合致していない脆弱性や改善すべき領域を検出します。

- システムセキュリティプラン(SSP)の構築: SSPはCMMC認証に必要です。 これにより、セキュリティランドスケープとコントロール機能をマッピングし、環境の境界、他のシステムとの接続場所、特定の要件の実行状況を確認することができます。

- 将来に備えたツールに投資する: サイバーセキュリティ態勢のギャップが発見される場合が多くあります。 CMMCのコンプライアンス要件を満たすために、追加のソリューションを導入する準備をしてください。

- 第三者監査人の関与: CMMC審査は、登録施術者、登録プロバイダー組織、または第三者評価機関(3PAO)によって完了されなければなりません。

- 継続的なコンプライアンス: 認証取得後は、ギャップが発生した場合にそれを特定し、セキュリティ管理が意図したとおりに継続的に動作することを確認するために、継続的なモニタリングを実施する必要があります。

Entrustのソリューションでコンプライアンスを簡素化

国防総省の請負業者であれば、コンプライアンスは必須です。 残念ながら、それは簡単ではありません。

しかし、プロセスを簡素化し、防御を固め、CMMC認証を取得し維持する方法はあります。 Entrustを専門家パートナーとすれば、CMMCに対応するだけでなく、将来にわたってセキュリティを確保するためのソリューションポートフォリオを展開することができます。

IDや認証からメディア保護、アクセス制御など、CMMCのドメインが容易に利用できるよう当社が支援します。 Entrust Public Key InfrastructureまたはEntrust Identity as a Serviceのどちらを利用しても、あなた自身とあなたの国防総省のパートナーは十分に保護されるので、安心です。