ハードウェアセキュリティモジュール(HSM)とは

ハードウェアセキュリティモジュール(HSM)は、データの暗号化と復号、およびデジタル署名と証明書の作成に使用される鍵を生成、保護、管理することで暗号化プロセスをセキュアに保つ、強化された耐タンパ性機能付きハードウェアデバイスです。

HSMは、FIPS 140-2およびコモンクライテリアなどを含む、最高のセキュリティ基準に準拠して、テスト、検証、および認定されています。 Entrustは、nShield汎用HSMの製品群を有する、HSMの世界的な大手プロバイダーです。

HSMにより、次のことが可能になります。

サービスとしてのHSMまたはクラウドHSMとは

HSM as a Serviceは、サブスクリプションベースのサービスであり、ユーザはクラウド内のハードウェア・セキュリティ・モジュールを使用して、機密データとは別に、暗号鍵の要素を生成、アクセス、および保護することができます。 このサービスは通常、オンプレミス展開と同じレベルの保護を提供すると同時に、柔軟性を高めます。お客様がCapExをOpEx化することにより、必要なときに必要なサービスに対してのみ課金されるようにします。

nShield as a Serviceは、専用のFIPS 140-2レベル3認定のnShield HSMを使用します。 このオファリングは、オンプレミスのnShield HSMと同じ特徴と機能のフルセットを、クラウドサービス展開の利点と組み合わせて提供します。これによりお客様は、クラウドファーストの目標を達成するか、オンプレミスとas-a-ServiceのHSMを組み合わせて導入することができます。またas-a-Serviceアプライアンスの保守は、Entrustの専門家によって提供されます。

なぜHSMを使用する必要があるのか

暗号化やデジタル署名などの暗号に関するオペレーションは、使用する秘密鍵が十分に保護されていないと意味がありません。 今日の攻撃者は、保存されている、または使用されている秘密鍵を見つける能力が非常に高くなっています。 HSMは、秘密鍵と関連する暗号化オペレーションを保護するためのゴールドスタンダードであり、それらの鍵にアクセスできるユーザーとアプリケーションに対して、使用する組織によって定義されたポリシーを適用します。

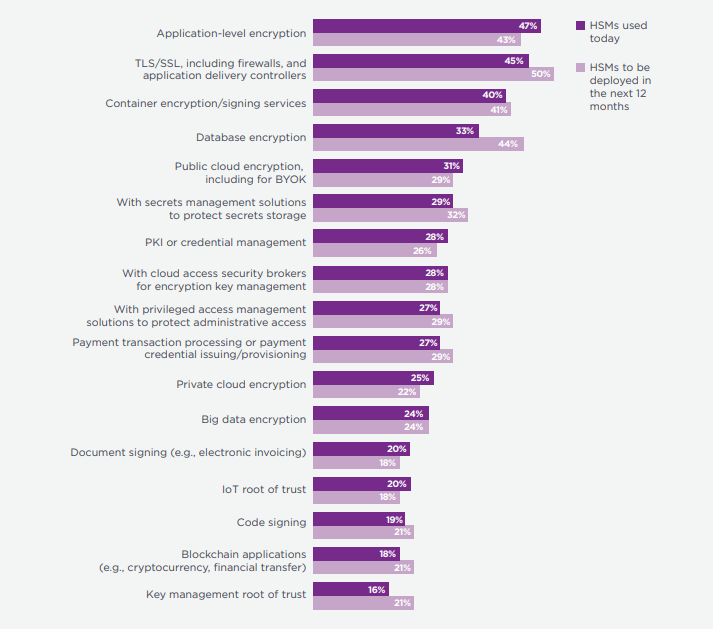

HSMは、暗号化またはデジタル署名を実行するさまざまな種類のアプリケーションで使用できます。 2022 Ponemon Global Encryption Trends Studyによる、HSMユースケースの上位を下図に示します。

HSMSが今後12か月以内にどのように展開されるか、または展開が計画されているか

HSMを使用する必要がある理由の詳細についてご確認ください

信頼の基点とは

信頼の基点とは、暗号システム内においてデフォルトで信頼されるソースです。 ハードウェアの信頼の基点コンポーネントとソフトウェアの信頼の基点コンポーネントは、本質的に信頼できるものであり、本質的に安全でなければなりません。 信頼の基点の最も安全な実装は、通常、ハードウェアセキュリティモデル(HSM)を含み、HSMは安全な環境下で鍵を生成および保護し、暗号機能を実行します。

HSMはどのような価値を提供しますか?

HSMは、暗号化とデジタル署名を実行するさまざまなアプリケーションのセキュリティを、強化および拡張します。次の表は、一連の最も一般的なユースケースに対するHSMの付加価値を示しています。

| ユースケース | ユースケースに対するHSMの価値 |

| クラウドとコンテナ/Kubernetes | クラウド内の鍵とデータの制御を維持する、安全にコンテナ化されたアプリケーション |

| 公開鍵暗号基盤(PKI) | 重要なPKIルートおよびCA署名鍵を保護する |

| 特権アクセスとシークレット管理 | インサイダーの脅威に対処し、DevOpsのシークレットへのアクセスを簡素化する |

| 暗号化とトークン化 | 転送中および保存中のデータの暗号化鍵の保護を強化する |

| 鍵管理 | 複数のクラウドとアプリケーションに鍵管理ポリシーを適用する |

| デジタル署名とコード署名 | ソフトウェアの整合性を確保し、法的拘束力のあるトランザクションを可能にする鍵を保護する |

| TLS/SSLアプリケーション(ADC、ファイアウォールなど) | セキュアマスターTLS/SSL暗号化鍵 |

| IDとユーザー認証 | 信頼できるIDクレデンシャルを作成する |

| 決済 | 支払いクレデンシャルを作成して署名するための鍵を保護する |

乱数生成とは

乱数生成(RNG)とは、アルゴリズムまたはデバイスによって作成された乱数を指します。暗号化キーは、認証された乱数のソースを使用して作成することが重要です。これは、ソフトウェアベースのシステムにとって難しい問題です。

乱数ジェネレーターのエントロピーのソースがソフトウェアベースの測定から導出される場合、エントロピーが予測できない、または影響を受ける可能性がないことを保証することはできません。 HSMは、RNGにハードウェアベースのエントロピーソースを使用します。これは、すべての通常の動作条件で優れたエントロピーソースを提供することが確認されています。

これは、ユーザーがクラウドサービスプロバイダーにアップロードするキーを作成および管理できるBYOK(自分の鍵を使用)のようなユースケースにとって重要です。