Authentification adaptative

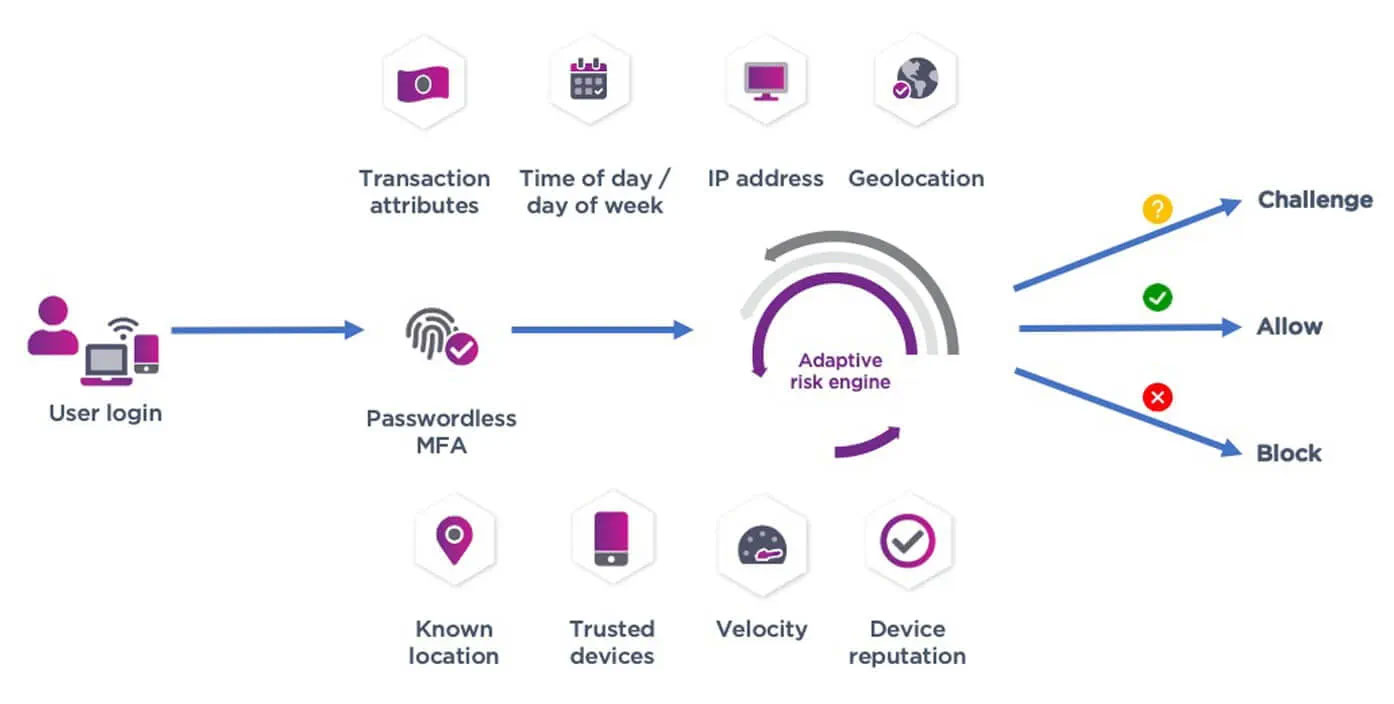

L'authentification adaptative trouve un équilibre entre une sécurité forte et une grande UX en évaluant les attributs contextuels, tels que la biométrie comportementale, la géolocalisation et la fiabilité du périphérique, en temps réel.

Bénéficiez d’une authentification basée sur le risque qui fonctionne en arrière-plan

Lorsque les utilisateurs demandent l’accès, le contexte d’accès est évalué en temps réel par notre moteur de règles. Et une décision est prise pour accorder l’accès ou le soumettre à un contrôle supplémentaire. En évaluant automatiquement chaque tentative de connexion utilisateur, notre solution d’authentification adaptative accélère l’accès aux données importantes pour les utilisateurs qui en ont besoin et sont autorisés à y accéder.

Qu’est-ce que l’authentification adaptative basée sur le risque ?

L’authentification adaptative basée sur le risque prend en compte le niveau de risque d’un utilisateur lors de son authentification pour accéder à une ressource ou un système. Le niveau de risque est calculé en évaluant divers facteurs tels que la localisation à partir de laquelle l’utilisateur s’authentifie, le type de périphérique qu’il utilise, s’il se connecte à partir d’une adresse IP pour une zone géographique restreinte, etc.

Comment cela fonctionne-t-il ?

Découvrez les avantages de l’authentification adaptative basée sur le risque

Empêchez les accès non autorisés

Aux systèmes et aux données en exigeant des étapes de vérification supplémentaires pour les utilisateurs ou les activités à haut risque.

Améliorez l’expérience utilisateur

En réduisant le nombre d’étapes de connexion requises lorsque le risque est faible.

Personnalisable

Aux besoins spécifiques d’une organisation, permettant une approche plus personnalisée de la sécurité en pondérant les facteurs en fonction du cas d’utilisation.

Comment améliorer l’expérience utilisateur

Une gestion simplifiée

Création intuitive de politiques adaptées aux risques, rôles d’utilisateur configurables et rapports solides qui fournissent des informations essentielles sur le profil de sécurité de l’utilisateur.

Une interface utilisateur simple d’emploi

L’authentification en arrière-plan permet aux utilisateurs de se connecter sans difficulté aux postes de travail et aux applications et même d’ouvrir des portes sécurisées tout simplement avec leur téléphone.

Options d’authentification

Mettez à disposition des authentificateurs en fonction des besoins et des risques des utilisateurs.

Comment configurer l’authentification adaptative basée sur le risque

La configuration de l’authentification adaptative basée sur le risque peut se faire de plusieurs manières, mais voici un aperçu de base du processus :

Étape 1 : Définir les conditions

Définissez les conditions qui déclencheront l’authentification adaptative. Celles-ci peuvent être basées sur des facteurs tels que la localisation de l’utilisateur, le type de périphérique qu’il utilise ou l’heure de la journée. Différents niveaux de priorité peuvent être appliqués aux différents facteurs en fonction du cas d’utilisation.

Étape 2 : Sélectionner la MFA

Sélectionnez l’authentificateur multifactoriel qui sera utilisé pour vérifier l’identité de l’utilisateur. Il peut s’agir de quelque chose qu’il connaît (comme un mot de passe), de quelque chose qu’il possède (comme un jeton de sécurité) ou de quelque chose de personnel (telle que son empreinte digitale).

Étape 3 : Configurer le système

Configurez le système pour qu’il interroge l’utilisateur avec le(s) facteur(s) d’authentification approprié(s) en fonction des conditions remplies et des niveaux de risque qui dépassent un seuil prédéfini.

La gamme Identity

Notre portefeuille de solutions Identity :

Authentification

Rationalisez l’intégration de divers utilisateurs et appareils grâce à un large éventail de technologies.

Autorisation

Nos technologies de pointe garantissent à la fois une sécurité élevée et une expérience utilisateur exceptionnelle.

Gestion et réalisation des transactions

Protégez en permanence contre les menaces les plus avancées grâce à des technologies allant de l’analyse du comportement à la détection des fraudes.

Le portefeuille de solutions d´identité adapté à vos besoins d’authentification

Consommateur

Intégration du numérique

Offrez aux consommateurs une inscription à distance facile, sur smartphone.

Services bancaires aux consommateurs

Attirez et fidélisez les clients avec de meilleurs services bancaires, mobiles et en ligne.

Portails clients

Offrez à vos clients un accès sans problème à vos portails et créez une expérience de marque exceptionnelle.

Intégration CIAM

Notre portefeuille s’intègre parfaitement à vos stratégies de gestion des identités et des accès des clients (CIAM).

Conforme à la règlementation PSD2

Nous avons les outils d’identité de confiance dont vous avez besoin pour vous aider à réussir et à respecter la conformité.

Pour les employés

Accès physique/logique

Notre portefeuille offre les technologies nécessaires pour intégrer un accès sécurisé physique et logique.

Protection du VPN

Donnez aux travailleurs du monde entier un accès permanent aux VPN et aux applications SaaS.

Travailleur privilégié

Protégez les informations d’identification des applications critiques des administrateurs de système ou des hauts responsables.

Authentification sans mot de passe Entrust

Obtenez une véritable solution SSO sans mot de passe qui prend en charge tous les appareils, les PC et Mac, ainsi que les applications dans le cloud et sur site.

Entrepreneurs

Nos solutions assurent la sécurité des applications pour les entrepreneurs utilisant des applications sur site ou sur le cloud.

Permettre une mobilité gouvernementale conforme à la vérification des identités personnelles

Supprimez la complexité et permettez une mobilité hautement sécurisée grâce à des solutions de vérification des identités personnelles éprouvées.

Citoyen

Intégration du numérique

Offrez aux consommateurs une inscription à distance facile, sur smartphone.

Citoyen numérique

Utilisez notre portefeuille pour sécuriser et gérer les passeports, les cartes d’identité nationales et les permis de conduire.

Essayez Entrust Identity as a Service gratuitement pendant 60 jours

Découvrez la plateforme Identity as a Service (IDaaS) qui vous donne accès aux meilleures solutions de MFA, d’authentification unique, d’authentification adaptative basée sur le risque, et bien plus encore.