Sécurisation des données

Renforcez votre démarche Zero Trust en sécurisant les clés et codes secrets de chiffrement qui protègent vos données les plus sensibles.

Sécurité et chiffrement des données

La démarche Zero Trust implique de chiffrer toutes les données sensibles pour les rendre illisibles pendant leur stockage, leur utilisation et leurs mouvements, et de ne les rendre accessibles qu’aux utilisateurs ou entités explicitement authentifiés.

Caractéristiques principales

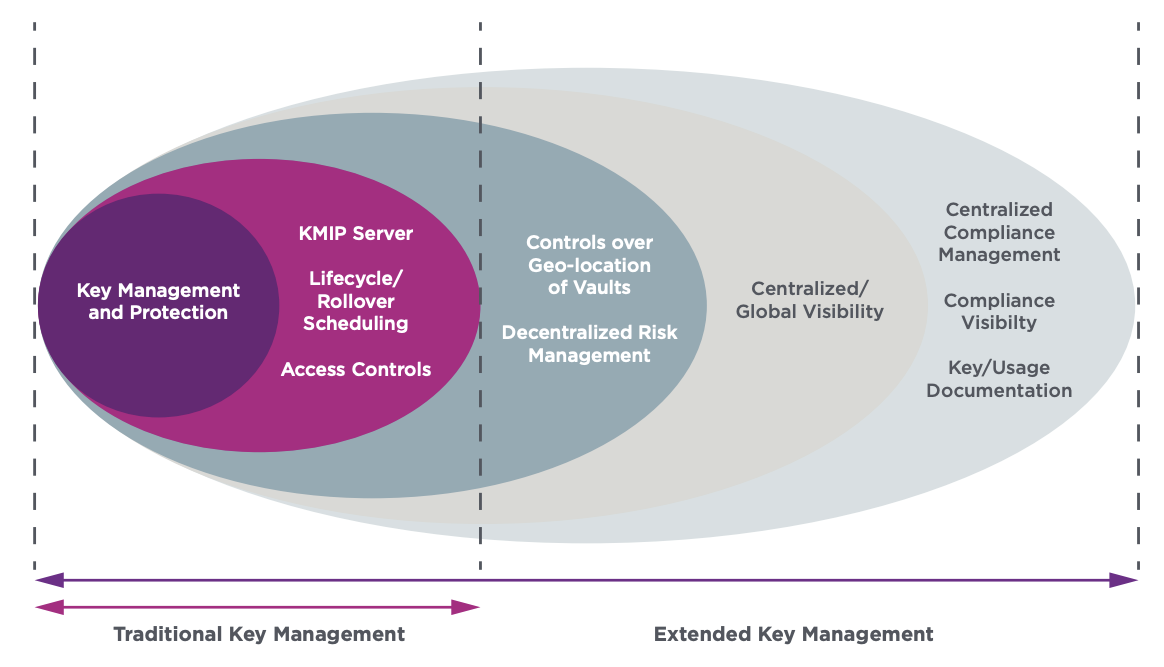

Gestion traditionnelle du cycle de vie des clés

Générez, fournissez et distribuez des clés de chiffrement à toute une gamme d’applications prises en charge, par le biais de plusieurs interfaces standard, y compris KMIP. Assurez le contrôle d’accès aux clés et activez des fonctionnalités automatisées de rotation et d’expiration des clés, entre autres.

Une racine de confiance sécurisée

Cet élément fondamental du pilier de « protection des données » dans le cadre de confiance zéro permet de générer des clés de chiffrement sécurisées à haut niveau d’assurance et de gérer le cycle de vie avec un double contrôle et une séparation des tâches, conformément à la norme FIPS.

Architecture décentralisée basée sur une chambre forte

Le stockage distribué des clés garantit que les clés et les données sont conservées dans les zones géographiques où elles sont censées l’être afin de faciliter le respect des réglementations en matière de géorepérage et de souveraineté des données.

Politique centrale exhaustive

Visibilité unifiée des actifs cryptographiques, quel que soit le nombre de chambres fortes déployées dans l’environnement distribué.

Tableau de bord de gestion de la conformité

Permet de documenter les clés et les codes secrets sur la base de modèles pour une évaluation continue de la conformité à l’aide de politiques intégrées ou personnalisées.

Synthèse de la solution Données sécurisées

L’approche de sécurité centralisée-décentralisée d’Entrust (CeDeSec) permet aux entreprises de garder le contrôle total de leurs données, en assurant la confidentialité et l’intégrité des actifs critiques et en contrôlant l’accès à ces derniers, tout en facilitant le respect des réglementations en matière de sécurité.