Entrust Identity Enterprise

La solution de gestion des identités et des accès (IAM) la plus éprouvée au monde pour une sécurité numérique forte.

Avantages

Mise en place d’un cadre de confiance zéro

Ne faites jamais confiance, vérifiez toujours. Protégez votre organisation et vos communautés d’utilisateurs à l’intérieur et à l’extérieur du périmètre.

Couverture de haut niveau

Garantissez la sécurité de l’identité de votre personnel, de vos client(e)s et des citoyen(nes) grâce à une couverture de cas d’utilisation de haut niveau, et notamment un accès basé sur les données d’identification, l’émission de cartes à puce et la meilleure solution de MFA de sa catégorie.

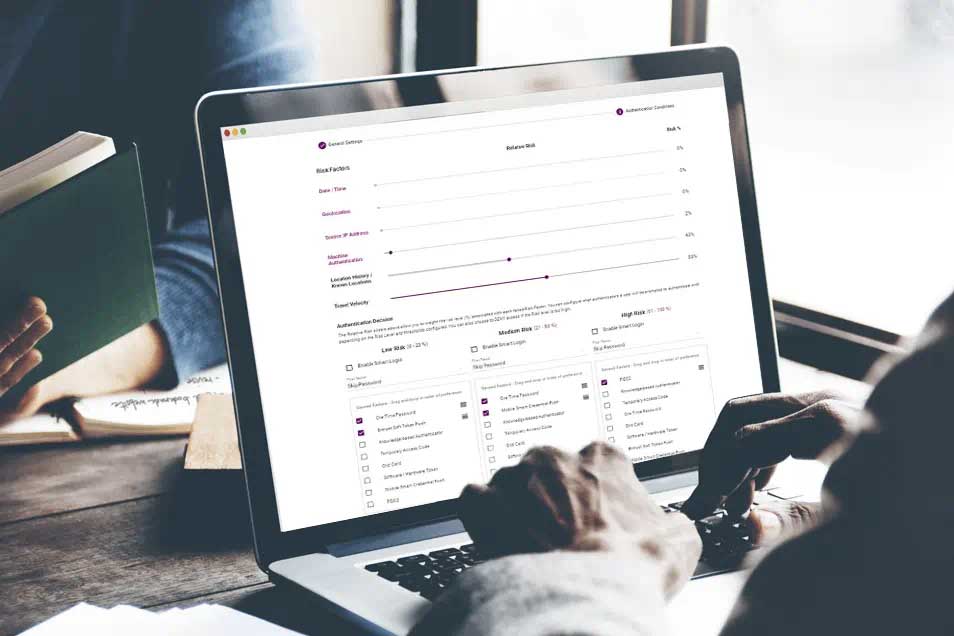

Authentification adaptative

Réduisez les points de friction entre les utilisateurs grâce à une authentification adaptative basée sur les risques, à une connexion sans mot de passe et à tout un ensemble d’applications basé sur le cloud.

Essai de 30 jours

Identity Enterprise est une plateforme IAM intégrée qui prend en charge une gamme complète de cas d’utilisation pour les salariés, les consommateurs et les citoyens. Idéalement adaptée aux applications de haute sécurité qui nécessitent une approche de confiance zéro pour des milliers ou des millions d’utilisateurs, Identity Enterprise peut être déployée sur site.

Fonctionnalités de la plateforme

D’une simple connexion sur un bureau à un accès privilégié, Entrust Identity Enterprise permet des cas d’utilisation existants et futurs pour tous les utilisateurs, dont les employés, les partenaires, les sous-traitants et les clients. Regrouper le tout sur une seule plateforme permet d’économiser du temps et de l’argent.

Accès basé sur les données d’identification

Possibilité d’utiliser des certificats numériques (PKI) pour un niveau de sécurité plus élevé, avec une carte à puce physique ou virtuelle.

Compatibilité AC tierce

Intégration directe avec les AC Entrust et Microsoft, y compris la récupération des clés. Identity Enterprise prend également en charge la passerelle Entrust CA, ce qui vous permet d’utiliser l’autorité de certification de votre choix.

Délivrance de cartes à puce et de jetons

Émettez des cartes à puce et des jetons individuellement ou en lots, grâce à des certificats X.509 ou des conteneurs PIV, de manière centralisée avec le module d’impression ou les utilisateurs autorisés peuvent le faire à partir de leur poste de travail.

Meilleure authentification multifacteur (MFA) de sa catégorie

Compatibilité avec un nombre inégalé d’authentificateurs.

Accès aux applications cloud

Déployez le module de fédération d’Entrust Identity Enterprise pour les applications fédérées et SSO, y compris Office 365 utilisant SAML.

Connexion sans mot de passe

Connexion au poste de travail sans mot de passe basée sur des données d’identification avec Entrust Identity Enterprise. Les options sans mot de passe pour les consommateurs comprennent l’utilisation de la biométrie des téléphones intelligents ou de jetons FIDO avec BYOD.

Vérification de l’identité

Intégration optionnelle pour soutenir la vérification de l’identité numérique en libre-service des consommateurs et des citoyens pour une intégration rapide et sure.

Identité numérique du citoyen

Option permettant d’améliorer la sécurité et l’efficacité des services gouvernementaux grâce à la possibilité de délivrer des identités de citoyens fiables pour le passage des frontières, l’octroi de licences, le vote, etc.

Portails sécurisés

Accès sécurisé aux portails des clients et des partenaires.

Options de déploiement cloud d’Entrust Identity Enterprise

Si et quand vous êtes prêt à envisager le cloud, vous pouvez migrer vers Amazon AWS, Microsoft Azure ou un autre fournisseur cloud via une machine virtuelle (VM) basée sur le cloud. Nous proposons également des outils permettant de migrer rapidement tous vos utilisateurs et données Identity Enterprise vers Identity as a Service lorsque vous êtes prêt pour le cloud.

Autres solutions

Un spécialiste de Entrust Identity vous contactera sous peu concernant les options disponibles.