Single Sign-On (SSO)

Tradicionalmente, o login em uma conta de usuário exigia duas credenciais de login: um nome de usuário e senha. Mas agora, com dezenas de aplicativos, recursos e serviços a considerar, fornecer acesso seguro não é tão simples.

A boa notícia? Em vez de ter que lembrar ou gerenciar diversas senhas, clientes e funcionários podem acessar sistemas essenciais usando apenas um conjunto de credenciais de usuário. Resumindo, é disso que se trata o Logon único (SSO).

Continue lendo para aprender tudo o que você precisa saber sobre a autenticação SSO, incluindo por que ela é importante, como funciona e como proteger sua configuração de SSO.

O que é SSO?

Login único é uma função de gerenciamento de identificação federada que permite aos usuários acessar vários aplicativos com apenas um único conjunto de credenciais de login. Por exemplo, quando um funcionário digita suas credenciais para fazer login em sua estação de trabalho, ele também é autenticado para acessar seus aplicativos, softwares e sistemas baseado em nuvem.

Da mesma forma, digamos que alguém faça login em um serviço do Google como o Gmail. O SSO os autentica automaticamente, permitindo que sua conta de usuário acesse outros aplicativos do Google, como o YouTube ou o Google Sheets. E, se eles saírem de qualquer um desses aplicativos, serão automaticamente desconectados dos demais.

Por que o SSO é importante?

Basicamente, uma solução SSO é um serviço de autenticação, que é uma parte crucial do gerenciamento de identificação e acesso (IAM). Por sua vez, é também uma base especialmente valiosa para o modelo de segurança Confiança Zero – uma estrutura que defende contra a confiança implícita e requer autenticação contínua do usuário.

Por que isso é importante? Se um sistema não sabe quem é um usuário ou entidade, não há como permitir ou restringir suas ações, criando um grande risco à segurança dos dados. Isto é ainda mais problemático dada a proliferação de aplicações e serviços na nuvem, cada um exigindo o seu próprio conjunto de credenciais de utilizador.

De acordo com as estimativas recentes, uma empresa média usa 210 colaborações e serviços de nuvem próprios, e o funcionário médio usa 36 serviços de nuvem no trabalho. São muitas senhas para gerenciar e, infelizmente, muitas organizações têm uma infraestrutura de TI muito fragmentada para administrá-las adequadamente.

Felizmente, é aí que entra a implementação do SSO. Reduzir várias senhas a um conjunto de credenciais de login não apenas melhora a experiência do usuário, mas promove uma melhor higiene da segurança cibernética para todos.

Quais são as vantagens do SSO?

A implementação do SSO pode fornecer vários benefícios para usuários, empresas e clientes. Por exemplo:

Melhor experiência do usuário, produtividade e economia de custos

Resumir várias senhas em um conjunto unificado de credenciais de usuário pode agilizar o processo de login, permitindo que os funcionários aproveitem os recursos o mais rápido possível. Isto é especialmente vital num ambiente de trabalho híbrido, onde os aplicativos mais essenciais estão cada vez mais no local ou na nuvem.

Em última análise, esse fluxo de trabalho acelerado se traduz em ganhos de produtividade dos funcionários. Melhor ainda, mesmo um serviço que promete poupar um pouco de tempo como o SSO pode ter um impacto financeiro tangível. De acordo com pesquisas, economizar três minutos do tempo de um funcionário pode eventualmente economizar cerca de US$ 1,5 milhão por ano para uma empresa com 5.000 funcionários.

Além disso, uma solução SSO pode minimizar tarefas improdutivas, como solicitações de suporte técnico de TI para redefinições de senha.

Segurança aprimorada por meio de higiene de senha mais forte

Pelo menos 45% das violações resultam de credenciais de login comprometidas e, na maioria dos casos, de segurança de senha fraca. Quando as pessoas precisam se lembrar de várias combinações de nome de usuário e senha, elas eventualmente começam a reutilizar as mesmas para várias contas.

Isso é chamado de “fadiga de senha”. É um grande risco de segurança porque significa que se uma conta for comprometida, todos os outros serviços também poderão ser. Em outras palavras, os invasores poderiam usar a mesma senha para hackear outros aplicativos da vítima.

A implementação do SSO reduz a chamada fatiga de senhas, reduzindo todos os logins para um. Embora um malfeitor possa acessar outros serviços se conseguir comprometer uma conta, o SSO teoricamente torna mais fácil para os indivíduos criarem, lembrarem e usarem senhas fortes.

No entanto, na realidade, nem sempre é esse o caso. É por isso que é melhor oferecer suporte à sua solução SSO com medidas de segurança adicionais – mas falaremos mais sobre isso mais tarde.

Aplicação de políticas e gerenciamento de identidade simplificadas

O SSO fornece um ponto único de entrada para senhas, tornando mais fácil para as equipes de TI aplicar políticas e regras de segurança. Por exemplo, as redefinições de senha de período são muito mais simples de gerenciar com SSO, pois cada usuário tem apenas uma credencial que precisa alterar.

Mais importante ainda, se implementado corretamente, o gerenciamento de identificação federadas armazena credenciais de login internamente em um ambiente controlado. Por outro lado, as organizações armazenam combinações tradicionais de nome de usuário e senha externamente, com pouca visibilidade sobre como são gerenciadas, como em um aplicativo de terceiros. Isto torna mais difícil garantir que as credenciais sejam gerenciadas de acordo com as melhores práticas de segurança de dados.

Como funciona o SSO?

O SSO é frequentemente referido como uma função de “federação de identidade”. Em termos simples, a federação de identidades é um sistema de confiança entre duas partes para autenticar usuários e trocar informações necessárias para autorizar o seu acesso a determinados recursos. Na maioria das vezes, isso envolve o uso de Autorização aberta (OAuth) — uma estrutura que dá aos aplicativos o poder de conceder acesso seguro sem revelar as informações reais de login.

Geralmente, o fluxo de trabalho de autenticação SSO é um processo rápido e simples:

- Primeiro, o usuário solicita acesso a um recurso na configuração do SSO, iniciando o processo de login.

- O provedor de serviços do recurso, como o site host, redireciona o usuário para um provedor de identidade, como a Entrust.

- O provedor de identificação verifica a identidade do usuário verificando suas credenciais usando um dos vários protocolos SSO.

- Se o usuário for verificado com sucesso, o provedor de identidade gera um token SSO (também conhecido como token de autenticação). Resumindo, este é um recurso digital que representa a sessão autenticada do usuário.

- O provedor de identificação envia o token SSO de volta ao provedor de serviços, que então verifica sua validade. Se necessário, o aplicativo, o sistema ou o prestador de serviços pode verificar ainda mais a identidade do usuário, emitindo um pedido de autenticação adicional quando o token de acesso for recebido.

- Depois de verificado, o provedor de serviços concede ao usuário acesso ao seu recurso ou aplicativo.

Agora, o usuário pode usar todos os outros aplicativos configurados na configuração do SSO. Se tiverem uma sessão ativa, a solução SSO utiliza o mesmo token de autenticação para conceder acesso.

Existem diferentes tipos de SSO?

Sim, existem vários protocolos e padrões de SSO. Cada configuração de SSO funciona de maneira um pouco diferente, mas todas seguem o mesmo processo geral. Alguns dos mais comuns incluem:

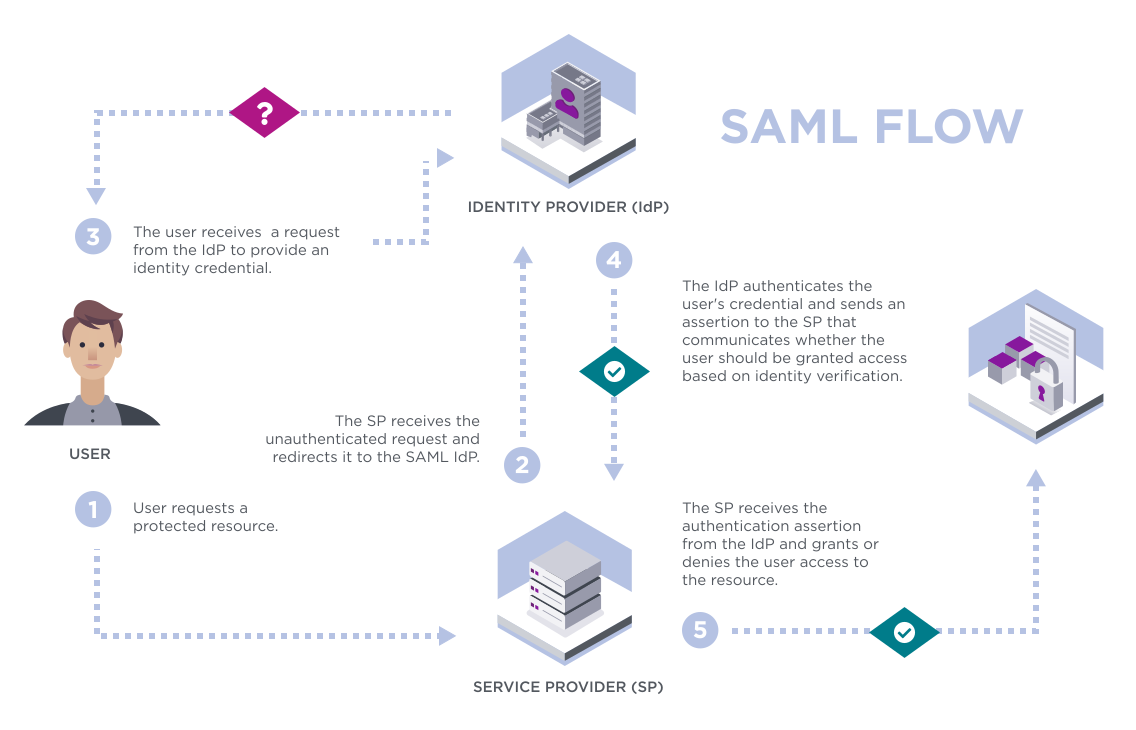

- Linguagem de marcação de acesso de segurança (SAML): A configuração SAML SSO é um padrão aberto para codificação de texto em linguagem de máquina e transmissão de informações de identidade. Comparado a outros, é um protocolo de autenticação amplamente aplicável, enquanto outros são projetados para casos específicos de uso de acesso seguro. A linguagem de marcação de declaração de segurança também é o principal padrão usado para escrever tokens SSO.

- Autorização aberta (OAuth): OAuth é um protocolo de padrão aberto que criptografa informações de identificação e as transmite entre aplicativos — permitindo assim que os usuários acessem dados de outros aplicativos sem verificar manualmente sua identidade.

- Conexão OpenID (OIDC): Como uma extensão do OAuth, o OIDC permite que vários aplicativos usem uma sessão de login. Como exemplo comum, muitos serviços permitem que você faça login usando uma conta do Facebook ou Google em vez de suas credenciais de usuário.

O SSO é seguro?

O logon único pode proporcionar uma ótima experiência ao usuário, mas não é por si só uma solução perfeita. Os hackers podem aproveitar a conveniência do SSO se o controle de acesso e as políticas de senha não forem suficientes.

Se sua autenticação SSO consistir em uma única senha sem autenticação multifator para vários aplicativos, você tornou seus usuários mais produtivos, mas multiplicou seu risco. Por exemplo, se um malfeitor comprometer uma conta SSO, ele poderá ter acesso irrestrito a outros aplicativos dentro da mesma configuração.

Para aliviar os riscos, é melhor que as organizações complementem o SSO com camadas adicionais de segurança, como:

- Autenticação adaptativa baseada em risco, que oferece um desafio crescente quando dados contextuais indicam uma ameaça em potencial. Se alguém tentar fazer login a partir de um dispositivo desconhecido ou não gerenciado, o esquema de autenticação poderá solicitar informações adicionais, como uma senha única.

- Autenticação sem senha baseada em credenciais, que substitui senhas tradicionais por biometria ou tokens para acesso rápido e fácil. E a melhor parte? Nenhuma senha, nada para roubar – nenhuma maneira de romper as defesas.

Como implementar a autenticação SSO?

O SSO pode ser um grande benefício para a produtividade, mas também traz riscos. Portanto, para garantir que sua implementação de SSO seja o mais segura possível, considere as seguintes práticas recomendadas:

- Mapeie seus aplicativos: Identifique quais softwares, sistemas, aplicativos e serviços devem ser incluídos na sua configuração de SSO.

- Escolha um provedor de identificação: Procure uma solução de SSO flexível, independente de plataforma e compatível com todos os navegadores. Mais importante ainda, certifique-se de que seu provedor de identificação também oferece vários recursos de segurança para garantir que sua implementação esteja bem protegida.

- Verifique os privilégios do usuário: No espírito da estrutura de Confiança zero, baseie suas decisões de controle de acesso no conceito de “acesso com privilégios mínimos”. A ideia é que cada usuário receba apenas as permissões mínimas necessárias para desempenhar suas responsabilidades profissionais. Dessa forma, se perder o controle de sua conta, um hacker não poderá usar determinados aplicativos.

Qual o diferencial do SSO da Entrust?

Em nossa plataforma IAM, Entrust identify, é oferecido suporte ao SSO, então seus usuários podem acessar todos os aplicativos com uma única credencial forte em vez de ter diferentes credenciais para cada aplicativo na nuvem, no local ou legado. Melhor ainda, ele fornece todos os recursos básicos necessários para implementar uma arquitetura Confiança zero, incluindo:

- Autenticação multifatorial

- Acesso sem senha

- Flexibilidade de implementação

- Integração perfeita

- Gerenciamento centralizado

O melhor de tudo, a Gartner reconheceu a Entrust como Desafiadora no Gartner® Magic Quadrant™ de 2023 em gerenciamento de acesso, destacando nossa capacidade de execução e visão abrangente.

Baixe o relatório para saber mais sobre por que a Entrust está preparada para ajudá-lo a aproveitar uma implementação de SSO segura.

Perguntas frequentes

O que é Logon único e para que é usado?

O Logon único (SSO) é um método de autenticação que permite aos usuários acessar com segurança vários aplicativos e sites com um único conjunto de credenciais. Elimina a necessidade dos usuários de lembrarem de vários nomes de usuário e senhas. Ele também fornece uma maneira fácil de acessar todas as suas contas sem precisar inserir novamente as credenciais todas as vezes. Com o SSO, um único nome de usuário e senha podem ser usados para fazer login em todos os serviços associados, permitindo que os usuários tenham uma experiência segura e contínua em todos os aplicativos.

Quais são as vantagens do SSO?

O SSO tem vários benefícios, incluindo:

- Melhore a experiência do usuário: Elimine a necessidade de os usuários se lembrarem de vários nomes de usuário e senhas, facilitando o acesso aos recursos necessários.

- Aumento da segurança: Reduza o risco de reutilização de senhas e phishing, dificultando o acesso de usuários não autorizados a informações confidenciais.

- Maior produtividade: Permita que os usuários acessem os recursos de que precisam com mais rapidez, o que pode levar ao aumento da produtividade e do rendimento.

- Gerenciamento aprimorado de usuários: Simplifique o processo de gerenciamento e manutenção de múltiplas contas de usuários, tornando-o mais eficiente para as equipes de TI.

- Economia de gastos: Reduza os custos associados ao gerenciamento de vários nomes de usuário e senhas, violações de dados e incidentes de segurança.

A Entrust fornece uma solução SSO que pode ser facilmente integrada aos seus sistemas e aplicativos existentes.

Como funciona o SSO?

O SSO funciona criando um servidor de autenticação central, conhecido como Provedor de identificação (IdP), que é usado para autenticar usuários para vários aplicativos ou serviços. Depois que um usuário é autenticado pelo IdP, ele pode acessar todos os aplicativos ou serviços que está autorizado a usar, sem a necessidade de nomes de usuário e senhas adicionais.

Para configurar o SSO, uma organização normalmente configura o serviço SSO e depois o integra aos aplicativos ou serviços que deseja usar. Depois de configurado, quando um usuário tentar acessar um aplicativo ou serviço, ele será redirecionado ao IdP para fazer login. Depois de fazer login, eles poderão acessar os aplicativos ou serviços que estão autorizados a usar sem precisar inserir suas credenciais de login novamente.

A Entrust oferece suporte a diferentes métodos de SSO, como SAML, OpenID Connect e OAuth2. Fornecemos instruções passo a passo sobre como configurar o SSO com o Provedor de identificação, juntamente com suporte e orientação durante todo o processo.

Existem riscos de segurança para o SSO?

Embora o SSO possa melhorar a segurança reduzindo o risco de reutilização de senhas, ainda existem riscos de segurança dos quais as organizações devem estar cientes.

- Único ponto de falha: Se o sistema SSO for comprometido, usuários não autorizados poderão obter acesso a vários aplicativos ou serviços ao mesmo tempo.

- Phishing: Ataques de phishing ainda podem ocorrer, mesmo com SSO, se os usuários forem induzidos a fornecer suas credenciais de login a um site falso.

- Apropriação de sessão: Um invasor pode roubar a sessão de um usuário e obter acesso a vários aplicativos ou serviços se a sessão não estiver devidamente protegida.

- Acesso de terceiros: O SSO depende de provedores de identificação terceirizados e, se um deles for comprometido, poderá levar a uma violação de segurança.

- Falta de autenticação multifator: O SSO pode não fornecer a segurança adicional da autenticação multifator por padrão.

A solução SSO da Entrust foi projetada pensando na segurança e é atualizada regularmente para lidar com novos riscos de segurança à medida que surgem. Adicionamos outra camada de proteção, oferecendo a mais ampla variedade de autenticadores MFA, incluindo Grid Cards, notificações em push para celulares, credenciais baseadas em PKI de alta garantia, sem senha e muito mais!

Qual a diferença entre o SSO e os métodos de autenticação tradicionais?

O SSO é diferente de várias maneiras:

- Autenticação centralizada: O SSO usa um servidor de autenticação central, conhecido como Provedor de identificação (IdP), que é usado para autenticar usuários para vários aplicativos ou serviços. Os métodos tradicionais normalmente exigem que os usuários façam login separadamente para cada aplicativo ou serviço.

- Conjunto único de credenciais: Ele permite que os usuários acessem vários aplicativos ou serviços com apenas um conjunto de credenciais de login, eliminando a necessidade de lembrar vários nomes de usuário e senhas. Os métodos tradicionais normalmente exigem que os usuários se lembrem de vários nomes de usuários e senhas separadamente para cada aplicativo ou serviço.

- Melhore a experiência do usuário: Melhore a experiência do usuário tornando fácil o acesso aos recursos que eles precisam, sem a necessidade de ter que lembrar vários nomes de usuários e senhas.

- Maior segurança: Pode melhorar a segurança, reduzindo o risco de reutilização de senhas e phishing, dificultando o acesso de usuários não autorizados a informações confidenciais.

Nossa solução foi projetada para funcionar perfeitamente com métodos tradicionais e pode ser facilmente integrada a sistemas e aplicativos existentes, sejam locais ou na nuvem.

Que medidas de segurança as organizações devem tomar ao implementar o SSO?

Ao implementar o logon único, as organizações devem tomar as seguintes medidas de segurança:

- Proteja o ambiente SSO: Implemente firewalls, sistemas de detecção e prevenção de intrusos e outras ferramentas de segurança para proteger o ambiente SSO contra acesso não autorizado.

- Use autentificação multifator: Implemente a autenticação multifator (MFA) como uma camada adicional de segurança para garantir que os usuários sejam quem afirmam ser. A Entrust fornece medidas de segurança robustas implementando autenticação multifator (MFA) como uma camada adicional de proteção. Nossa plataforma oferece uma ampla gama de opções de MFA, como cartões de rede, push notifications para celulares, credenciais baseadas em PKI de alta garantia e sem senha, garantindo que apenas usuários autorizados tenham acesso a recursos protegidos.

- Monitore a atividade do usuário: Observe atividades e identifique comportamentos suspeitos para detectar e responder a incidentes de segurança.

- Mantenha o software atualizado: Atualize regularmente o software SSO, os provedores de identidade e os aplicativos com os patches e atualizações de segurança mais recentes.

- Transmissão de dados segura: Certifique-se de que todos os dados transmitidos entre o servidor SSO e os aplicativos ou serviços estejam criptografados.

- Ao auditar regularmente os controles de acesso: Revise e atualize os controles de acesso para garantir que apenas usuários autorizados tenham acesso aos recursos protegidos.