Adaptive Authentication

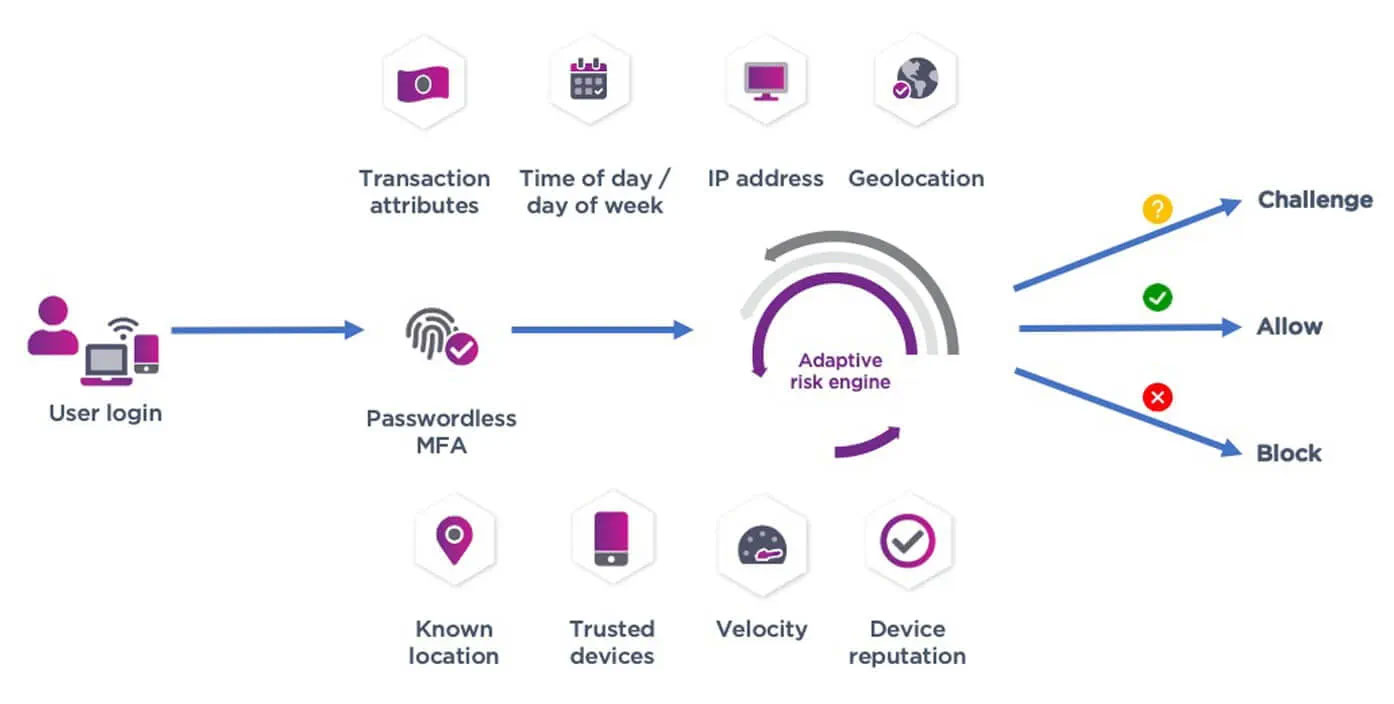

Adaptive Authentifizierung schafft ein Gleichgewicht zwischen starker Sicherheit und großartigem Benutzererlebnis, indem sie kontextbezogene Attribute wie die Verhaltensbiometrie, den geografischen Standort und die Gerätereputation in Echtzeit bewertet.

Nutzen Sie die risikobasierte Authentifizierung, die hinter den Kulissen funktioniert

Wenn Benutzer Zugriff anfordern, wird der Zugriffskontext in Echtzeit von unserem Richtlinienmodul ausgewertet. Und es wird die Entscheidung getroffen, den Zugriff zu erlauben oder mit einer Challenge zu beantworten. Durch die automatische Bewertung aller Anmeldeversuche von Benutzern verschafft unsere Technologie denjenigen Benutzern durch elektronische Identifizierung einen schnelleren Zugriff auf wichtige Daten, die diese Daten benötigen und zugriffsberechtigt sind.

Was ist eine risikobasierte adaptive Authentifizierung?

Bei der risikobasierten adaptiven Authentifizierung wird das Risikoniveau eines Benutzers berücksichtigt, wenn dieser für den Zugriff auf eine Ressource oder ein System authentifiziert wird. Die Risikoeinstufung wird anhand verschiedener Faktoren ermittelt, z. B. des Orts, von dem aus die Authentifizierung erfolgt, der Art des verwendeten Geräts, der Frage, ob die Anmeldung von einer IP-Adresse aus erfolgt, die einer eingeschränkten Region zugeordnet ist, usw.

Wie funktioniert das?

Lernen Sie die Vorteile der risikobasierten adaptiven Authentifizierung kennen

Verhindern Sie nicht autorisierten Zugriff

Auf Systeme und Daten, indem zusätzliche Überprüfungsschritte für Benutzer oder Aktivitäten mit hohem Risiko verlangt werden.

Verbessern Sie die Benutzererfahrung

Durch die Verringerung der Anzahl der erforderlichen Anmeldeschritte bei geringem Risiko.

Anpassbar

Auf die spezifischen Bedürfnisse eines Unternehmens zugeschnittene Sicherheitskonzepte, bei denen die Faktoren je nach Anwendungsfall gewichtet werden.

So verbessern Sie die Benutzererfahrung

Einfache Verwaltung

Intuitive, risikobasierte Regelerstellung, konfigurierbare Benutzerrollen und eine stabile Berichterstattung, die wichtige Erkenntnisse über Ihr Benutzersicherheitsprofil bietet.

Müheloses Benutzererlebnis

Durch die im Hintergrund stattfindende Authentifizierung können sich die Benutzer mit ihren Mobiltelefonen mühelos bei Workstations und Anwendungen anmelden und sogar gesicherte Türen öffnen.

Authentifizierungsoptionen

Authentifikatoren anhand von Benutzeranforderungen und Risiken bereitstellen

So konfigurieren Sie die risikobasierte adaptive Authentifizierung

Es gibt mehrere Möglichkeiten, die risikobasierte adaptive Authentifizierung zu konfigurieren, aber hier ist ein grundlegender Überblick über den Ablauf:

Schritt 1: Bedingungen definieren

Definieren Sie die Bedingungen, unter denen die adaptive Authentifizierung ausgelöst wird. Dies kann auf Faktoren wie dem Standort des Benutzers, der Art des verwendeten Geräts oder der Tageszeit basieren. Je nach Anwendungsfall können die einzelnen Faktoren unterschiedlich gewichtet werden.

Schritt 2: Multi-Faktor-Authentifizierung auswählen

Wählen Sie den Multi-Faktor-Authentifikator aus, der zur Überprüfung der Identität des Benutzers verwendet werden soll. Dies kann etwas sein, das sie wissen (wie ein Passwort), etwas, das sie haben (wie ein Sicherheits-Token), oder etwas, das sie sind (wie ihr Fingerabdruck).

Schritt 3: System konfigurieren

Konfigurieren Sie das System so, dass es den Benutzer mit dem/den geeigneten Authentifizierungsfaktor(en) abfragt, und zwar basierend auf den erfüllten Bedingungen und den Risikostufen, die einen vordefinierten Schwellenwert überschreiten.

Identitätsportfolio

Funktionen unserer Identitätsplattformen:

Authentifizieren

Optimieren Sie das Onboarding verschiedener Benutzer und Geräte mit einer breiten Palette von Technologien.

Autorisieren

Mit diesen erstklassigen Technologien gewährleisten Sie sowohl starke Sicherheit als auch außergewöhnliche Benutzererlebnisse.

Abwickeln und Verwalten

Schützen Sie sich kontinuierlich vor fortschrittlichen Bedrohungen – mit Technologien, die von der Verhaltensanalyse bis zur Betrugserkennung reichen.

Eine Identitätsplattform, die Ihren Authentifizierungsanforderungen entspricht

Verbraucher

Privatkundengeschäft

Gewinnen und binden Sie Kunden mit erstklassigen Mobile- und Online-Banking-Dienstleistungen.

Kundenportale

Bieten Sie Ihren Kunden einen reibungslosen Zugang zu Ihren Portalen und schaffen Sie ein großartiges Markenerlebnis.

CIAM-Integration

Unsere Plattform lässt sich nahtlos in Ihre CIAM-Strategien (Customer Identity Access Management) integrieren.

Erfüllen Sie die PSD2-Bestimmungen

Nutzen Sie unsere bewährten Identitätstools, um erfolgreich zu sein und Bestimmungen einzuhalten.

Belegschaft

Physischer/logischer Zugriff

Unsere Plattform bietet die notwendigen Technologien zur Integration von physischem und logischem sicheren Zugang.

VPN absichern

Ermöglichen Sie Ihren Mitarbeitern überall den ständigen Zugriff auf VPNs und SaaS-Anwendungen.

Privilegierter Arbeiter

Schützen Sie die wichtigen Anmeldeinformationen für Anwendungen von Systemadministratoren oder leitenden Angestellten.

Passwortloser Login

Sie erhalten eine echte passwortlose SSO-Lösung, die alle Geräte, PCs und Macs sowie Cloud-basierte und lokale Anwendungen unterstützt – für ein reibungsloses Identitätsmanagement.

Auftragnehmer

Unsere Lösungen gewährleisten durch den Einsatz von lokalen oder Cloud-Apps Anwendungssicherheit und Betrugsschutz für Auftragnehmer.

Ermöglichen Sie PIV-konforme Mobilität von Regierungsbehörden

Bewährte PIV-Lösungen lassen Komplexität der Vergangenheit angehören und ermöglichen Mobilität mit hoher Sicherheit.

Bürger

Digitaler Bürger

Nutzen Sie unsere Plattform, um Pässe, Personalausweise und Führerscheine zu sichern und zu verwalten.

Entrust Identity as a Service 60 Tage lang kostenlos testen

Entdecken Sie die Identity as a Service-Plattform, die Ihnen Zugang zu erstklassiger MFA, Single Sign-On, adaptiver risikobasierter Authentifizierung und vielem mehr bietet.