Che cos'è l'autenticazione multifattoriale (Multi-Factor Authentication o MFA)?

L'autenticazione multifattoriale (MFA) è un metodo di autenticazione che richiede a un utente di fornire almeno due fattori di verifica per poter accedere a un sito web, a un'applicazione o a una risorsa.

Qual è l'importanza dell'MFA?

L'autenticazione multifattoriale migliora la sicurezza delle organizzazioni richiedendo fattori aggiuntivi per verificare l'utente. Dato che i nomi utente e le password hanno mostrato vulnerabilità agli attacchi, le organizzazioni che desiderano migliorare la propria sicurezza possono rivolgersi all'MFA per garantire un grado più elevato di fiducia e potenziale, e per consentire agli utenti verificati l'accesso a siti web, applicazioni e risorse.

Come funziona la MFA?

L'MFA richiede che, per ottenere l'accesso, l'utente fornisca almeno un ulteriore fattore di verifica. L'applicazione di un fattore oltre al nome utente e alla password garantisce un livello di sicurezza più elevato, richiedendo informazioni aggiuntive, semplici da fornire per gli utenti autentici, molto complesse da avere a disposizione per i criminali informatici.

In generale, il processo è il seguente:

- Un utente immette il nome utente e la password per accedere a un account.

- È richiesto un secondo fattore di verifica, ad esempio, l'impronta digitale, il PIN o la password monouso (OTP).

- L'utente fornisce il fattore richiesto, che si basa su informazioni proprio dell'utente fornite in precedenza al momento della creazione dell'account.

L'autenticazione a due fattori (2FA) è una forma di MFA?

Sì, lo è. La 2FA è una forma di MFA, in cui l'utente è tenuto a fornire esattamente due fattori di verifica.

Quali sono i quattro tipi di fattori?

Esistono quattro tipi di fattori che possono essere forniti per verificare un utente:

- Conoscenza: un elemento che l'utente conosce.

- Possesso: un elemento l'utente possiede.

- Biometria: un elemento intrinseco all'utente.

- Luogo: la posizione nella quale si trova l'utente.

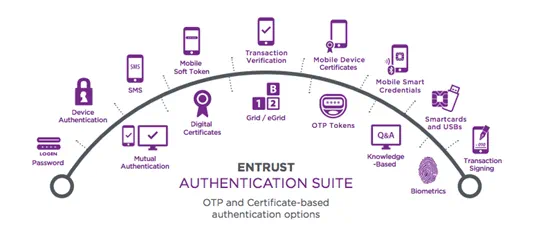

Quali sono gli autenticatori/token di autenticazione più comuni?

Autenticazione trasparente

Autenticatori trasparenti che forniscono la convalida agli utenti senza necessità di coinvolgimento quotidiano.

- Certificati digitali

- Geolocalizzazione IP

- Autenticazione del dispositivo

Autenticazione con fattore di forma fisico

Dispositivi materiali che gli utenti portano con sé e utilizzano per autenticarsi.

- Token per passcode monouso (OTP)

- Display Card

- Griglia di autenticazione

- Elenco dei passcode monouso

- Biometria

Autenticazione con fattore di forma non fisico

Metodi che consentono di verificare l'identità degli utenti senza che debbano portare con sé un dispositivo fisico aggiuntivo.

- Autenticazione basata sulle conoscenze

- Autenticazione fuori banda

- Credenziali smart mobili

- Soft token SMS

Che cos'è l'autenticazione adattiva (autenticazione basata sul rischio)?

L'autenticazione adattiva, nota anche come autenticazione basata sul rischio, analizza il rischio del profilo utente rispetto all'accesso richiesto. Maggiore è il rischio di un profilo utente, maggiori saranno le sfide. Con l'autenticazione adattiva, quando il livello di rischio è appropriato, puoi richiedere all'utente ulteriori fattori o credenziali.

Le organizzazioni possono determinare i propri livelli di rischio, ma in generale, la rischiosità di un profilo utente si basa sulle politiche relative al luogo dal quale gli utenti accedono, dal momento in cui effettuano l'accesso, dal dispositivo che usano per effettuare l'accesso e se la connessione avviene tramite rete pubblica o privata.

Quali soluzioni Entrust supportano l'MFA?

Entrust supporta un'ampia gamma di soluzioni di gestione di accessi e identità (IAM), compresa l'MAF.