Qu’est-ce que l’authentification multifactorielle (MFA) ?

L’authentification multifactorielle (MFA) est une méthode d’authentification qui exige qu’un utilisateur fournisse au moins deux facteurs de vérification afin de se voir accorder l’accès à un site Web, à une application ou à une ressource.

En quoi la MFA est-elle importante ?

La MFA permet d’améliorer la sécurité d’une organisation en exigeant des facteurs supplémentaires pour la vérification des utilisateurs. Comme les noms d’utilisateur et les mots de passe ont fini par se révéler être vulnérables aux attaques, les entreprises souhaitant améliorer leur sécurité peuvent se tourner vers la MFA pour garantir un degré de confiance plus élevé et permettre aux utilisateurs vérifiés d’accéder aux sites Web, aux applications et aux ressources.

Comment fonctionne la MFA ?

La MFA exige des utilisateurs qu’ils fournissent au moins un facteur de vérification supplémentaire pour se voir accorder l’accès. L’application d’un facteur supplémentaire au-delà du simple nom d’utilisateur et du mot de passe garantit un niveau de sécurité plus élevé en demandant des informations supplémentaires qui sont faciles à fournir pour les « vrais » utilisateurs et très difficiles à obtenir pour les cybercriminels.

Le processus est généralement le suivant :

- Un utilisateur saisit un nom d’utilisateur et un mot de passe pour accéder à un compte.

- Un deuxième facteur de vérification est demandé, par exemple une empreinte digitale, un code PIN ou un mot de passe à usage unique (One-Time Password, OTP).

- L’utilisateur fournit le facteur demandé, celui-ci étant basé sur les informations précédemment fournies par l’utilisateur lui-même lors de la création de son compte.

L’authentification à deux facteurs (2FA) est-elle une forme de MFA ?

Tout à fait. La 2FA est une forme de MFA dans laquelle l’utilisateur est tenu de fournir exactement deux facteurs de vérification.

Quels sont les quatre types de facteurs ?

Quatre types de facteurs peuvent être fournis pour vérifier un utilisateur :

- Connaissance : quelque chose que l’utilisateur sait.

- Possession : quelque chose que l’utilisateur a.

- Biométrie : quelque chose que l’utilisateur est.

- Emplacement : quelque part où l’utilisateur se trouve.

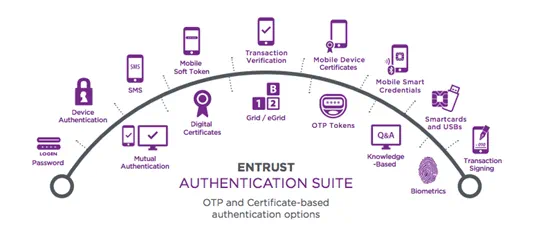

Quels sont les authentificateurs/jetons d’authentification les plus courants ?

Authentification transparente

Des authentificateurs transparents qui valident les utilisateurs sans qu’il soit nécessaire d’intervenir au quotidien.

- Certificats numériques

- Géolocalisation de l’IP

- Authentification de l’appareil

Authentification par facteur de forme physique

Dispositifs tangibles que les utilisateurs transportent et utilisent lors de l’authentification.

- Jetons de code à usage unique (OTP)

- Carte à écran

- Authentification par grille

- Liste de codes d’accès à usage unique

- Biométrie

Authentification par facteur de forme non physique

Méthodes de vérification de l’identité des utilisateurs sans leur imposer de se munir d’un dispositif physique supplémentaire.

- Authentification basée sur la connaissance

- Authentification hors bande

- Identifiants intelligents sur mobile

- Jetons logiciels par SMS

Qu’est-ce que l’authentification adaptative (authentification basée sur les risques) ?

L’authentification adaptative, également appelée « authentification basée sur les risques », analyse le risque associé au profil utilisateur par rapport à l’accès qui est demandé. Plus le risque associé à un profil utilisateur est élevé, plus le défi sera important. Grâce à l’authentification adaptative, il vous est possible de demander à l’utilisateur des facteurs ou des identifiants supplémentaires si le niveau de risque est pertinent.

Les organisations peuvent établir leurs propres niveaux de risque mais en général, le niveau de risque d’un profil utilisateur est évalué selon des politiques s’appuyant sur l’emplacement à partir duquel les utilisateurs se connectent, le moment auquel ils se connectent, l’appareil qu’ils utilisent pour se connecter et si la connexion se fait à travers un réseau public ou privé.

Quelles sont les solutions Entrust compatibles avec la MFA ?

Les solutions Entrust sont compatibles avec un large éventail de solutions de gestion des identités et des accès (Identity and Access Management, IAM), y compris la MFA.