¿Qué es la autenticación de factores múltiples (MFA)?

La Autenticación de multifactor (MFA) requiere que el usuario proporcione al menos dos factores de verificación para acceder a un sitio web, aplicación o recurso.

¿Por qué es importante la Autenticación multifactor (MFA)?

La autenticación multifactor mejora la seguridad de una organización porque requiere factores adicionales para verificar a un usuario. Los nombres de usuario y las contraseñas han demostrado ser vulnerables a ataques. Por ello, las organizaciones han recurrido a MFA para garantizar mayor confianza y permitir que usuarios autenticados accedan a sitios web, aplicaciones y recursos.

¿Cómo funciona la Autenticación multifactor (MFA)?

La MFA requiere que el usuario proporcione al menos un factor adicional de verificación para obtener acceso. Añadir un factor más allá del nombre de usuario y la contraseña garantiza mayor seguridad. Dicho factor solicita información que los auténticos usuarios proporcionan con facilidad pero los ciberdelincuentes no tienen a su disposición.

El proceso suele consistir en:

- El usuario introduce su nombre de usuario y contraseña para acceder a una cuenta.

- Se solicita un segundo factor de verificación: huella digital, PIN o contraseña de un solo uso (OTP).

- El usuario proporciona el factor solicitado. Dicho factor se basa en información que proporcionó al crear su cuenta.

¿Es la Autenticación de dos factores (2FA) una forma de MFA?

Sí, así es. La 2FA es una forma de MFA que requiere al usuario dos factores de verificación.

¿Cuáles son los cuatro tipos de factores?

Para verificar a un usuario se pueden cuatro tipos de factor:

- Conocimiento: algo que el usuario sabe.

- Posesión: algo que el usuario tiene.

- Biométrico: algo que el usuario es.

- Ubicación: el lugar donde está el usuario.

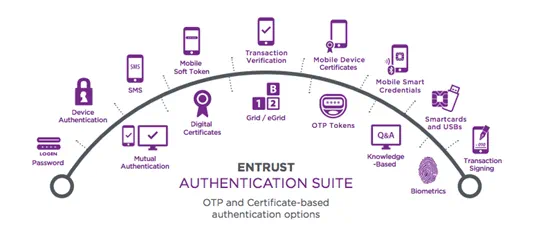

¿Cuáles son las principales autenticaciones basadas en token?

Autenticación transparente

Los autenticadores transparentes validan a usuarios sin participación diaria.

- Certificados digitales

- Geolocalización IP

- Autenticación del dispositivo

Autenticación de factor de forma físico

Dispositivos tangibles que los usuarios llevan consigo y utilizan al autenticarse.

- Tokens de contraseña de un solo uso (OTP)

- Tarjeta de coordenadas

- Cuadrícula de autenticación

- Lista de contraseña de un solo uso

- Biometría

Autenticación de factor de forma no físico

Métodos para verificar identidades de usuario sin que lleven un dispositivo físico adicional.

- Autenticación basada en conocimientos

- Autenticación fuera de banda

- Credenciales inteligentes móviles

- Tokens software SMS

¿Qué es la autenticación adaptativa (autenticación basada en riesgos)?

La Autenticación adaptativa o autenticación basada en riesgos analiza el riesgo del perfil del usuario ante el acceso solicitado. Cuanto mayor es el riesgo de un perfil de usuario, mayores son los desafíos. Con la autenticación adaptativa, puede solicitar más factores o credenciales al usuario cuando el nivel de riesgo lo requiera.

Aunque las organizaciones pueden determinar sus niveles de riesgo, el riesgo de un perfil de usuario suele basarse en políticas sobre el lugar desde donde los usuarios inician sesión, el momento en el que inician sesión, el dispositivo que utilizan para iniciar sesión, y la red pública o privada mediante la que se conectan.

¿Qué soluciones Entrust son compatibles con MFA?

Entrust soporta MFA y muchas otras soluciones de gestión de identidad y acceso (IAM).