Was ist ein Cloud-HSM?

Cloud-Hardware-Sicherheitsmodule (HSMs) bieten dieselbe Funktionalität wie HSMs vor Ort mit den Vorteilen einer Cloud-Service-Bereitstellung, ohne dass die Notwendigkeit besteht, Geräte vor Ort zu hosten und zu warten.

Cloud-HSMs ermöglichen Unternehmen Folgendes:

- Anpassen der Kryptosicherheitsanforderungen an die Cloud-Strategie der Organisation

- Unterstützung des Finanz- und Beschaffungswesens bei der Umstellung von einem CapEx- auf ein OpEx-Modell

- Vereinfachte Budgetierung für geschäftskritische Sicherheit

- Hochqualifiziertes Sicherheitspersonal kann sich auf andere Aufgaben konzentrieren

- Erfüllen Sie hohe Sicherheits- und Konformitätsanforderungen für FIPS 140-2 und Common Criteria EAL4+

Was ist ein HSM?

Hardware-Sicherheitsmodule (HSMs) sind besonders manipulationssichere Geräte, die kryptografische Prozesse schützen, indem sie Schlüssel, die zur Ver- und Entschlüsselung von Daten sowie zum Erstellen digitaler Signaturen und Zertifikate genutzt werden, generieren, schützen und verwalten.

Klicken Sie hier, um mehr zu erfahren.

Wer bietet Cloud HSMs an?

Die großen öffentlichen Cloud-Service-Provider (CSP) bieten Cloud-HSMs als Option in ihrem Serviceangebot an. Diese Lösungen bieten den Komfort, die Ausfallsicherheit und die Flexibilität, die man von einem CSP erwartet, aber die Dienste sind oft an den jeweiligen öffentlichen Dienstleister gebunden und für Unternehmen, die Multi-Cloud-Strategien verfolgen, nicht immer portabel.

Wie bei den meisten Cloud-Diensten ist die Infrastruktur vom Benutzer abstrahiert, so dass Sie möglicherweise einen Kompromiss hinsichtlich des Eigentums/Restrisikos in Bezug auf die kryptografischen Schlüssel eingehen und einen Teil der Kontrolle verlieren, die Sie mit einem HSM vor Ort hätten.

Vor-Ort-HSM-Anbieter wie Entrust bieten Cloud-HSMs an. Diese bieten Unternehmen die Vorteile eines Cloud-Dienstes, der mit dem CSP zusammenarbeitet, jedoch mit einer größeren Kontrolle über Ihre kryptografischen Schlüssel.

Das Cloud-HSM-Produkt von Entrust ist nShield als Service. Es verwendet spezielle FIPS 140-2 Level 3-zertifizierte nShield HSMs. Der Service bietet dieselben Funktionen wie lokale nShield HSMs kombiniert mit den Vorteilen eines Cloud-Dienstes. So sind Kunden in der Lage, ihre in erster Linie auf die Cloud ausgerichteten Ziele zu erfüllen und die Wartung dieser Geräte den Experten von Entrust zu überlassen.

Wer verwaltet ein nShield Cloud-HSMs?

nShield als Service ist entweder als selbstverwalteter oder vollständig verwalteter Dienst verfügbar.

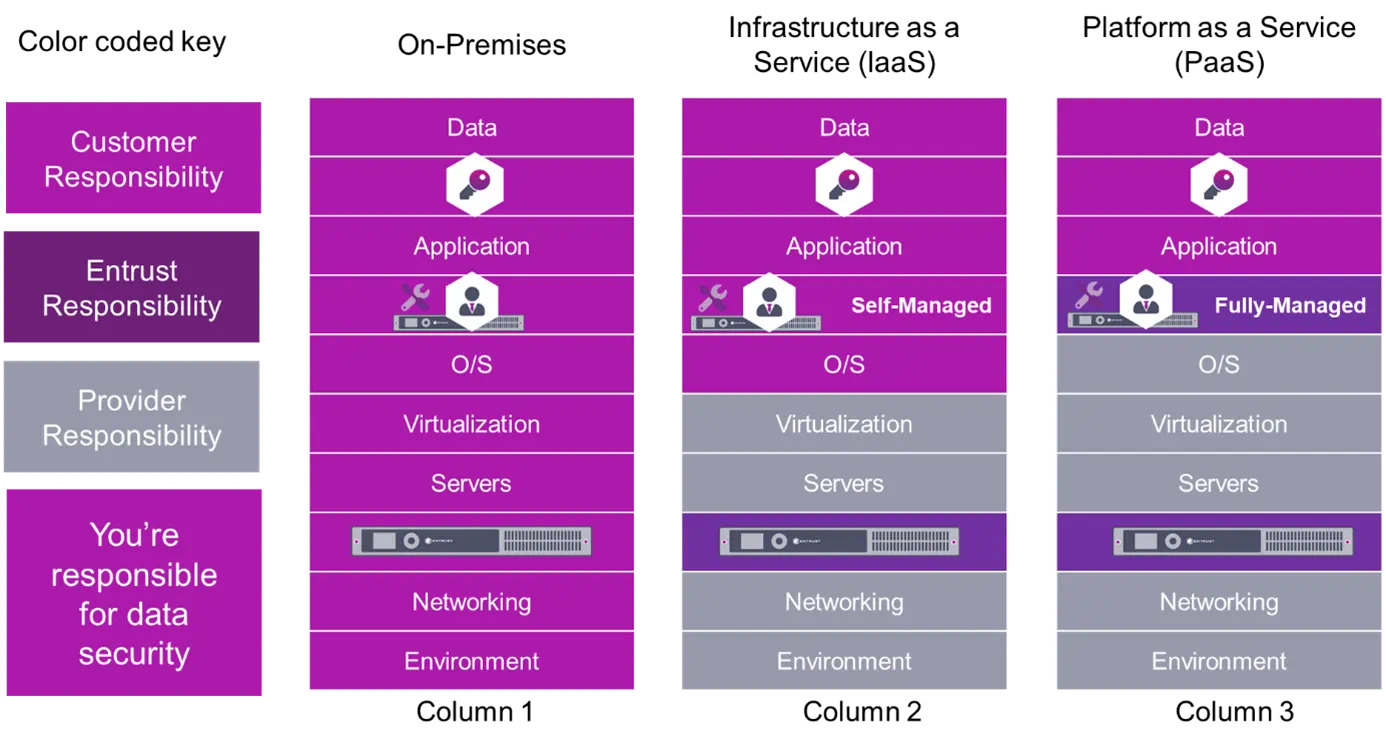

Der selbst verwaltete Dienst bedeutet, dass die Organisation die vollständige Verwaltung des HSMs behält, wenn auch aus der Ferne. Der vollständig verwaltete Dienst eignet sich für Kunden, die die kryptographischen Dienste eines HSM nutzen wollen, aber die Verwaltung und Wartung an einen Sicherheitsbeauftragten delegieren möchten, was von vertrauenswürdigem Entrust-Personal ausgeführt wird. Die folgende Abbildung 1 ist eine modifizierte Version des weit verbreiteten Modells der geteilten Verantwortung, das zur Veranschaulichung des Cloud-Sicherheitsrahmens verwendet wird und die Verantwortlichkeiten von Cloud-Dienstanbieter und Kunde aufzeigt, um die Verantwortlichkeit hervorzuheben.

Spalte 1 steht für eine Vor-Ort-Bereitstellung. Das HSM, die HSM-Verwaltungsebene und die Schlüssel sind als Symbole hervorgehoben. In diesem Szenario liegt die Verantwortung für alle Eigenschaften einer On-Premises-Bereitstellung beim Kunden.

Spalte 2 des Modells stellt eine Infrastructure-as-a-Service (IaaS)-Bereitstellung dar, für die nShield als Service auf der Grundlage einer selbstverwalteten Bereitstellung am besten geeignet ist. Das HSM liegt in diesem Szenario in der Verantwortung von Entrust. Die Verwaltung des HSM und der Schlüssel liegt in der Verantwortung des Kunden.

Spalte 3 stellt eine Platform-as-a-Service (PaaS)-Bereitstellung dar, bei der nShield als Service auf der Grundlage einer vollständig verwalteten Bereitstellung am besten zu dem Modell passt. In diesem Szenario liegen das HSM und die Verwaltung der HSM-Anwendung in der Verantwortung von Entrust. Die Schlüssel liegen in der Verantwortung des Kunden.

Abbildung 1: Modifizierte Version des Modells der geteilten Verantwortung in der Cloud zur Veranschaulichung einer HSM-Bereitstellung vor Ort mit v nShield-as-a-Service-Bereitstellungen (selbstverwaltet und vollständig verwaltet)

Sind HSMs in der Cloud genauso sicher wie HSMs vor Ort?

Der Cloud-Dienstanbieter trägt die Verantwortung für die Cloud, der Kunde trägt die Verantwortung in der Cloud.

Die Cloud bietet Unternehmen viele Vorteile in Bezug auf Flexibilität, Skalierbarkeit und Komfort. Bei der Migration von Anwendungen und Arbeitslasten in die Cloud hat sich der Sicherheitsrahmen verändert. Die CSPs behaupten zu Recht, dass die Sicherheit in der Cloud nicht unbedingt schwächer ist als vor Ort, sie ist nur anders. Im Wesentlichen hat sich das Bedrohungsmodell geändert, die Restrisiken haben sich verändert. Die Risiken sind bei Vor-Ort-Systemen vielleicht leichter zu erkennen – in der Regel handelt es sich um ein Rechenzentrum mit Regalen mit physischen Geräten, Überlegungen zur Perimetersicherheit, physischen Angriffen, unzufriedenen Mitarbeitern, Diebstahl, Unterbrechung von Versorgungsleistungen usw. sowie einer Reihe von Überlegungen zur Netzwerksicherheit, Firewall, Malware, DDOS usw.

Bei den Anbietern von Cloud-Diensten liegt die Verantwortung für die Sicherheit ihrer Serverfarmen, Netzinfrastrukturen usw. bei ihnen. Da die Anwendungen vom Kunden abstrahiert werden, sind es die vom Kunden angewandten Kontrollen und Verfahren, die zum Teil die Sicherheit der Arbeitslasten des Kunden in der Cloud bestimmen. Tatsächlich ist die Mehrzahl der erfolgreichen Angriffe in der öffentlichen Cloud auf Fehlkonfigurationen, Fehler und fehlerhafte Verwaltung der Kunden zurückzuführen. Der Fehler liegt also bei den Nutzern der Dienste und nicht bei den Cloud-Anbietern. Das oben erörterte Modell der geteilten Verantwortung in der Cloud ist eine nützliche Referenz, um Kunden, die in die Cloud migrieren, zu ermutigen, das Eigentum und die Verantwortung bei der Nutzung von Cloud-basierten Diensten zu erkennen.

Was ist eine Multi-Cloud-Strategie?

Bei einer Multi-Cloud-Strategie entscheiden sich Unternehmen für die Nutzung der Dienste mehrerer CSPs. Diese Strategie kann sich auf verschiedene CSPs stützen, die unterschiedliche Dienste anbieten, hat aber auch den zusätzlichen Vorteil, dass die Arbeitslast und das Risiko/die Ausfallsicherheit auf mehrere Organisationen verteilt werden.

CSPs bieten die erforderlichen Tools zur Erstellung von kryptografischen Schlüsseln, die Sie für Ihre Anwendungen und Daten verwenden. Wie zu erwarten, sind diese Werkzeuge jedoch nicht für alle CSPs gleich. nShield als Service kann dieses Problem lösen. Wenn Sie nShield als Service für die Bereitstellung Ihrer kryptografischen Schlüssel verwenden, müssen Sie nur mit dem nShield-Toolset vertraut sein und die gleichen Verfahren pro CSP anwenden.

Was ist eine hybride Cloud-Strategie?

Eine hybride Strategie liegt vor, wenn sich ein Unternehmen dafür entscheidet, eine Präsenz vor Ort beizubehalten und zusätzlich die Cloud zu nutzen, um zusätzliche Kapazität, Ausfallsicherheit und Skalierbarkeit zu bieten. In einigen Fällen können sich Unternehmen dafür entscheiden oder dazu verpflichtet werden, hochwertige, sensible Arbeitslasten vor Ort zu behalten, so genannte Datenlokalisierung, und die Cloud für weniger sensible Arbeitslasten zu nutzen. nShield als Service arbeitet nahtlos mit vor Ort installierten nShield HSMs zusammen und unterstützt so Hybrid-Cloud-Strategien.

Was ist der Unterschied zwischen einem Cloud HSM und BYOK?

Bring your own key (BYOK) ist ein innovatives Konzept, das ursprünglich von Entrust und Microsoft entwickelt wurde, um es den Nutzern einer öffentlichen Cloud zu ermöglichen, die Kontrolle über die kryptografischen Schlüssel zu behalten, die in der Cloud zur Sicherung ihrer Daten verwendet werden Da die Akzeptanz von öffentlichen Cloud-Diensten explodiert ist, wird BYOK nun von allen wichtigen Cloud-Diensten unterstützt. BYOK ermöglicht es den Nutzern einer öffentlichen Cloud, ihren eigenen hochwertigen Hauptschlüssel lokal vor Ort zu generieren und den Schlüssel sicher an ihren Cloud Service Provider (CSP) zu übertragen, um ihre Daten über mehrere Cloud-Bereitstellungen hinweg zu schützen.

Für Cloud-HSM ist kein HSM-Footprint vor Ort erforderlich. Die kryptografischen Dienste werden in der Cloud bereitgestellt, wobei der Eigentümer die volle Kontrolle über diese Dienste behält. Wenn Sie Ihre Krypto-Dienste in der Cloud in Auftrag geben, erhalten Sie ein Höchstmaß an Freiheit und Flexibilität.

Was sind die typischen Anwendungsfälle für ein HSM?

HSMs, einschließlich Entrust nShield als Service, können verwendet werden, um kryptographische Dienste für eine Vielzahl von Anwendungen bereitzustellen, von PKI und Schlüsselmanagement, privilegiertem Zugriffsmanagement, Containerisierung, Datenbankverschlüsselung und Codesignierung, um nur einige zu nennen. Entrust verfügt über ein umfangreiches, bewährtes Ökosystem von über 100 Anbietern von Sicherheitslösungen. Siehe Abbildung unten.

Das Partner-Ökosystem bietet die folgenden Vorteile:

- Dies bietet Wertschöpfung und verbesserte Sicherheit für Endkunden durch Härtung von Partnerlösungen mit zertifizierter, hardwarebasierter Kryptografie

- Ausgereifte, bewährte Prozesse, die durch technologisches Fachwissen und eine globale Abdeckung unterstützt werden, gewährleisten einen optimalen Kundensupport