Was ist ein Hardware-Sicherheitsmodul (HSM)?

Hardware-Sicherheitsmodule (HSMs) sind besonders manipulationssichere Geräte, die kryptografische Prozesse schützen, indem sie Schlüssel, die zur Ver- und Entschlüsselung von Daten sowie zum Erstellen digitaler Signaturen und Zertifikate genutzt werden, generieren, schützen und verwalten.

HSMs sind nach höchsten Sicherheitsstandards getestet, validiert und zertifiziert, einschließlich FIPS 140-2 und Common Criteria. Entrust ist mit der Produktfamilie nShield General Purpose HSM ein weltweit führender Anbieter von HSMs.

HSMs ermöglichen Organisationen Folgendes:

Was ist HSM-as-a-Service oder Cloud-HSM?

HSM-as-a-Service ist eine abonnementbasierte Lösung, bei der Kunden ein Hardware-Sicherheitsmodul in der Cloud nutzen können, um ihr kryptographisches Schlüsselmaterial getrennt von vertraulichen Daten zu generieren, darauf zuzugreifen und es zu schützen. Das Service-Angebot bietet in der Regel das gleiche Maß an Schutz wie eine lokale Bereitstellung, ermöglicht aber mehr Flexibilität. Kunden können CapEx in OpEx umwandeln. Sie zahlen nur für Services, wann und wenn sie diese benötigen.

nShield-as-a-Service verwendet dedizierte nShield HSMs, die nach FIPS 140-2 Level 3 zertifiziert sind. Die Lösung bietet denselben vollständigen Satz an Funktionen wie lokale nShield HSMs kombiniert mit den Vorteilen eines Cloud-Dienstes. Damit können Kunden entweder ihre Cloud-First-Ziele erfüllen oder einen Mix aus On-Premise- und As-a-Service-HSMs einsetzen, wobei die Wartung der As-a-Service-Anwendungen vom Fachpersonal bei Entrust übernommen wird.

Warum sollte ich ein HSM verwenden?

Kryptografische Vorgänge wie Verschlüsselung und digitale Signaturen sind wertlos, wenn die privaten Schlüssel, die sie verwenden, nicht gut geschützt sind. Angreifer sind heute viel raffinierter in ihrer Fähigkeit geworden, private Schlüssel aufzufinden, die gespeichert sind oder verwendet werden. HSMs sind der Goldstandard für den Schutz privater Schlüssel und zugehöriger kryptografischer Vorgänge und setzen die von der verwendenden Organisation festgelegten Richtlinien für Benutzer und Anwendungen durch, die auf diese Schlüssel zugreifen können.

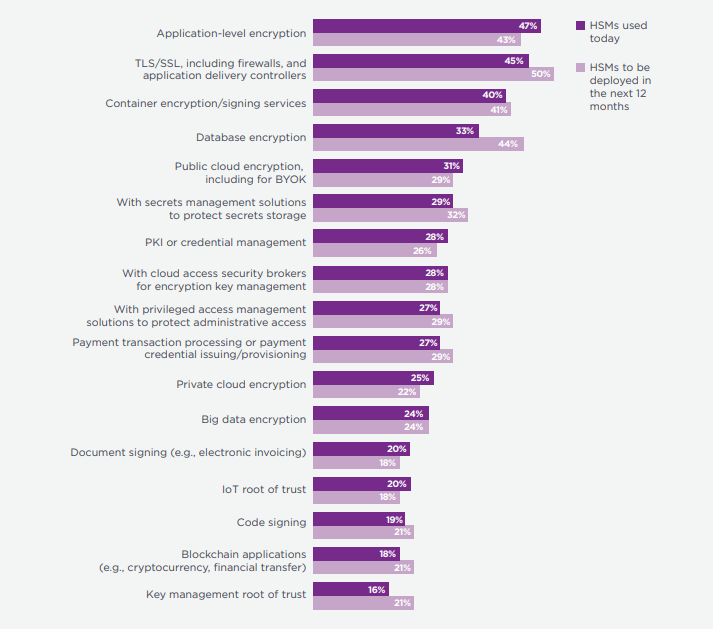

HSMs können mit vielen verschiedenen Arten von Anwendungen verwendet werden, die Verschlüsselung oder digitale Signierung durchführen. Die Top-Anwendungsfälle für HSMs aus der 2022 Ponemon Global Encryption Trends Study sind in der folgenden Abbildung dargestellt.

Wie HSMS eingesetzt werden oder in den nächsten 12 Monaten eingesetzt werden sollen

Erfahren Sie mehr darüber, warum Sie ein HSM verwenden sollten

Was ist Root of Trust?

Root of Trust ist eine Quelle, der innerhalb eines kryptografischen Systems standardmäßig vertraut wird. Hardware-Root-of-Trust- und Software-Root-of-Trust-Komponenten sind von Natur aus vertrauenswürdig, was bedeutet, dass sie von Natur aus sicher sein müssen. Die sicherste Implementierung von Root of Trust umfasst in der Regel ein Hardware-Sicherheitsmodell (HSM), das Schlüssel erzeugt und schützt und kryptografische Funktionen in einer sicheren Umgebung ausführt.

Welchen Wert bietet ein HSM?

HSMs verbessern und erweitern die Sicherheit einer breiten Palette von Anwendungen, die Verschlüsselung und digitale Signaturen durchführen. In der nachstehenden Tabelle wird der Mehrwert von HSMs für eine Reihe der häufigsten Anwendungsfälle beschrieben.

| ANWENDUNGSFALL | Wert von HSM für den Anwendungsfall |

| Cloud und Container/Kubernetes | Behalten Sie die Kontrolle über Schlüssel und Daten in der Cloud; sichern Sie containerisierte Anwendungen |

| Public-Key-Infrastruktur | Schutz wichtiger PKI-Root- und CA-Signierschlüssel |

| Verwaltung von privilegiertem Zugriff und Geheimnissen | Bekämpfung von Insider-Bedrohungen und Vereinfachung des Zugriffs auf Geheimnisse für DevOps |

| Verschlüsselung und Tokenisierung | Verbesserter Schutz von Verschlüsselungsschlüsseln für Daten bei der Übertragung und Speicherung |

| Key Management Service | Durchsetzung von Schlüsselverwaltungsrichtlinien über mehrere Clouds und Anwendungen hinweg |

| Digitale Signaturen und Codesignierung | Schutz von Schlüsseln, die die Integrität von Software gewährleisten und rechtsverbindliche Transaktionen ermöglichen |

| TLS/SSL-Anwendungen (ADCs, Firewalls usw.) | Sichere Master-TLS/SSL-Verschlüsselungsschlüssel |

| Identität und Authentifizierung | Vertrauenswürdige Anmeldedaten erstellen |

| Zahlungen | Schutz der Schlüssel, mit denen Anmeldetaten für Zahlungen erstellt und signiert werden |

Was versteht man unter Zufallszahlengenerierung?

Die Zufallszahlengenerierung bezieht sich auf die von einem Algorithmus oder Gerät erzeugten Zufallszahlen. Es ist wichtig, dass kryptografische Schlüssel mit einer zertifizierten Quelle von Zufallszahlen erstellt werden, was bei softwarebasierten Systemen eine Herausforderung darstellt.

Wenn die Quelle der Entropie für einen Zufallszahlengenerator aus softwarebasierten Messungen abgeleitet wird, kann nicht garantiert werden, dass die Entropie nicht vorhersehbar ist oder beeinflusst werden kann. Ein HSM verwendet eine hardwarebasierte Entropiequelle für die Zufallszahlengenerierung, die verifiziert wurde, um unter allen normalen Betriebsbedingungen eine gute Entropiequelle zu bieten.

Dies ist wichtig für Anwendungsfälle wie BYOK (Bring Your Own Key), mit dem Benutzer Schlüssel erstellen und verwalten können, die sie zu Cloud-Dienstanbietern hochladen.

Datensicherheit beginnt mit Entrust

Entdecken Sie unsere HSM-Lösungen und erfahren Sie, wie Entrust Ihnen helfen kann, Ihre Daten zu schützen und Ihre Technologien zu sichern.