O que é um HSM em nuvem?

Os módulos de segurança de hardware (HSMs) em nuvem oferecem a mesma funcionalidade dos HSMs locais com os benefícios de uma implantação de serviço em nuvem, sem a necessidade de hospedar e manter dispositivos locais.

Os HSMs em nuvem permitem às organizações:

- Alinhar os requisitos de criptografia de segurança com a estratégia organizacional de nuvem

- Apoiar as preferências financeiras e de compras para mudar de um modelo de CapEx para OpEx

- Simplificar a elaboração do orçamento para a segurança dos negócios

- Permitir que o pessoal de segurança altamente qualificado se concentre em outras tarefas

- Cumpra as determinações de conformidade e segurança de alta garantia para FIPS 140-2 e Common Criteria EAL4+

O que é um HSM?

Os módulos de segurança de hardware (HSM) são dispositivos de hardware reforçados e resistentes a adulteração que protegem processos criptográficos gerando, protegendo e gerenciando chaves usadas para criptografar e descriptografar dados e criar assinaturas e certificados digitais.

Clique aqui para saber mais.

Quem oferece os HSMs em nuvem?

Os principais Prestadores de Serviços em Nuvem (CSP) públicos oferecem HSMs em nuvem como uma opção em sua oferta de serviço. Essas soluções fornecem a conveniência, a resiliência e a flexibilidade que você esperaria de um CSP, mas os serviços geralmente estão vinculados ao prestador de serviço público específico e nem sempre são portáveis para organizações que adotam estratégias de várias nuvens.

Como a maioria dos serviços em nuvem, a infraestrutura é abstraída do usuário, portanto, você pode ter uma compensação em relação à propriedade/risco residual com relação às chaves criptográficas e perder parte do controle que você teria com um HSM local.

Fornecedores de HSM locais, como a Entrust, oferecem HSMs em nuvem. Eles oferecem às organizações os benefícios de um serviço em nuvem trabalhando em uníssono com os CSP, mas com maior controle de suas chaves criptográficas.

O produto de HSM em nuvem da Entrust é o nShield as a Service. Ele usa HSMs nShields certificados FIPS 140-2 Nível 3 dedicados. O serviço oferece os mesmos recursos e funcionalidade que os HSMs nShield locais, combinados com os benefícios de uma implantação de serviço em nuvem. Isto permite que os clientes atinjam seus objetivos básicos na nuvem e deixem a manutenção dos aparelhos para os especialistas da Entrust.

Quem gerencia um HSM nShield em nuvem?

O nShield as a Service está disponível como um serviço Autogerenciado ou Totalmente Gerenciado.

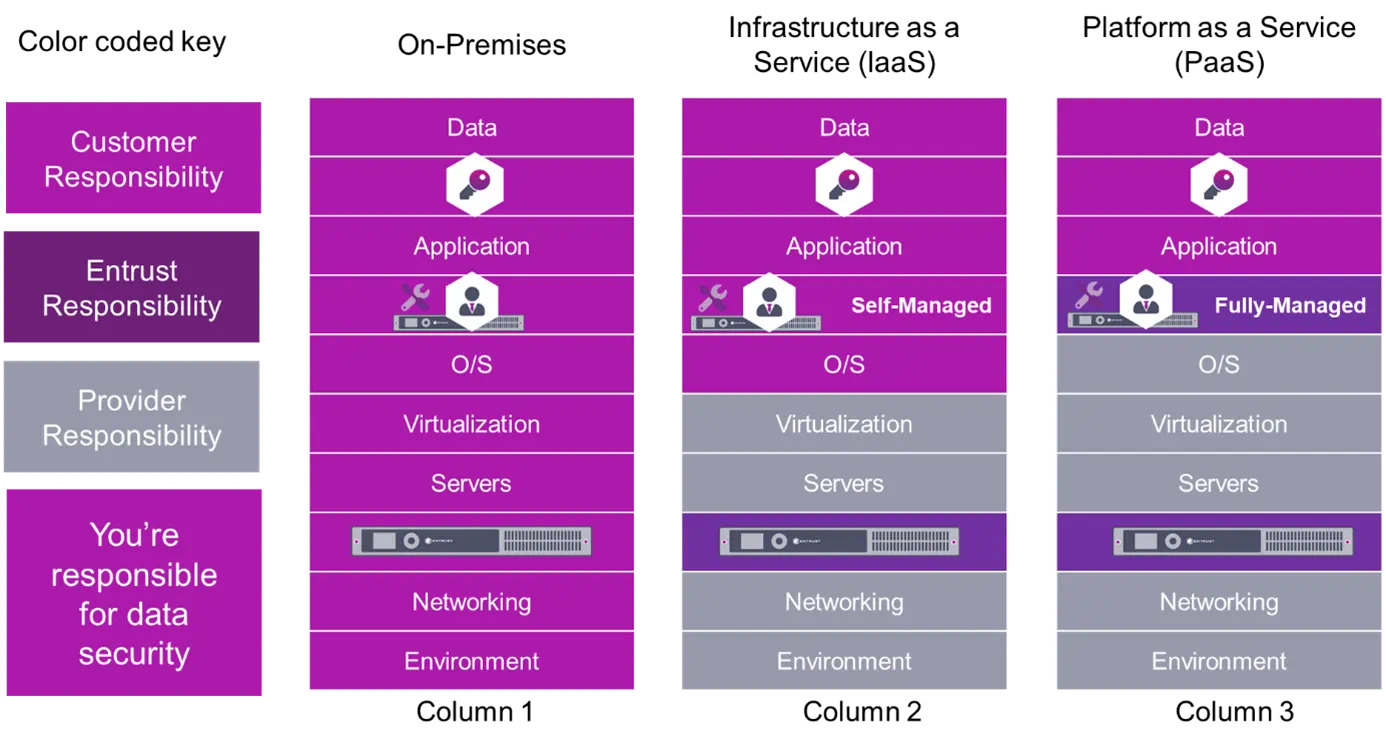

O serviço Autogerenciado significa que a organização mantém a gestão completa do HSM, embora remotamente. O serviço Totalmente gerenciado atende aos clientes que desejam utilizar os serviços criptográficos de um HSM, mas desejam delegar o gerenciamento e a manutenção a uma função de Responsável pela Segurança desempenhada por pessoal de confiança da Entrust. A Figura 1 abaixo é uma versão modificada do popular modelo de responsabilidade compartilhada, usado para ilustrar a estrutura de segurança em nuvem identificando as responsabilidades do prestador de serviços de nuvem e do cliente para destacar a responsabilidade.

A coluna 1 representa uma implantação local. O HSM, a camada de gerenciamento do HSM e as chaves são destacados como ícones. Neste cenário, todos os atributos de uma implantação local são de responsabilidade do cliente.

A coluna 2 no modelo representa uma implantação de Infraestrutura como Serviço (IaaS) em que o nShield as a Service com base em uma implantação Autogerenciada é o mais adequado. O HSM neste cenário é de responsabilidade da Entrust. A gestão do HSM e das chaves são de responsabilidade do cliente.

A coluna 3 representa uma implantação de Plataforma como Serviço (PaaS), em que o nShield as a Service com base em uma implantação Totalmente Gerenciada é mais adequado para o modelo. Neste cenário, o HSM e o gerenciamento do dispositivo do HSM são de responsabilidade da Entrust. As chaves são de responsabilidade do cliente.

Figura 1: Versão modificada do modelo de responsabilidade compartilhada em nuvem ilustrando uma implantação de HSM local comparada ao nShield as a Service (Autogerenciada e Totalmente Gerenciada) implantações

Os HSMs em nuvem são tão seguros quanto os HSMs locais?

O Prestador de Serviços de Nuvem é responsável pela nuvem, o Cliente é responsável na nuvem.

A nuvem oferece às organizações muitos benefícios em termos de flexibilidade, escalabilidade e conveniência. Ao migrar aplicativos e cargas de trabalho para a nuvem, o envelope de segurança mudou. Os CSPs afirmam acertadamente que a segurança na nuvem não é necessariamente mais fraca do que no local, é apenas diferente. Em essência, o modelo de ameaça mudou, os riscos residuais mudaram. No local, os riscos são talvez mais fáceis de identificar, geralmente: um data center com racks de dispositivos físicos, considerações de segurança de perímetro, ataques físicos, funcionários insatisfeitos, roubo, interrupção de serviços públicos etc., bem como uma série de considerações de segurança de rede, firewall, malware, DDOS etc.

Com os prestadores de serviços de nuvem, eles têm a responsabilidade pela segurança de seus parques de servidores, infraestrutura de rede e outros. Entretanto, diferentes ameaças estão em jogo agora e, uma vez que os aparelhos são abstraídos do cliente, são os controles e procedimentos adotados pelo cliente que, em parte, informam a segurança das cargas de trabalho de um cliente na nuvem. Na verdade, até o momento, a maioria dos ataques bem-sucedidos na nuvem pública se deve a erros de configuração, erros e gerenciamento incorreto do cliente. Então, são os usuários dos serviços, e não os prestadores de serviços de nuvem, os culpados. O modelo de responsabilidade compartilhada da nuvem discutido acima é uma referência útil para incentivar os clientes que estão migrando para a nuvem para reconhecer a propriedade e as responsabilidades ao utilizar o serviço baseado na nuvem.

O que é uma estratégia de várias nuvens?

Uma estratégia de várias nuvem é aquela em que as organizações optam por utilizar os serviços de vários CSPs. Essa estratégia pode ser informada por diferentes CSPs que oferecem serviços diferentes, mas também tem o valor agregado de compartilhar a carga de trabalho e o risco/resiliência entre várias organizações.

Os CSPs fornecem as ferramentas necessárias para criar chaves criptográficas que você usa com seu aplicativo e dados. Entretanto, como você poderia esperar, essas ferramentas não são as mesmas para CSPs diferentes. O nShield as a Service pode ajudar a resolver esse problema. Usando o nShield as a Service para provisionar suas chaves criptográficas, você só precisa estar familiarizado com o conjunto de ferramentas nShield aplicando os mesmos procedimentos conforme o CSP.

O que é uma estratégia de nuvem híbrida?

Uma estratégia híbrida é quando uma organização opta por manter uma presença local e, além disso, utilizar a nuvem para fornecer capacidade extra, resiliência e escalabilidade. Em alguns casos, as organizações podem escolher ou ser obrigadas a reter cargas de trabalho confidenciais de alto valor no local, chamadas de localização de dados, e usar a nuvem para cargas de trabalho menos confidenciais. O nShield as a Service funciona perfeitamente com os HSMs nShield locais que oferecem suporte a estratégias de nuvem híbrida.

Qual é a diferença entre um HSM em nuvem e BYOK?

Bring your own key (BYOK, Traga sua própria chave) é um conceito inovador que foi inicialmente desenvolvido pela Entrust e pela Microsoft para permitir que os usuários da nuvem pública mantenham o controle das chaves criptográficas usadas na nuvem para manter seus dados protegidos. À medida que a adoção de serviços de nuvem pública explodiu, o BYOK agora é compatível com todos os principais serviços de nuvem. O BYOK permite que os usuários da nuvem pública gerem sua própria chave mestra de alta qualidade localmente e transfiram a chave com segurança para seu prestador de serviços de nuvem (CSP) para proteger seus dados em implantações de várias nuvens.

O HSM em nuvem não requer a área ocupada por um HSM local. Os serviços criptográficos são fornecidos na nuvem, enquanto o proprietário mantém o controle total desses serviços. Ter seus serviços de criptografia comissionados na nuvem dá a você o máximo de liberdade e flexibilidade.

Quais são os casos de uso típicos para um HSM?

Os HSMs que incluem o Entrust nShield as a Service podem ser usados para fornecer serviços criptográficos para uma ampla variedade de aplicativos de PKI e gerenciamento de chaves, gerenciamento de acesso privilegiado, conteinerização, criptografia de banco de dados e assinatura de código, para citar apenas alguns. A Entrust tem um ecossistema sólido comprovado de mais de 100 provedores de soluções de segurança. Veja a figura abaixo.

O ecossistema do parceiro oferece os seguintes benefícios:

- Oferece valor e segurança aprimorada para clientes finais, fortalecendo as soluções de parceiros com criptografia baseada em hardware certificada

- Processos maduros e comprovados, apoiados por experiência em tecnologia e cobertura global, garantem o mais forte suporte ao cliente