Che cos’è un modulo di sicurezza hardware (HSM)?

I Moduli di sicurezza hardware (Hardware security modules, HSM) sono dispositivi hardware rinforzati e a prova di manomissione che proteggono i processi crittografici generando, proteggendo e gestendo le chiavi utilizzate per crittografare e decrittografare i dati e creare firme e certificati digitali.

Gli HSM sono testati, convalidati e certificati secondo i più elevati standard di sicurezza, inclusi FIPS 140-2 e Common Criteria. Entrust è un fornitore globale leader di HSM con la famiglia di prodotti nShield General Purpose HSM.

Gli HSM consentono alle organizzazioni di:

Che cos'è HSM as a Service o Cloud HSM?

HSM as a Service è un'offerta basata su abbonamento in cui i clienti possono utilizzare un modulo di sicurezza hardware nel cloud per generare, accedere e proteggere il proprio materiale di chiave crittografica, separatamente dai dati sensibili. L'offerta di servizi in genere fornisce lo stesso livello di protezione di un'a distribuzione in locale, consentendo una maggiore flessibilità. I clienti possono trasferire CapEx a OpEx, consentendo loro di pagare solo per i servizi di cui hanno bisogno, quando ne hanno bisogno.

nShield as a Service utilizza HSM nShield dedicati, certificati FIPS 140-2 Livello 3. L'offerta fornisce lo stesso insieme completo di caratteristiche e funzionalità degli HSM nShield in locale, combinate con i vantaggi di una distribuzione del servizio sul cloud. Questo consente ai clienti di soddisfare i loro obiettivi cloud first o di implementare un mix di HSM in locale e as-a-Service, con la manutenzione dei dispositivi as-a-Service eseguita dagli esperti di Entrust.

Perché dovrei usare un HSM?

Le operazioni crittografiche, come la crittografia e la firma digitale, sono inutili se le chiavi private utilizzate non sono ben protette. Oggi gli aggressori sono diventati molto più sofisticati nella loro abilità di individuare le chiavi private archiviate o in uso. Gli HSM sono lo standard di riferimento per la protezione delle chiavi private e delle operazioni crittografiche associate e applicano i criteri definiti dall'organizzazione che li utilizza per gli utenti e le applicazioni in grado di accedere a quelle chiavi.

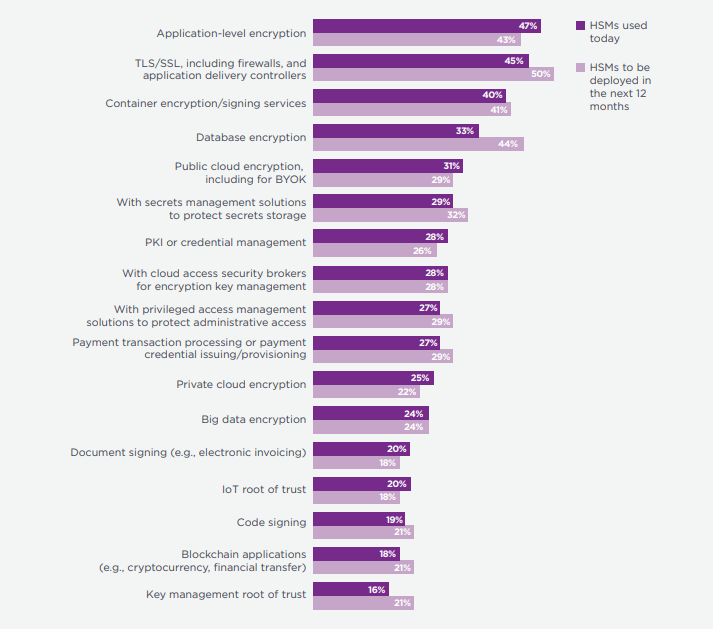

Gli HSM possono essere utilizzati con molti tipi diversi di applicazioni che eseguono la crittografia o la firma digitale. I principali casi d'uso per gli HSM, secondo lo Studio 2022 Ponemon Global Encryption Trends, sono mostrati nella figura sottostante.

In che modo gli HSMS vengono implementati, o se ne pianifica l'implementazione, nei prossimi 12 mesi

Scopri di più sul motivo per cui dovresti utilizzare un HSM

Che cos'è la root of Trust?

La root of trust è una fonte attendibile per impostazione predefinita all'interno di un sistema crittografico. I componenti hardware e software della root of trust sono intrinsecamente affidabili, il che significa che devono essere intrinsecamente sicuri. L'implementazione più sicura della root of trust include in genere un modello di sicurezza hardware (HSM), che genera e protegge chiavi ed esegue funzioni crittografiche all'interno di un ambiente sicuro.

Che valore fornisce un HSM?

Gli HSM migliorano ed estendono la sicurezza di un'ampia gamma di applicazioni che eseguono la crittografia e la firma digitale. La tabella seguente descrive il valore aggiunto degli HSM per una serie di casi d'uso più comuni.

| CASO D'USO | Valore di HSM per caso d'uso |

| Cloud e contenitori/Kubernetes | Mantenere il controllo di chiavi e dati nel cloud; applicazioni containerizzate sicure |

| Infrastruttura a chiave pubblica (PKI) | Proteggi la radice PKI critica e le chiavi di firma CA |

| Accesso privilegiato e gestione dei segreti | Affronta le minacce interne e semplifica l'accesso ai segreti per DevOps |

| Crittografia e tokenizzazione | Migliora la protezione della chiave di crittografia per i dati in transito e archiviazione |

| Gestione delle chiavi | Applicare criteri di gestione delle chiavi su più cloud e applicazioni |

| Firma digitale, firma del codice | Proteggi le chiavi che garantiscono l'integrità del software e consentono transazioni legalmente vincolanti |

| Applicazioni TLS/SSL (ADC, firewall, ecc.) | Chiavi di crittografia TLS/SSL master sicure |

| Identità, autenticazione utente | Crea credenziali di identità affidabili |

| Pagamenti | Proteggi le chiavi che creano e firmano le credenziali di pagamento |

Che cos'è la generazione di numeri casuali?

Generazione di numeri casuali (Random number generation, RNG) si riferisce ai numeri casuali creati da un algoritmo o dispositivo. È importante che le chiavi crittografiche vengano create utilizzando una fonte certificata di numeri casuali, e questo è un problema impegnativo per i sistemi basati su software.

Quando la fonte dell'entropia per un generatore di numeri casuali è derivata da misurazioni basate su software, non è possibile garantire che l'entropia non sia prevedibile o non possa essere influenzata. Un HSM utilizza una fonte di entropia basata su hardware per la sua RNG, che è stata verificata per fornire una buona fonte di entropia in tutte le normali condizioni operative.

Questo è importante per casi d'uso come BYOK (Bring Your Own Key, porta la tua chiave), che consente agli utenti di creare e gestire le chiavi che caricano sui provider di servizi cloud.

La sicurezza dei dati inizia con Entrust

Esplora le nostre soluzioni HSM e scopri come Entrust può aiutarti a proteggere i tuoi dati e la tua tecnologia.