Che cos'è un HSM Cloud?

I moduli di sicurezza hardware (HSM) cloud offrono le stesse funzionalità degli HSM locali, uniti ai vantaggi di un deployment di servizi cloud, senza la necessità di ospitare e mantenere le appliance in loco.

Gli HSM cloud consentono alle organizzazioni di:

- Allineare i requisiti di cripto-sicurezza alla strategia cloud aziendale

- Sostenere la preferenza finanziaria e di approvvigionamento per passare da un modello CapEx a OpEx

- Semplificare la definizione del budget per la sicurezza fondamentale per l'azienda

- Consenti al personale di sicurezza altamente qualificato di concentrarsi su altre attività

- Soddisfa i requisiti di sicurezza e conformità ad alta garanzia per FIPS 140-2 e Common criteria EAL4+

Che cos'è un HSM?

I Moduli di sicurezza hardware (Hardware security modules, HSM) sono dispositivi hardware rinforzati e a prova di manomissione che proteggono i processi crittografici generando, proteggendo e gestendo le chiavi utilizzate per crittografare e decrittografare i dati e creare firme e certificati digitali.

Fai clic qui per saperne di più.

Chi offre gli HSM Cloud?

I principali fornitori di servizi cloud pubblici (CSP) offrono HSM cloud come opzione nella loro offerta di servizi. Queste soluzioni offrono la comodità, la resilienza e la flessibilità che ci si aspetterebbe da un CSP, ma i servizi sono spesso legati allo specifico fornitore di servizi pubblici e non sono sempre portabili per le organizzazioni che adottano strategie multi-cloud.

Come la maggior parte dei servizi cloud, l'infrastruttura è astratta dall'utente, quindi potresti dover trovare un compromesso riguardo alla proprietà/rischio residuo rispetto alle chiavi crittografiche e perdere parte del controllo che avresti con un HSM locale.

I fornitori di HSM locali come Entrust offrono gli HSM cloud. Questi offrono alle organizzazioni i vantaggi di un servizio cloud che lavora all'unisono con il CSP ma con un maggiore controllo delle chiavi crittografiche.

Il prodotto HSM cloud di Entrust è nShield as a Service. Il prodotto utilizza HSM nShield certificati FIPS 140-2 Livello 3. Il servizio fornisce le stesse caratteristiche e funzionalità degli HSM nShield in locale, combinate con i vantaggi di una distribuzione del servizio cloud. Ciò consente ai clienti di raggiungere i propri obiettivi prioritari per il cloud e lasciare la manutenzione di queste appliance agli esperti di Entrust.

Chi gestisce un HSM nShield Cloud?

nShield as a Service è disponibile sia come servizio autogestito, sia completamente gestito.

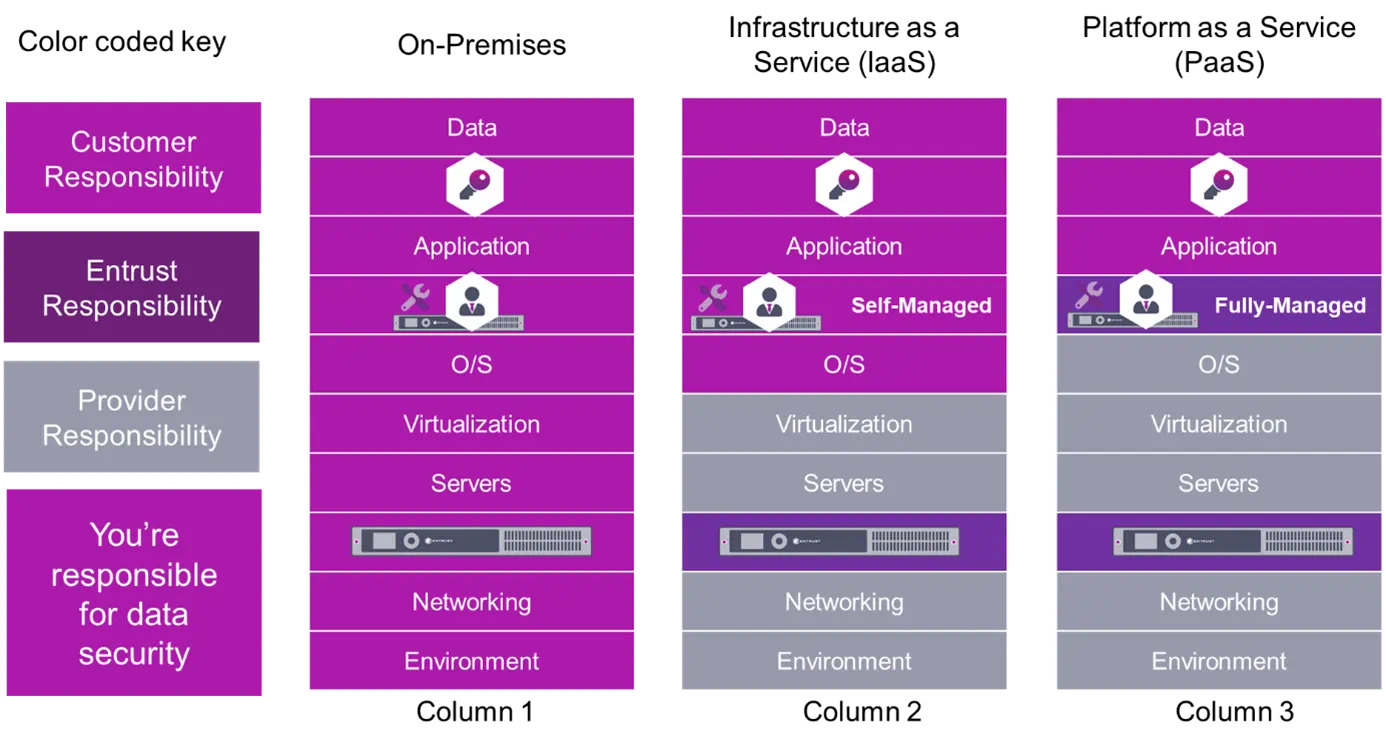

Quando il servizio è autogestito, significa che l'organizzazione mantiene la piena gestione dell'HSM anche se da remoto. Quando è completamente gestito, il servizio si adatta ai clienti che desiderano utilizzare i servizi crittografici di un HSM ma vogliono delegare la gestione e la manutenzione a un ruolo di responsabile della sicurezza svolto da personale di fiducia di Entrust. La Figura 1 di seguito è una versione modificata del popolare modello di responsabilità condivisa, utilizzato per illustrare il framework di sicurezza cloud che identifica le responsabilità del fornitore di servizi cloud e del cliente per evidenziare la responsabilità.

La colonna 1 rappresenta una distribuzione in locale. L'HSM, il livello di gestione dell'HSM e le chiavi sono evidenziati come icone. In questo scenario, tutti gli attributi di una distribuzione locale sono responsabilità del cliente.

La colonna 2 nel modello rappresenta una distribuzione Infrastructure as a Service (IaaS) in cui nShield as a Service basato su una distribuzione autogestita è la soluzione migliore. L'HSM in questo scenario è responsabilità di Entrust. La gestione dell'HSM e delle chiavi spetta al cliente.

La colonna 3 rappresenta una distribuzione Platform as a Service (PaaS) in cui nShield as a Service basato su una distribuzione completamente gestita è la soluzione migliore per il modello. In questo scenario l'HSM e la gestione dell'appliance HSM sono responsabilità di Entrust. La gestione delle chiavi spetta al cliente.

Figura 1: Una versione modificata del modello di responsabilità condivisa cloud che illustra un'implementazione HSM in locale rispetto alle implementazioni nShield as a Service (Autogestite e completamente gestite)

Gli HSM Cloud sono sicuri quanto gli HSM in locale?

Il fornitore di servizi cloud ha la responsabilità del cloud, mentre il Cliente ha la responsabilità nel cloud.

Il cloud offre alle organizzazioni molti vantaggi in termini di flessibilità, scalabilità e convenienza. Durante la migrazione di applicazioni e carichi di lavoro nel cloud, l’inquadramento di sicurezza cambia. I CSP affermano giustamente che la sicurezza nel cloud non è necessariamente più debole di quella in locale, è solo diversa. In sostanza è cambiato il modello di minaccia e sono cambiati i rischi residui. Quando si tratta di ambienti locali i rischi sono forse più facili da identificare: di solito un data center con rack di dispositivi fisici, considerazioni sulla sicurezza del perimetro, attacchi fisici, dipendenti scontenti, furto, interruzione delle utenze ecc., nonché una serie di considerazioni sulla sicurezza della rete, firewall, malware, DDOS ecc.

Mentre i fornitori di servizi cloud hanno la responsabilità della sicurezza delle loro server farm, infrastrutture di rete e tutto il resto. Tuttavia, ora esistono diverse minacce e, dato che le appliance sono astratte dal cliente, sono i controlli e le procedure adottate dal cliente che in parte informano la sicurezza dei carichi di lavoro dei clienti nel cloud. Ad oggi, infatti, la maggior parte degli attacchi riusciti nel cloud pubblico sono dovuti a errori di configurazione, errori di tipo diverso e una cattiva gestione da parte dei clienti. Quindi la colpa va ascritta agli utenti dei servizi, non ai fornitori di servizi cloud. Il modello di responsabilità condivisa cloud discusso in precedenza è un utile riferimento per incoraggiare quei clienti che migrano al cloud a riconoscere la proprietà e le responsabilità effettive quando utilizzano un servizio basato su cloud.

Che cos'è una strategia multi-cloud?

Una strategia multi-cloud è quella in cui le organizzazioni scelgono di utilizzare i servizi di più CSP. Questa strategia può essere basata su diversi CSP che offrono servizi diversi, ma ha anche il valore aggiunto di condividere il carico di lavoro e il rischio/resilienza tra più organizzazioni.

I CSP forniscono gli strumenti necessari per creare chiavi crittografiche da utilizzare con le applicazioni e i dati. Tuttavia, come ci si aspetterebbe, questi strumenti non sono gli stessi per vai CSP. nShield as a Service può aiutare a risolvere questo problema. Per utilizzare nShield as a Service per fornire le tue chiavi crittografiche, devi solo avere familiarità con l'uso del set di strumenti nShield applicando le stesse procedure per ciascun CSP.

Che cos'è una strategia di cloud ibrido?

Una strategia ibrida è quando un'organizzazione sceglie di mantenere una presenza in locale e inoltre utilizzare il cloud per ottenere capacità, resilienza e scalabilità extra. In alcuni casi le organizzazioni possono scegliere o essere obbligate a conservare carichi di lavoro sensibili di alto valore in locale, la cosiddetta localizzazione dei dati, e utilizzare il cloud per carichi di lavoro meno sensibili. nShield as a Service funziona perfettamente con gli HSM nShield locali che supportano strategie di cloud ibrido.

Qual è la differenza tra un HSM Cloud e BYOK?

Porta la tua chiave (Bring your own key, BYOK) è un concetto innovativo che è stato inizialmente introdotto da Entrust e Microsoft per consentire agli utenti del cloud pubblico di mantenere il controllo delle chiavi crittografiche utilizzate nel cloud al fine di proteggere i propri dati. Con l'esplosione dell'adozione dei servizi cloud pubblici, BYOK è ora supportato in tutti i principali servizi cloud. BYOK consente agli utenti del cloud pubblico di generare la propria chiave master di alta qualità direttamente in locale e di trasferire in modo sicuro la chiave al proprio provider di servizi cloud (CSP) per proteggere i propri dati su implementazioni multi-cloud.

Un HSM cloud non richiede l’ingombro di un HSM in sede. I servizi crittografici vengono forniti nel cloud mentre il proprietario mantiene il pieno controllo di tali servizi. Avere i tuoi servizi crittografici commissionati nel cloud ti offre la massima libertà e flessibilità.

Quali sono i casi d'uso tipici per un HSM?

Gli HSM, incluso nShield as a Service di Entrust, possono essere utilizzati per fornire servizi crittografici per un'ampia varietà di applicazioni che vanno dalla PKI e gestione delle chiavi, alla gestione degli accessi privilegiati, containerizzazione, crittografia del database e firma del codice, per citarne solo alcuni. Entrust ha un ecosistema collaudato sostanziale che comprende oltre 100 fornitori di soluzioni di sicurezza. Vedi la figura in basso.

L'ecosistema partner offre i seguenti vantaggi:

- Fornisce valore e maggiore sicurezza ai clienti finali corroborando le soluzioni dei partner con crittografia certificata basata su hardware

- Processi maturi e collaudati, supportati da competenze tecnologiche e copertura globale, garantiscono la miglior assistenza clienti possibile