Qu’est-ce que TLS ?

Découvrez les bases des protocoles TLS (Transport Layer Security) et leurs atouts pour votre entreprise.

Qu’est-ce que TLS ?

TLS signifie Transport Layer Security. En bref, il s’agit d’un protocole cryptographique qui garantit la confidentialité et l’intégrité des données pour les communications basées sur le web, telles que la navigation sur internet, le courrier électronique et la visioconférence. Plus simplement, il utilise des algorithmes de chiffrement pour réduire le risque de piratage des connexions entre les appareils et les applications en ligne.

Le protocole de sécurité TLS tire son nom du modèle Open Systems Interconnection (OSI). Le modèle OSI est un cadre conceptuel pour le fonctionnement de la communication en réseau, décomposé en sept couches. Le protocole TLS opère principalement sur la couche transport, afin de sécuriser la communication entre deux points de terminaison. Cela dit, il sécurise également les protocoles de la couche application tels que HTTP (Hypertext Transfer Protocol) pour la navigation web et SMTP (Simple Mail Transfer Protocol) pour le courrier électronique, entre autres.

Globalement, le protocole TLS a trois fonctions principales :

- Chiffrement : Le chiffrement TLS masque les données sensibles lors de leur transfert, les protégeant ainsi d’un accès non autorisé. En d’autres termes, il établit une connexion sécurisée afin que deux ou plusieurs parties échangent des informations en toute sécurité.

- Authentification : Il garantit également que toutes les parties impliquées dans la transaction sont bien celles qu’elles prétendent être. Par exemple, dans le cas de la navigation sur internet, il confirme l’authenticité d’un site web ou d’un serveur web pour un navigateur.

- Intégrité : Le protocole TLS vérifie que les données n’ont pas été falsifiées ou altérées par des tiers et que toutes les informations arrivent à destination comme prévu.

Qu’est-ce que le SSL ?

SSL signifie Secure Socket Layer, le prédécesseur de Transport Layer Security. Comme TLS, il s’agit d’un protocole de sécurité internet qui authentifie les sites web et sécurise les communications par le biais d’une connexion chiffrée.

Une société de services informatiques appelée Netscape a développé le protocole SSL initial en 1995. Cependant, cette version n’a jamais été rendue publique en raison de failles de sécurité flagrantes. Après deux itérations, l’Internet Engineering Task Force (IETF) a proposé le premier protocole TLS en 1999.

À l’origine, l’IETF a développé TLS 1.0 en tant que SSL 3.1. Bien que l’entreprise ait changé de nom pour éviter les problèmes avec Netscape, de nombreux acteurs du secteur continuent à se référer à TLS sous son ancien nom. Vous pouvez même voir des combinaisons des deux, comme des mentions au chiffrement TLS/SSL.

Quelle est la différence entre TLS et SSL ?

Malgré la confusion, les deux protocoles sont très différents pour plusieurs raisons importantes :

- Suites de chiffrement : Le protocole TLS offre un plus large éventail de suites de chiffrement que Secure Socket Layer. En bref, une suite de chiffrement est un ensemble d’algorithmes utilisés pour établir des communications sécurisées. Plus souple, TLS permet aux utilisateurs de choisir la suite qui correspond le mieux à leurs exigences et à leurs préférences en matière de sécurité.

- Sécurité : Le chiffrement TLS est beaucoup plus puissant que le chiffrement SSL, et chaque version a été améliorée par rapport à la précédente. TLS 1.3, par exemple, a supprimé d’anciens algorithmes cryptographiques et des fonctions peu sûres, et a introduit une confidentialité persistante parfaite. Par nature, la confidentialité persistante est une caractéristique des systèmes cryptographiques dans lesquels chaque clé de session est unique et dérivée indépendamment, ce qui garantit que la compromission d’une clé ne met pas en péril les communications passées ou futures.

- Compatibilité : TLS est conçu pour être rétrocompatible avec SSL. Cela permet aux systèmes utilisant des versions SSL plus anciennes de communiquer avec ceux qui utilisent des protocoles TLS plus récents.

En réalité, toutes les versions du protocole SSL sont obsolètes depuis des années, ce qui signifie qu’elles n’offrent plus une protection adéquate. En revanche, TLS est désormais le protocole de chiffrement par défaut de l’internet. Le National Institute of Standards in Technology (NIST) exige que tous les serveurs et clients TLS gouvernementaux prennent en charge TLS 1.2 et recommande aux organismes d’adopter TLS 1.3 au plus tôt.

Pourquoi utiliser le protocole TLS ?

Le chiffrement TLS sert principalement à protéger les applications web et les sites web contre les violations de données et autres attaques. Sans le protocole TLS, des tiers inconnus pourraient facilement intercepter et lire des données sensibles telles que les identifiants de connexion, les détails des cartes bancaires et les informations personnelles. En prenant en charge TLS, les applications client et web garantissent que les données transmises entre elles sont chiffrées à l’aide d’algorithmes sécurisés et ne peuvent être lues par des utilisateurs non autorisés.

Avantages du Transport Layer Security

Le protocole TLS est un atout important pour de nombreux cas d’utilisation, par exemple :

- Sécurité renforcée : Grâce à une connexion TLS chiffrée, vous empêchez les pirates de consulter, de modifier ou d’intercepter vos données sensibles.

- Amélioration de l’authentification : TLS fournit des mécanismes qui vérifient l’identité du client et du serveur impliqués dans une transaction. Cela permet d’éviter les attaques de l’homme du milieu, en garantissant que le client communique avec un serveur légitime et vice-versa.

- Renforcer la confiance des clients : L’utilisation d’une connexion TLS donne aux utilisateurs l’assurance que leur session de navigation est entièrement protégée et privée. Cela rassure les clients qui communiquent leurs informations personnelles ou leurs détails de paiement lors de l’ouverture d’un nouveau compte ou d’un achat en ligne.

- Renforcer l’optimisation des moteurs de recherche (SEO) : Google prend en compte la sécurité des sites web dans les algorithmes de son moteur de recherche. Les protocoles TLS permettent non seulement de protéger les utilisateurs, mais aussi d’améliorer la visibilité de votre entreprise sur la page de résultats.

Comment le chiffrement TLS fonctionne-t-il ?

TLS établit une connexion sécurisée entre un appareil client, tel qu’un ordinateur ou un téléphone portable, et un serveur web. Avant de chiffrer la session, il authentifie d’abord la connexion. En d’autres termes, il s’assure que le serveur web est légitime et qu’il ne s’agit pas d’un imposteur tentant de voler des données sensibles.

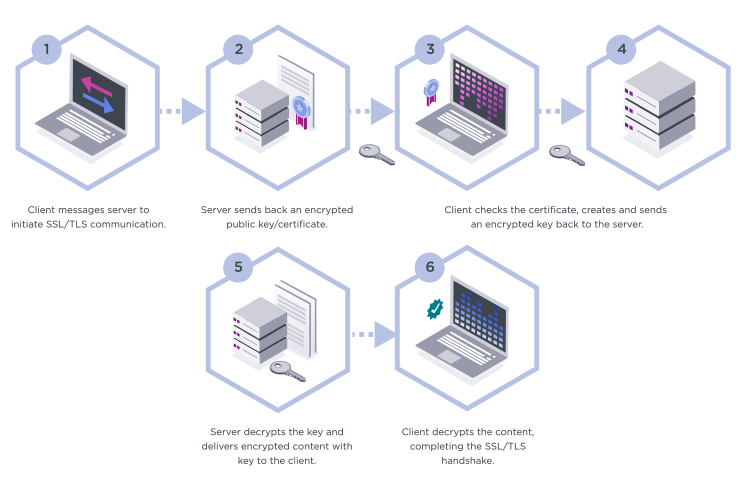

Ce processus, connu sous le nom de « protocole d’échange TLS », commence lorsque le client envoie un message initial au serveur de destination. Le serveur répond en fournissant des informations prouvant son authenticité. Une fois que les deux parties ont été vérifiées, elles procèdent à un échange de clés. En bref, il s’agit d’établir une connexion TLS chiffrée pour sécuriser une communication entre les deux parties.

Rien de tout cela ne serait possible sans trois éléments fondamentaux : la cryptographie, les certificats numériques et l’infrastructure à clés publiques (PKI). Examinons chacun d’entre eux.

Cryptographie : chiffrement symétrique et asymétrique

En termes simples, la cryptographie est l’art de sécuriser les communications et de les rendre illisibles pour les tiers. Le chiffrement est un aspect essentiel de ce processus, qui utilise un algorithme cryptographique pour transformer les données en clair en texte chiffré, masquant ainsi les informations.

La cryptographie repose également sur des actifs numériques appelés « clés », qui sont en quelque sorte un outil secret permettant de chiffrer et de déchiffrer les communications. Une clé publique est connue de tous et utilisée pour chiffrer les données, tandis qu’une clé privée n’est connue que d’une seule partie et sert au déchiffrement.

Le protocole TLS utilise deux techniques de chiffrement basées sur des clés :

- Le chiffrement symétrique, également connu sous le nom de cryptographie symétrique, utilise la même clé pour le chiffrement et le déchiffrement des données.

- Le chiffrement asymétrique utilise à la fois une clé publique et une clé privée. Sans les deux, vous ne pouvez pas lire les données chiffrées.

Bien que le chiffrement symétrique soit souvent plus efficace, il est risqué de se fier à une seule clé. L’avantage du chiffrement asymétrique est qu’il lie mathématiquement ses deux clés, ce qui rend plus difficile le décryptage du code par des personnes malveillantes.

Certificats numériques

Un certificat numérique est un fichier électronique qui certifie la propriété d’une clé publique. Il en existe de nombreux types pour divers cas d’utilisation, tels que la signature de code, la signature de documents, le courrier électronique, etc.

Les navigateurs web utilisent un certificat TLS pour identifier et établir une connexion sécurisée entre un client et un serveur. Chacun d’entre eux est associé de manière unique à un domaine ou à une entité spécifique, agissant comme une sorte de carte d’identité numérique. Un certificat TLS fait, en quelque sorte, office de mécanisme d’authentification.

Lorsque le client établit une connexion avec le serveur, ce dernier envoie son certificat numérique, qui contient des informations sur les éléments suivants :

- le nom de domaine et le propriétaire

- la version TLS utilisée

- les dates d’émission et d’expiration du certificat

- la clé publique

- son autorité de certification (CA) émettrice et sa signature numérique

Une fois la vérification effectuée, les deux parties génèrent une clé secrète partagée. Cette clé sert ensuite à calculer un code d’authentification des messages (MAC) pour chaque message échangé pendant la poignée de main. En comparant les MAC, le client et le serveur s’assurent que les messages n’ont pas été modifiés en transit, ce qui renforce le processus d’authentification.

Public Key Infrastructure (PKI)

L’infrastructure à clés publiques fait référence aux rôles, politiques, technologies et procédures qui créent, gèrent, stockent, distribuent et révoquent les certificats numériques. En termes simples, la PKI est le système qui lie les clés publiques à leurs identités respectives, qu’il s’agisse d’une personne, d’un domaine ou d’une entreprise.

Les entreprises ne peuvent obtenir un certificat TLS qu’auprès d’une autorité de certification (CA) reconnue, telle qu’Entrust. Les CA sont des entités de confiance chargées de vérifier l’identité du demandeur, de délivrer des certificats numériques et de les signer numériquement à l’aide de leurs clés privées.

Cette signature numérique sert de preuve cryptographique de leur authenticité et de leur intégrité. En outre, il permet aux destinataires, tels que les navigateurs web, de vérifier la validité du certificat en déchiffrant la signature à l’aide de la clé publique de la CA, distribuée et préinstallée dans les magasins de racines de confiance.

Étapes du protocole de poignée de main TLS

La poignée de main TLS est une série de messages échangés par un client et un serveur. La procédure exacte varie en fonction de l’algorithme cryptographique utilisé et des suites de chiffrement prises en charge par chaque partie. Cependant, indépendamment de ces facteurs, tous les échanges TLS utilisent le chiffrement asymétrique, mais pas tous la cryptographie symétrique. En d’autres termes, ils n’utilisent pas toujours la clé privée pour générer une clé de session.

En règle générale, la plupart des poignées de main suivent ces étapes de base :

- Le dispositif client envoie un message « Client Hello » au serveur web, y compris des informations sur le protocole TLS et la suite de chiffrement qu’il prend en charge.

- Le serveur répond par un message « Server Hello ». Cela inclut le certificat TLS correspondant, qui contient sa clé publique.

- Pour vérifier son authenticité, le client vérifie le certificat TLS du serveur auprès de l’autorité de certification qui l’a délivré. Cela confirme que le serveur est bien celui qu’il prétend être et qu’il est géré par le propriétaire du domaine.

- Une fois la vérification effectuée, le client génère une clé secrète pré-maître, également appelée clé de session.

- Le serveur web déchiffre la clé de session avec sa propre clé privée.

- Enfin, une fois l’échange de clés terminé, les deux parties disposent d’une connexion sécurisée.

Quel est l’impact du protocole TLS sur les performances des applications web ?

Les versions les plus récentes de TLS n’ont pratiquement aucun impact sur les applications web. Bien que le protocole de poignée de main TLS semble long et complexe, il se déroule en fait en quelques secondes.

Pour garantir des performances optimales, certaines technologies réduisent le temps de latence, comme le système TLS False Start. Cela permet au serveur et au client de transmettre des données avant que la poignée de main ne soit terminée. D’autres options, comme la reprise de session TLS, permettent aux parties d’utiliser une poignée de main abrégée si elles ont déjà communiqué entre elles.

Qu’est-ce que la gestion de certificats ?

La gestion des certificats est le processus par lequel les certificats numériques sont générés, stockés, protégés, transférés, utilisés et révoqués. Il comprend l’ensemble des politiques, technologies et procédures nécessaires à la gestion du cycle de vie des certificats numériques.

Pourquoi est-ce important ? Parce qu’il garantit que les actifs cryptographiques sont toujours sécurisés. De mauvaises pratiques de gestion des certificats, telles que des certificats expirés ou compromis, peuvent entraîner des violations de données, des attaques de l’homme du milieu ou des interruptions de service.

Heureusement, avec Entrust, vous pouvez simplifier ces mesures de bout en bout. Nos solutions comprennent Entrust Certificate Services Platform, une plateforme de gestion complète pour tous vos certificats numériques. Elle instaure un processus de surveillance facile et intuitif, et centralise la gestion du cycle de vie de plusieurs autorités de certification.

Comment obtenir un certificat TLS

L’obtention d’un certificat TLS est un processus simple. Une fois que vous savez de quel type de certificat vous avez besoin, il vous suffit de soumettre une demande de signature de certificat à une CA agrée.

Chez Entrust, nous offrons un accès flexible et pratique à une large gamme de certificats TLS/SSL, vous permettant de faire le meilleur choix pour votre organisation. Nous sommes un membre fondateur du Certificate Authority Security Council et du CA/Browser Forum, ce qui signifie que nous sommes à la pointe en matière de cryptographie dans ce secteur.