¿Qué es la PKI?

¿Qué es la infraestructura de clave pública (PKI)?

La PKI o Public Key Infrastructure es la tecnología tras los certificados digitales. Al igual que un permiso de conducir o un pasaporte, un certificado digital demuestra su identidad y le otorga ciertos permisos. Un certificado digital permite que su propietario cifre, firme y autentique. Por tanto, PKI es la tecnología que le permite cifrar datos, firmar documentos y autenticarse mediante certificados.

Como lo indica el término “infraestructura” en "infraestructura de clave pública", la PKI es el marco de toda la tecnología. No es una entidad única. La PKI abarca los “componentes” del sistema tecnológico: el software, personas, políticas y procedimientos necesarios para crear, administrar, almacenar, distribuir y revocar certificados digitales. Un componente importante de la tecnología PKI es la autoridad de certificación (Certificate Authority, CA). La CA es la entidad que emite certificados digitales.

Se confía en la solución PKI líder en la industria de Entrust para mantener a las personas, los sistemas y las cosas conectados de forma segura. Disponible en modelos de implementación administrada, como servicio y en las instalaciones para admitir muchos casos de uso.

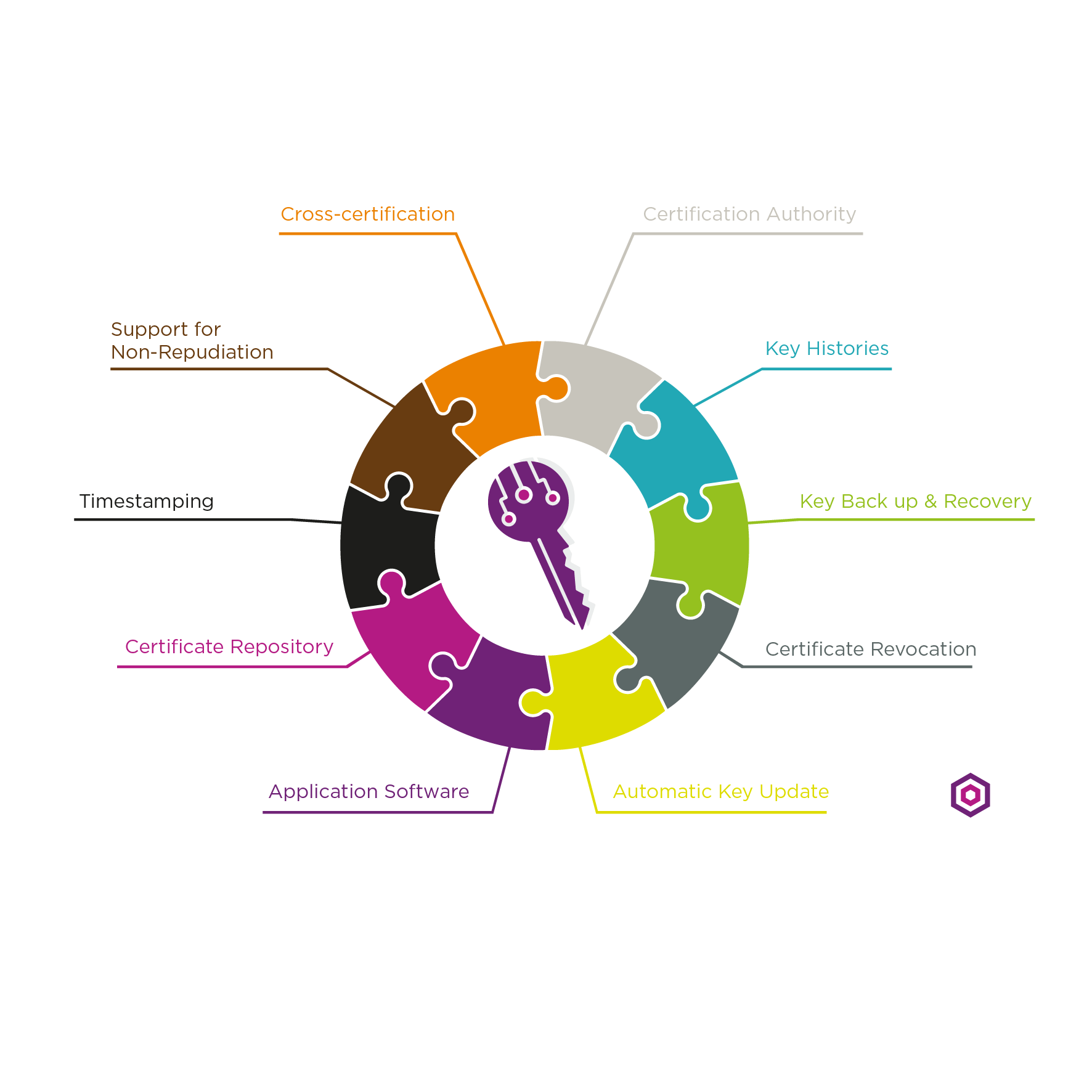

¿Cuáles son los componentes de una PKI efectiva?

Las empresas deben cumplir ciertos requisitos para implementar una PKI efectiva. Ante todo, los usuarios deben disponer de cifrado y firmas digitales en sus aplicaciones. Por tanto, la restricción más importante para una PKI es la transparencia. “Transparencia” significa que los usuarios no necesitan entender la gestión de claves y certificados para utilizar servicios de firma digital y cifrado. Una PKI eficaz es transparente. Además de la transparencia para el usuario, cada empresa debe implementar los siguientes elementos de una PKI:

- Certificados de clave pública

- Un repositorio de certificados

- Revocación de certificados

- Archivado y recuperación de claves

- Soporte técnico para no repudio de firmas digitales

- Actualización automática de pares de clave y certificados

- Gestión del historial de claves

- Soporte técnico para certificación cruzada

- Software cliente que interactúa de forma segura, sistemática y fiable con todo lo anterior.

Nota: Por "lado cliente" entendemos a clientes de aplicaciones y servidores de aplicaciones. Los requisitos PKI son los mismos para clientes de aplicaciones y servidores. Ambos son "clientes" de servicios de la infraestructura.

Dichos requisitos también son necesarios para una PKI automatizada, transparente y usable.

¿Qué función tienen los certificados y las autoridades de certificación?

Para que la criptografía sea una herramienta valiosa, los usuarios deben estar seguros de que se comunican con partes “seguras”. Esto es, partes con identidades y claves fiables. Todos los usuarios de una PKI deben contar con una identidad registrada.

Estas identidades se almacenan en certificados X.509. Las Autoridades de Certificación (CA) representan a las personas, procesos y herramientas que emiten certificados para vincular nombres de usuario con su claves públicas. En una PKI, las CA son agentes de confianza. Mientras los usuarios confíen en una CA y sus políticas comerciales, podrán confiar en los certificados que emite. Esto se conoce como confianza en terceros.

Para emitir certificados, las CA firman la siguiente información:

- El nombre de usuario en formato Distinguished Name (DN). Para identificar al usuario, el DN especifica su nombre y atributos adicionales como su número de empleado.

- Una clave pública del usuario. Con la clave pública del usuario, otros pueden verificar su firma digital o cifrar documentos que solo él puede descifrar.

- El período de validez del certificado: fecha de inicio y una fecha de finalización.

- Las operaciones específicas para las que se utilizará la clave pública: cifrar datos, verificar firmas digitales o ambas.

La firma de la CA en un certificado permite detectar fácilmente cualquier alteración del contenido. La firma de la CA en un certificado es como el precinto para detectar manipulaciones en un frasco de medicamentos. Cualquier manipulación del contenido de un certificado se detecta con facilidad. Mientras se pueda verificar la firma de la CA en un certificado, el certificado es íntegro. Para verificar la integridad de un certificado, basta verificar la firma de la CA. Por tanto, los certificados son intrínsecamente seguros y se pueden distribuir mediante directorios de acceso público.

Los usuarios pueden estar seguros de que la clave pública de un certificado es válida. Es decir, los usuarios saben que el certificado y su clave pública asociada pertenecen a la entidad indicada por el nombre distinguido. Los usuarios también saben si la clave pública se encuentra dentro de su período de validez. Por último, saben que la clave es segura para los usos certificados por la CA.

¿Por qué es importante la PKI?

La PKI son parte de la columna vertebral de TI. La PKI es importante porque los certificados permiten firmar, cifrar y autenticar personas, sistemas y elementos.

Con modelos de negocio cada vez más dependientes de transacciones electrónicas, con más dispositivos conectados a redes corporativas, la PKI ya no se limita a sistemas aislados como correo electrónico, tarjetas de acceso o tráfico web cifrado. Actualmente, se espera que las PKI soporten más aplicaciones, usuarios y dispositivos en ecosistemas complejos. Y con estrictas regulaciones gubernamentales y sectoriales, sistemas operativos y aplicaciones dependen más que nunca de una PKI para garantizar confianza.

¿Qué es la autoridad de certificación o el robo de clave privada raíz?

Con el robo de CA o clave raíz, el atacante toma el mando de la PKI de una organización y emite certificados falsos, como se hizo en el ataque Stuxnet. Compromisos de este tipo obligan a revocar y reemitir certificados ya emitidos. El robo de una clave raíz destruye la confianza en su PKI y le obliga a redesplegar una nueva infraestructura de CA raíz y CA emisoras. Esto puede resultar muy costoso y perjudicial para la imagen corporativa de una empresa.

La integridad de claves privadas en toda la infraestructura (desde la CA raíz hasta las CA emisoras) es la base de confianza de su PKI. Como tal, debe protegerla. La mejor práctica para proteger claves críticas es un módulo de seguridad hardware (HSM) certificado FIPS 140-2 Nivel 3. Este dispositivo a prueba de manipulaciones cumple los estándares de seguridad más rigurosos.

¿Qué diferencia una PKI del protocolo SSL?

Aunque son diferentes, la PKI y el protocolo SSL son soluciones para generar "confianza" en certificados emitidos por una CA de confianza pública (SSL) o privada (PKI).

La PKI es un marco completo con hardware, software, políticas y más. Una PKI también incluye una CA para emitir certificados digitales que generan confianza. En general, la CA sigue políticas y procedimientos en consonancia con la seguridad y garantía requeridos por la organización.

El protocolo SSL es uno de los principales casos de uso de la PKI. Requiere una CA que emita certificados y que los navegadores reconozcan dicha CA. La PKI tiene muchos casos de uso, pero el objetivo del protocolo SSL solo es proteger datos confidenciales en línea: transacciones bancarias, comercio electrónico, etc.

¿Cuáles son los casos de uso de la PKI?

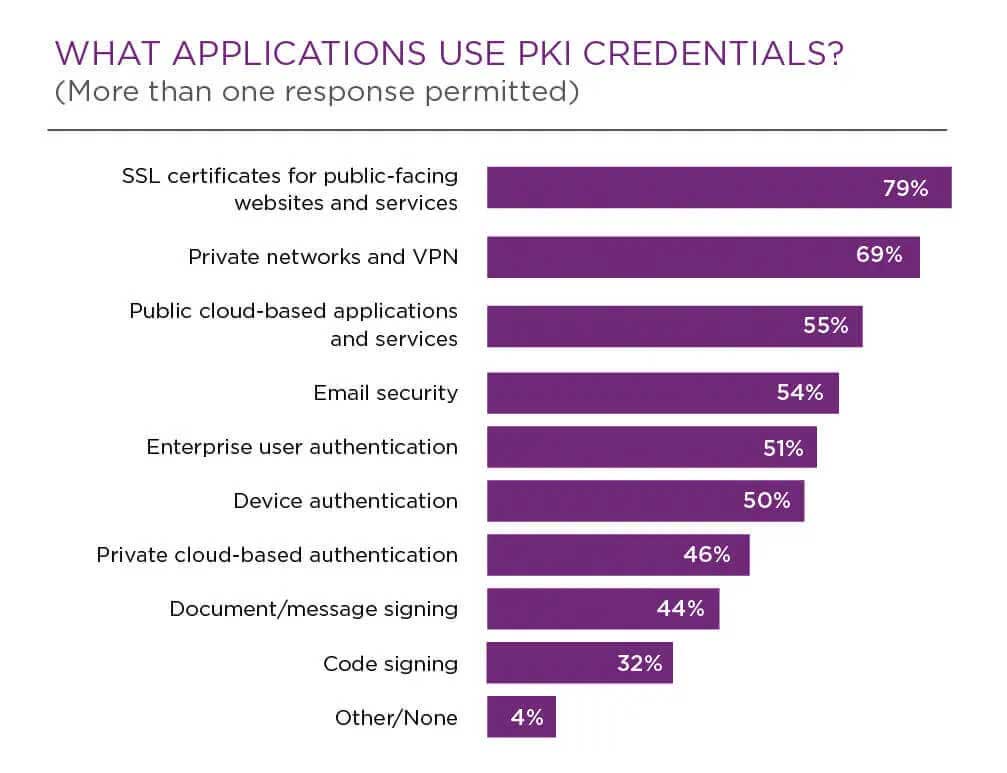

Para determinar los principales casos de uso PKI, basta con observar las aplicaciones que más utilizan certificados digitales:

Casos de uso tradicionales

Estas aplicaciones esenciales para las empresas dejan en claro que la PKI es un componente estratégico de la columna vertebral de IT.

- Certificados SSL para sitios web y servicios públicos

- Redes privadas y redes privadas virtuales (VPN)

- Aplicaciones y servicios públicos basados en la nube

- Aplicaciones privadas basadas en la nube

- Seguridad del correo electrónico

- Autenticación del usuario corporativo

- Autenticación del dispositivo

- Autenticación privada basada en la nube

- Firma de documentos y mensajes

- Firma de código

(Consulte los detalles en el siguiente cuadro).

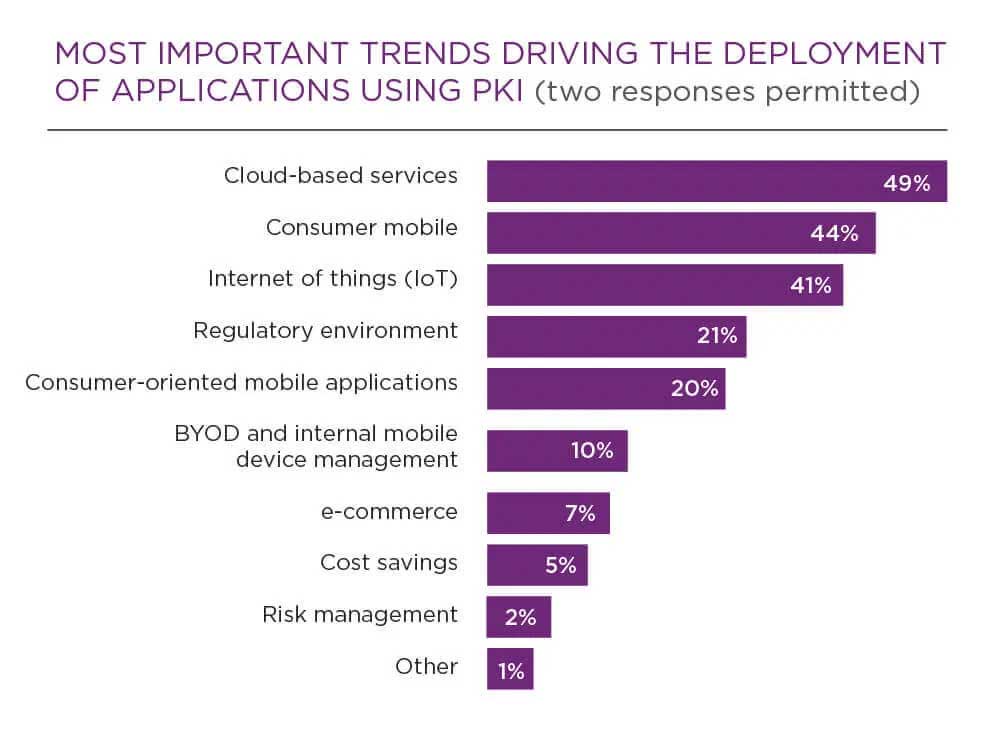

Casos de uso nuevos y emergentes

También ha habido un resurgimiento de las PKI a partir de casos de uso relacionados con DevOps que están impulsando una mayor adopción, como por ejemplo:

- Servicios basados en la nube

- Consumidor móvil

- Internet de las cosas (IoT)

- Aplicaciones móviles orientadas al consumidor

- Políticas "Traiga su propio dispositivo" y administración interna de dispositivos móviles

- Comercio electrónico

(Consulte los detalles en el siguiente cuadro).

Algunos expertos predicen casos futuros con el avance de la tecnología y la inteligencia artificial.

¿Qué diferencia a las claves privadas de las públicas?

Las claves públicas se usan para cifrar y las privadas para descrifrar.

La clave pública cifra información y la hace ilegible para cualquier persona que no sea el destinatario previsto. El destinatario tiene en su poder una clave privada para descifrar la información.

Además, la clave pública está disponible públicamente para usuarios que necesiten enviar información confidencial. Por ejemplo, la clave pública de una persona puede publicarse en un directorio compartido por sus colegas de su organización. A su vez, solo la persona que recibe la información puede acceder a la clave privada con la que descifrar el documento cifrado.

El uso de claves públicas y privadas permite cifrar información, datos y comunicaciones para que solo la parte correspondiente las descifre.

¿Qué es el archivado y recuperación de claves?

Una empresa debe poder recuperar datos cifrados cuando los usuarios pierden sus claves de descifrado. Esto significa que la empresa necesita un sistema para archivar y recuperar claves de descifrado.

En las empresas, el archivado y recuperación de claves son importantes por dos motivos:

- Los usuarios olvidan contraseñas. Para una empresa, puede ser catastrófico que los usuarios olviden la contraseña mediante la que acceder a su clave de descifrado. Sin la posibilidad de recuperar esas claves, se perdería información para siempre. Además, algunos usuarios pueden dejar de cifrar datos por miedo a perder la contraseña y no poder recuperarlos.

- Los usuarios pueden perder, romper o dañar los dispositivos que almacenan sus claves de descifrado. Por ejemplo, pueden corromper el campo magnético de la tarjeta que guarda sus claves. También en este caso, la pérdida permanente de claves de descifrado puede ser una catástrofe. Los usuarios no pueden recuperar datos cifrados sin una copia de seguridad de sus claves de descifrado.

La diferencia entre copia de seguridad de claves y custodia de claves

Los requisitos comerciales para la copia de seguridad y recuperación de claves pueden separarse completamente de los requisitos policiales para el depósito de claves, un tema ampliamente discutido en los medios.

- La custodia de claves requiere que un tercero (como por ejemplo, un agente federal) pueda obtener claves de descifrado para acceder a información cifrada. El propósito de la custodia es cumplir la ley. De ahí surgen grandes debates acerca de la delgada línea entre interés público y privacidad.

- Los requisitos para archivar y recuperar claves se centran en necesidades comerciales al margen de requisitos legales.

¿Cuáles son las claves que requieren copia de seguridad?

Las únicas claves que requieren copia de seguridad son las claves de descifrado de los usuarios. Siempre que un agente de confianza (por ejemplo, la Autoridad de Certificación) realice de forma segura una copia de seguridad de las claves de descifrado de los usuarios, la seguridad no se verá comprometida y los datos del usuario siempre podrán recuperarse. Sin embargo, las claves de firma tienen requisitos diferentes de las claves de descifrado. De hecho, como se describe en la siguiente sección, la copia de seguridad de las claves de firma destruye un requisito básico de una PKI.

¿Qué es el no repudio? ¿Cómo lo implementa una PKI?

El repudio ocurre cuando una persona niega su participación en una transacción. Por ejemplo, cuando alguien afirma que le robaron una tarjeta de crédito, repudia responsabilidad alguna en posteriores transacciones con esa tarjeta.

El no repudio significa que una persona no puede negar su participación en una transacción. En el mundo del papel, la firma de una persona la vincula legalmente a sus transacciones (cargos por uso de tarjetas de crédito, contratos comerciales, etc.). La firma evita que el individuo repudie esas transacciones.

En el mundo electrónico, la firma digital reemplaza la firma con bolígrafo. Todos los tipos de comercio electrónico requieren firmas digitales, porque el comercio electrónico hace que las firmas con bolígrafos sean obsoletas.

La clave privada de firma

El requisito más básico para los casos de no repudio es que la clave utilizada para generar las firmas digitales, la clave de firma, se cree y se almacene con seguridad bajo el control exclusivo del usuario en todo momento. No se permite hacer una copia de seguridad de la clave de firma. A diferencia de los pares de claves de cifrado, no existe ningún requisito técnico o comercial para realizar una copia de seguridad o restaurar los pares de claves de firma anteriores cuando los usuarios olvidan sus contraseñas o pierden, rompen o corrompen sus claves de firma. En dichos casos, se acepta que los usuarios generen nuevos pares de claves de firma y continúen usándolos a partir de ese momento.

La necesidad de dos pares de claves

Es difícil admitir simultáneamente la copia de seguridad, la recuperación y el no repudio de claves. Se debe contar con una copia de seguridad de las claves de descifrado para admitir las funciones de recuperación y copia de seguridad de la clave. Sin embargo, para admitir las situaciones de no repudio, no se pueden hacer copias de seguridad de las claves utilizadas para la firma digital y deben estar bajo el exclusivo control del usuario en todo momento.

Para cumplir estos requisitos, la PKI debe soportar dos pares de claves por usuario. En todo momento, cada usuario debe tener un par de claves para cifrado y descifrado, y otro par de claves para firma y verificación de firma. Con el tiempo, los usuarios dispondrán de numerosos pares de claves que requieren una gestión adecuada.

¿Qué son las actualizaciones de clave? ¿Y la administración del historial de claves?

Los pares de claves no deben usarse para siempre. Deben actualizarse con el paso del tiempo. Por ello, cada organización debe tener en cuenta dos cuestiones importantes:

- Actualización de los pares de claves de los usuarios: el proceso de actualización del par de claves debería ser un proceso transparente para los usuarios. Esta transparencia significa que los usuarios no necesitan entender la actualización de clave ni experimentarán un ataque de “denegación de servicio” porque sus claves no sean válidas. Para garantizar la transparencia y evitar ataques de denegación de servicio, es necesario actualizar los pares de claves antes de que caduquen.

- Conservación de los historiales de pares de claves anteriores, cuando sea apropiado: cuando se actualizan los pares de claves de cifrado, se debe conservar el anterior historial de claves de descripción. Con este historial de claves, los usuarios acceden a cualquier clave de descifrado anterior para descifrar datos. (Los datos cifrados con la clave de cifrado de un usuario solo se pueden descifrar con la clave de descifrado asociada). Para garantizar la transparencia, el software cliente debe gestionar automáticamente los historiales de clave de cifrado.

El sistema de archivado y recuperación de claves también debe administrar el historial de claves. De este modo, puede recuperar datos cifrados al margen de la clave de cifrado utilizada (y por extensión, al margen de la fecha de cifrado).

Al actualizar un par de claves de firma, debe destruirse la clave de firma anterior. De este modo, se evita que otra persona acceda a la clave de firma. No es necesario conservar claves de firma anteriores.

¿Qué son los repositorios de certificados? ¿Y la distribución de certificados?

Como ya se ha mencionado, la CA actúa como tercero de confianza que emite certificados a los usuarios. Las empresas deben distribuir dichos certificados para que las aplicaciones puedan usarlos. Los repositorios de certificados almacenan certificados para que las aplicaciones puedan obtenerlos por cuenta de los usuarios.

Por "repositorio" entendemos un servicio de red para distribuir certificados. Durante los últimos años, el consenso en la industria TI es que la mejor tecnología para repositorios de certificados son los sistemas compatibles con LDAP. LDAP define el protocolo estándar para acceder a sistemas de directorios.

Varios factores impulsan este consenso:

- Almacenar certificados en directorios y contar con aplicaciones para obtenerlos por cuenta de los usuarios garantiza transparencia para la mayoría de organizaciones.

- Muchas tecnologías de directorio compatibles con LDAP pueden extenderse para:

- Soportar una gran cantidad de entradas.

- Responder a peticiones de búsqueda mediante información almacenada y métodos de recuperación.

- Distribuirse en la red para cumplir requisitos de las organizaciones más descentralizadas.

Además, los directorios para distribución de certificados pueden almacenar otro tipo de información. Como explica la siguiente sección, las PKI también puede utilizar directorios para distribuir información sobre revocación de certificados.

¿Qué es la revocación de certificados?

La aplicación debe verificar que el certificado ha sido firmado por una CA de confianza y que es fiable en el momento de uso. La CA debe revocar los certificados que ya no son fiables. Existen varias razones para revocar un certificado durante su período de validez. Por ejemplo, la clave privada (de firma o descifrado) asociada a la clave pública del certificado ha sido comprometida. Por otra parte, cuando un empleado abandona una organización, la política de seguridad de dicha organización puede requerir la revocación de sus certificados.

En estos casos, los usuarios del sistema deben saber que el uso del certificado ya no se considera seguro. Antes de usar un certificado, debe comprobarse su estado de revocación. Para ello, cada PKI debe incorporar un sistema de revocación de certificados. La CA debe publicar información sobre el estado de cada certificado del sistema. Antes de usar un certificado, la aplicación debe verificar la información de revocación en nombre de los usuarios.

Un sistema de revocación completo combina publicación y uso constante de información de revocación. El medio más popular para distribuir información sobre revocación son las listas de revocación de certificado (CRL) generadas por la CA y publicadas en un directorio. Las CRL incluyen los números de serie de todos los certificados revocados.

Antes de usar un certificado, la aplicación cliente debe consultar la CRL adecuada para saber si aún es fiable. En nombre de los usuarios, las aplicaciones cliente deben automatizar una verificación transparente de cada certificado revocado.

¿Qué es la certificación cruzada?

La certificación cruzada extiende relaciones de confianza entre dominios de CA. Por ejemplo, dos socios comerciales con sendas CA pueden validar certificados emitidos por la CA del otro socio. Por otra parte, una organización grande y descentralizada puede necesitar diferentes CA en diferentes regiones geográficas. Con la certificación cruzada, distintos dominios de CA establecen y mantienen relaciones electrónicas fiables.

Por "certificación" entendemos dos operaciones:

- Establecer una relación de confianza entre dos CA (caso poco frecuente). En la certificación cruzada bilateral, dos CA intercambian sus claves de verificación. Se trata de las claves para verificar la firma de la CA en los certificados. Para completar la operación, cada CA firma la clave de verificación de la otra CA en un “certificado cruzado”.

- Verificar un certificado de usuario firmado por una CA con certificación cruzada (caso poco frecuente). Esto es: Esta operación que ejecuta el software cliente suele denominarse “recorrer la cadena de confianza”. Por “cadena” entendemos la serie de validaciones de certificado cruzado: desde la clave de la CA del usuario verificado hasta la clave de la CA que valida el certificado del otro usuario. Al recorrer una cadena de certificados cruzados, se debe verificar que cada certificado cruzado es de confianza. Al igual que los certificados de usuario, los certificados cruzados deben ser revocables. Al abordar la certificación cruzada, se suele pasar por alto este requisito.

¿Qué es el software cliente?

Cuando se analizan requisitos PKI, las empresas suelen ignorar el requisito de software cliente. (Por ejemplo, muchas personas se centran en la CA cuando hablan de PKI). Sin embargo, el valor de una PKI depende de la capacidad de los usuarios para cifrar y firmar. Por este motivo, la PKI debe incluir un software cliente que opere en todas las aplicaciones de escritorio (correo electrónico, navegadores, formularios electrónicos, cifrado de archivos y carpetas, etc.).

Una PKI fácil de usar para el software cliente reduce costos operativos. Además, el software cliente debe soportar todos los elementos PKI. La siguiente lista resume los requisitos de software cliente para que los usuarios de una empresa dispongan de una PKI usable, transparente y por tanto aceptable.

- Certificados de clave pública Para brindar confianza a terceros, todas las aplicaciones de la PKI deben utilizar certificados de forma sistemática y fiable. El software cliente debe validar la firma de la CA en los certificados y garantizar que dichos certificados están dentro de su período de validez.

- Archivado y recuperación de claves Para que los usuarios no pierdan datos, la PKI debe soportar el archivado y recuperación de claves de descifrado. Desde el punto de vista de los costos administrativos, es inaceptable que cada aplicación implemente su propio archivado y recuperación de claves. Por ello, todas las aplicaciones cliente deberían interactuar con un sistema único de archivado y recuperación de claves. Para proteger las interacciones del software cliente con el sistema de archivado y recuperación de claves, el mecanismo de interacción debe ser uniforme en todas las aplicaciones.

- Soporte para no repudio Para garantizar el no repudio, el software cliente debe generar los pares de claves de firma. Además, el software cliente debe garantizar que las claves de firma no cuentan con copia de seguridad y permanecen en todo momento bajo control de los usuarios. Este tipo de soporte debe ser constante en todas las aplicaciones habilitadas para PKI.

- Actualización automática de pares de claves Para garantizar la transparencia, las aplicaciones cliente deben iniciar automáticamente la renovación de pares de clave de los usuarios. Todo ello debe realizarse según las políticas de seguridad de la organización. Es inaceptable que los usuarios deban saber que sus pares de claves necesitan actualizarse. Para cumplir este requisito en todas las aplicaciones, el software cliente debe actualizar los pares de claves de forma transparente.

- Gestión de historial de claves Para que los usuarios accedan fácilmente a datos cifrados en cualquier fecha, las aplicaciones deben tener acceso a historiales de clave. Y el software cliente debe poder recuperar historiales de clave de los usuarios.

- Repositorio de certificados escalable Para minimizar costos de distribución de certificados, todas las aplicaciones deben usar un repositorio de certificados común y escalable.

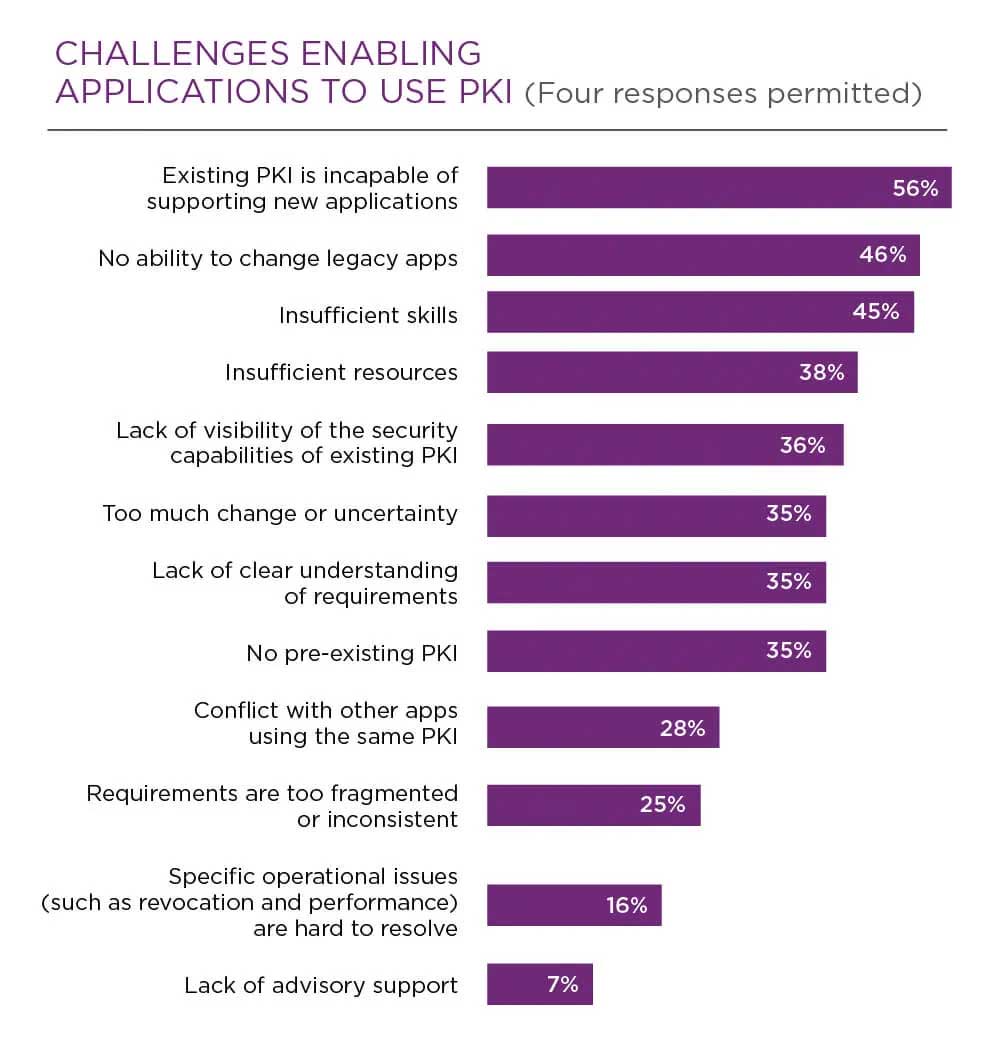

¿Cuáles son los principales errores y desafíos en la gestión de la PKI?

Soporte para nuevas aplicaciones

Suele ser difícil que las aplicaciones usen una PKI. De acuerdo al informe sobre Tendencias en PKI e IoT de 2019 de Ponemon Institute, los dos desafíos más importantes que las empresas continuarán enfrentando con respecto a la compatibilidad de las PKI con las aplicaciones son la incapacidad de una PKI existente de ser compatible con las nuevas aplicaciones y la incapacidad de cambiar las aplicaciones heredadas.

(Consulte los detalles en el siguiente cuadro).

Falta de propiedad clara

En la misma encuesta, también se descubrió que el principal desafío al momento de implementar una PKI es la falta de claridad en la titularidad de la función de una PKI. Sin embargo, en el entorno actual de una PKI, existe la necesidad de una gestión adecuada, en especial cuando tiene en cuenta lo siguiente:

- En esta infraestructura descentralizada, los certificados se emiten para diferentes personas, lugares y objetos.

- Debemos proteger más “objetos” que nunca y gestionar certificados con menor período de validez.

- Los certificados protegen aplicaciones esenciales. Las interrupciones de estas aplicaciones son costosas y difíciles de diagnosticar.

Para garantizar la visibilidad de los certificados de su infraestructura cuenta con un panel para monitoreo y reporte de certificados.

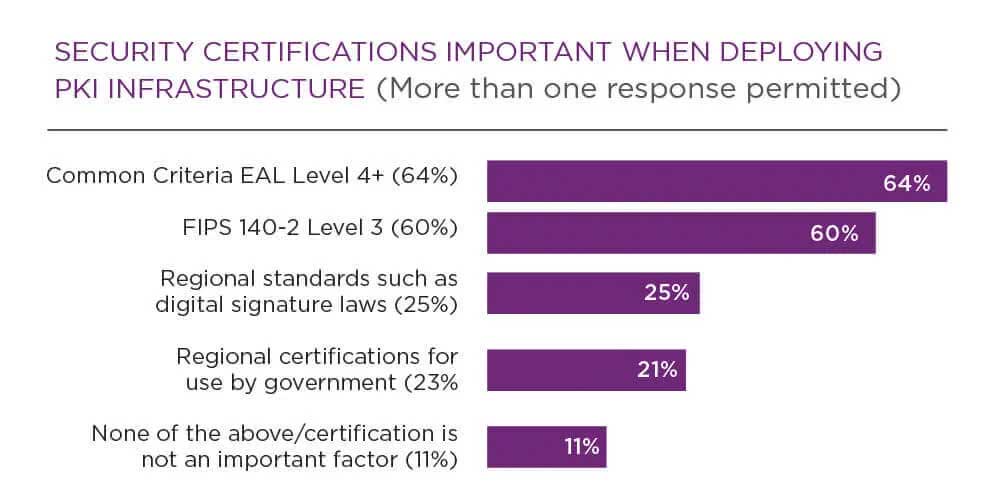

¿Qué certificaciones y estándares son importantes para la PKI?

Existen diversos estándares y regulaciones, locales y gubernamentales. Per las dos certificaciones de seguridad más importantes para desplegar una PKI son las siguientes:

Entrust: Su fuente de referencia para PKI

Una solución de PKI integral debe implementar los siguientes elementos:

- Certificados de clave pública

- Repositorio de certificados

- Revocación de certificados

- Archivado y recuperación de claves

- Soporte técnico para no repudio de firmas digitales

- Actualización automática de pares de clave y certificados

- Gestión del historial de claves

- Soporte técnico para certificación cruzada

- Software cliente que interactúa de forma segura, sistemática y fiable con todo lo anterior.

Solo una PKI integral puede establecer y mantener un entorno de red fiable de forma automatizada y transparente.

La inversión en PKI resulta en menores costos, simplificación de procesos y mejor atención al cliente. Algunas organizaciones han ahorrado entre $1 y $5.4 millones al año. La PKI le permitirá sacar partido a sus aplicaciones comerciales. Aproveche su red actual para proteger correos, aplicaciones de escritorio, aplicaciones web, transacciones comerciales, accesos y redes virtuales.