Was ist PKI?

Was ist eine Public-Key-Infrastruktur (PKI)?

PKI bedeutet Public-Key-Infrastruktur, also die Technologie hinter digitalen Zertifikaten. Ein digitales Zertifikat erfüllt einen ähnlichen Zweck wie ein Führerschein oder ein Reisepass. Es ist ein Ausweis, der Ihre Identität beweist und bestimmte Berechtigungen gewährt. Ein digitales Zertifikat erlaubt seinem Besitzer das Verschlüsseln, Signieren und Authentifizieren. PKI ist demnach die Technologie, mit der Sie Daten verschlüsseln, Dokumente digital signieren und sich mit Zertifikaten authentifizieren können.

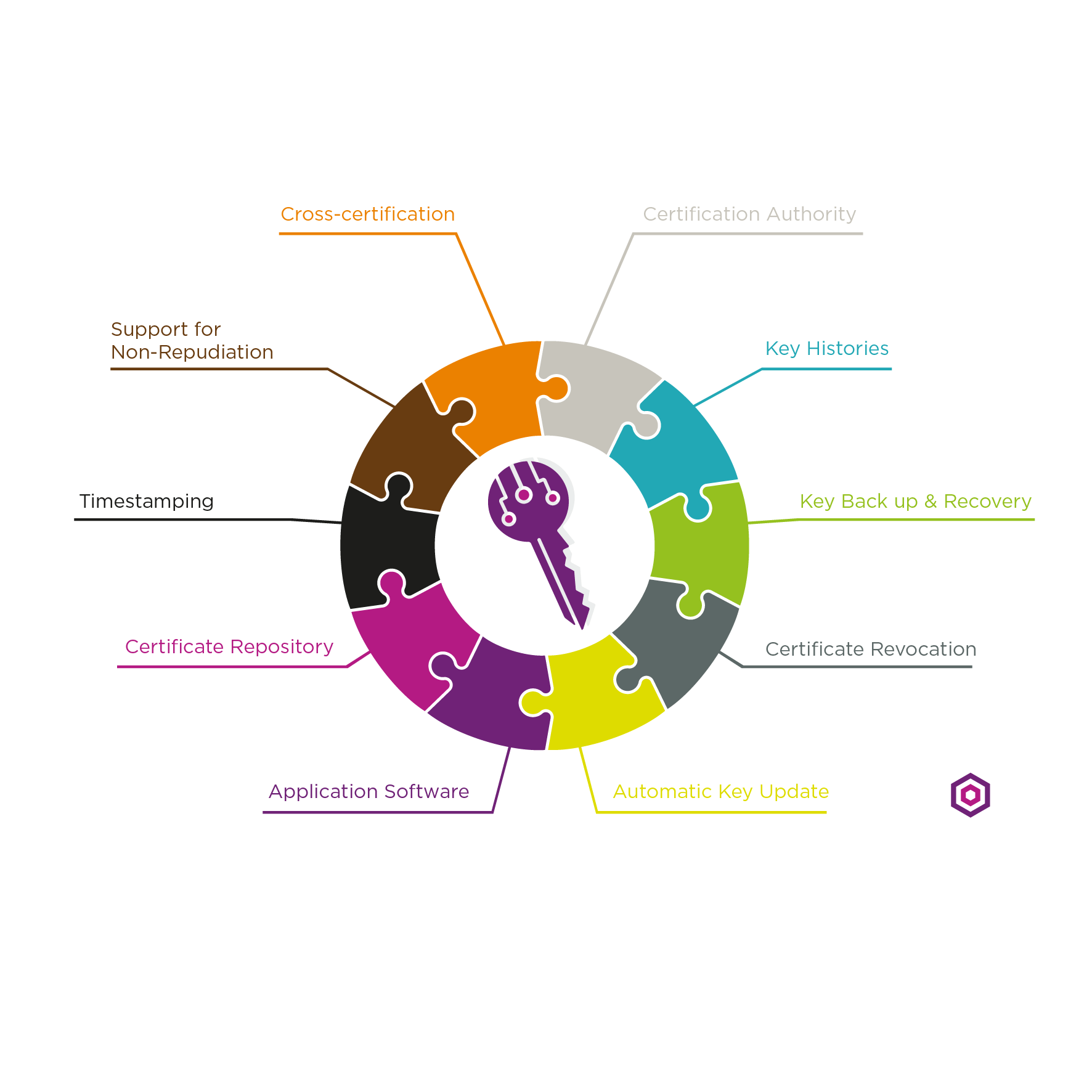

Wie das Wort „Infrastruktur“ in Public-Key-Infrastruktur andeutet, ist die PKI das grundlegende Gerüst für die Technologie als Ganzes; sie ist keine einzelne, physische Einheit. PKI umfasst verschiedene „Teile“, die die Technologie ausmachen, einschließlich der Hardware, Software, Personen, Richtlinien und Verfahren, die zum Erstellen, Verwalten, Speichern, Verteilen und Widerrufen digitaler Zertifikate erforderlich sind. Ein wichtiger Bestandteil der PKI-Technologie ist die CA, also die Zertifizierungsstelle. Die CA ist die Instanz, die digitale Zertifikate ausstellt.

Die branchenführende PKI-Lösung von Entrust sorgt dafür, dass Menschen, Systeme und Dinge sicher miteinander verbunden sind. Erhältlich als On-Premises-, Managed- und As-a-Service-Bereitstellungsmodell zur Unterstützung vieler Anwendungsfälle.

Aus welchen Komponenten besteht eine effektive Public-Key-Infrastruktur?

Es gibt eine Reihe von Anforderungen, die Unternehmen im Hinblick auf die Implementierung effektiver Public-Key-Infrastrukturen haben. In erster Linie ist eine PKI nicht wertvoll, wenn Benutzer die Vorteile von Verschlüsselung und digitalen Signaturen in Anwendungen nicht nutzen können. Die wichtigste Einschränkung für eine PKI ist daher die Transparenz. Der Begriff Transparenz bedeutet, dass Benutzer nicht verstehen müssen, wie die PKI Schlüssel und Zertifikate verwaltet, um die Vorteile von Verschlüsselungs- und digitalen Signaturdiensten zu nutzen. Eine effektive PKI ist transparent. Zusätzlich zur Benutzertransparenz muss ein Unternehmen die folgenden Punkte in einer PKI implementieren, um die erforderlichen Schlüssel- und Zertifikatsverwaltungsdienste bereitzustellen:

- Public-Key-Zertifikate

- Ein Zertifikat-Repository

- Widerruf des Zertifikats

- Sicherung und Wiederherstellung von Schlüsseln

- Unterstützung für Nichtabstreitbarkeit von digitalen Signaturen

- Automatische Aktualisierung von Schlüsselpaaren und Zertifikaten

- Verwaltung von Schlüsselhistorien

- Unterstützung für Cross-Zertifizierung

- Clientseitige Software, die mit allen oben genannten Komponenten auf sichere, konsistente und vertrauenswürdige Weise interagiert

Hinweis: Der Begriff „clientseitig“ bezieht sich auf Anwendungsclients und Anwendungsserver. Die PKI-Anforderungen sind für Anwendungsclients und Server gleich, und beide sind „Clients“ der Infrastrukturdienste.

All diese Anforderungen müssen auch erfüllt sein, um eine automatische, transparente und nutzbare PKI zu erhalten.

Welche Aufgabe haben Zertifikate und Zertifizierungsstellen?

Damit das asymmetrische Kryptosystem sinnvoll ist, müssen die Benutzer sicher sein, dass die anderen Parteien, mit denen sie kommunizieren, „sicher“ sind, also dass ihre Identitäten und Schlüssel gültig und vertrauenswürdig sind. Um diese Sicherheit zu gewährleisten, müssen alle Benutzer einer PKI eine registrierte Identität besitzen.

Diese Identitäten werden in einem digitalen X.509-Standardformat für digitale öffentliche Schlüssel gespeichert. Zertifizierungsstellen (CAs) stellen die Personen, Prozesse und Werkzeuge zur Erstellung digitaler Zertifikate dar, die die Namen von Benutzern sicher mit ihren öffentlichen Schlüsseln verknüpfen. Bei der Erstellung von Zertifikaten haben Zertifizierungsstellen eine Vertrauensposition in einer PKI. Solange Benutzer einer Zertifizierungsstelle und ihren Geschäftsrichtlinien für die Ausstellung und Verwaltung von Zertifikaten vertrauen, können sie den von der Zertifizierungsstelle ausgestellten Zertifikaten vertrauen. Dies wird als Fremdvertrauen bezeichnet.

Zertifizierungsstellen erstellen Zertifikate für Benutzer, indem sie einen Satz von Daten digital signieren, der die folgenden Informationen (und zusätzliche Elemente) enthält:

- Der Name des Benutzers im Format eines so genannten Distinguished Name (DN). Der DN gibt den Namen des Benutzers und alle zusätzlichen Attribute an, die zur eindeutigen Identifizierung des Benutzers erforderlich sind (der DN könnte z. B. die Mitarbeiternummer des Benutzers enthalten).

- Ein öffentlicher Schlüssel (Public Key) des Benutzers. Der öffentliche Schlüssel wird benötigt, damit andere etwas für den Benutzer verschlüsseln oder die digitale Signatur des Benutzers verifizieren können.

- Die Gültigkeitsdauer (oder Lebensdauer) des Zertifikats (ein Startdatum und ein Enddatum).

- Die spezifischen Vorgänge, für die der öffentliche Schlüssel verwendet werden soll (ob zum Verschlüsseln von Daten, zum Prüfen digitaler Signaturen oder für beides).

Die Unterschrift der Zertifizierungsstelle auf einem Zertifikat bedeutet, dass jede Manipulation des Inhalts des Zertifikats leicht erkannt werden kann. Die Signatur der Zertifizierungsstelle auf einem Zertifikat ist wie der manipulationssichere Verschluss eines Tablettenbehälters. Jede Manipulation des Inhalts eines Zertifikats wird sofort erkannt. Solange die Signatur der Zertifizierungsstelle auf einem Zertifikat überprüft werden kann, ist das Zertifikat integer. Da die Integrität eines Zertifikats durch die Überprüfung der Signatur der Zertifizierungsstelle festgestellt werden kann, sind Zertifikate inhärent sicher und können auf völlig öffentliche Weise verteilt werden (z. B. über öffentlich zugängliche Verzeichnissysteme).

Benutzer, die einen öffentlichen Schlüssel aus einem Zertifikat abrufen, können sicher sein, dass der öffentliche Schlüssel gültig ist. Das heißt, die Benutzer können darauf vertrauen, dass das Zertifikat und der zugehörige öffentliche Schlüssel zu der durch den Distinguished Name angegebenen Entität gehören. Die Benutzer vertrauen auch darauf, dass der öffentliche Schlüssel noch innerhalb seiner definierten Gültigkeitsdauer ist. Darüber hinaus wird dem Benutzer zugesichert, dass der öffentliche Schlüssel unbedenklich in der Weise verwendet werden kann, für die er von der Zertifizierungsstelle zertifiziert wurde.

Warum ist PKI wichtig?

PKI ist ein wichtiger Teil des strategischen IT-Backbones. PKI ist wichtig, weil die zertifikatbasierte Technologie Unternehmen dabei hilft, vertrauenswürdige Signaturen, Verschlüsselungen und Identitäten zwischen Menschen, Systemen und Dingen zu etablieren.

Mit der zunehmenden Abhängigkeit der Geschäftsmodelle von elektronischen Transaktionen und digitalen Dokumenten und mit einer wachsenden Anzahl internetfähiger Geräte, die mit Unternehmensnetzwerken verbunden sind, ist die Rolle einer Public-Key-Infrastruktur nicht mehr auf isolierte Systeme wie sichere E-Mails, Smartcards für physischen Zugang oder verschlüsselten Webverkehr beschränkt. Von PKIs wird heute erwartet, dass sie eine größere Anzahl von Anwendungen, Benutzern und Geräten in komplexen Ökosystemen unterstützen. Und mit den strengeren Datensicherheitsvorschriften von Regierung und Industrie sind Mainstream-Betriebssysteme und Geschäftsanwendungen mehr denn je auf eine Organisations-PKI angewiesen, um Vertrauen sicherzustellen.

Was versteht man unter Diebstahl von Zertifizierungsstellen- oder privaten Root-Schlüsseln?

Der Diebstahl von Schlüsseln von Zertifizierungsstellen (Certificate Authorities, CAs) oder privaten Root-Schlüsseln ermöglicht es einem Angreifer, die Public-Key-Infrastruktur (Public Key Infrastructure, PKI) einer Organisation zu übernehmen und gefälschte Zertifikate auszustellen, wie es beim Stuxnet-Angriff der Fall war. Eine solche Kompromittierung kann dazu führen, dass einige oder alle zuvor ausgestellten Zertifikate widerrufen und neu ausgestellt werden müssen. Eine Root-Kompromittierung, wie z. B. ein gestohlener privater Root-Schlüssel, zerstört das Vertrauen in Ihre PKI und kann Sie leicht dazu bringen, eine neue Infrastruktur mit Root und subsidiärer ausstellender CA einzurichten. Dies kann nicht nur sehr teuer sein, sondern auch der Corporate Identity eines Unternehmens schaden.

Die Integrität der privaten Schlüssel einer Organisation in der gesamten Infrastruktur von der Root bis zu den ausstellenden CAs bildet die zentrale Vertrauensgrundlage ihrer PKI und muss als solche geschützt werden. Anerkannte Best Practice zur Sicherung dieser kritischen Schlüssel ist die Verwendung eines nach FIPS 140-2 Level 3 zertifizierten Hardware-Sicherheitsmoduls (HSM), eines manipulationssicheren Geräts, das die höchsten Sicherheits- und Sicherungsstandards erfüllt.

Was ist der Unterschied zwischen PKI und SSL?

PKI und SSL sind zwar unterschiedlich, aber beide sind zertifikatbasierte Lösungen, die mit Zertifikaten, die von einer Zertifizierungsstelle (CA) ausgestellt wurden, „Vertrauen“ aufbauen - egal ob es sich um öffentliches Vertrauen (SSL) oder privates Vertrauen (PKI) handelt.

PKI ist ein ganzes Framework, das aus Hardware, Software, Richtlinien und mehr besteht. Zu einer PKI gehört auch eine Zertifizierungsstelle, die die digitalen Zertifikate ausstellt, um Vertrauen zu schaffen. Typischerweise wird diese Zertifizierungsstelle intern nach Richtlinien und Verfahren verwaltet, die mit den vom Unternehmen geforderten Sicherheits- und Vertrauensstufen übereinstimmen.

SSL ist einer der wichtigsten Anwendungsfälle für PKI. Hierbei ist ebenfalls eine Zertifizierungsstelle beteiligt, die Zertifikate ausstellt, aber sie muss von Browsern als öffentlich vertrauenswürdige Zertifizierungsstelle erkannt werden. Und obwohl es viele Anwendungsfälle für PKI gibt, besteht der Zweck von SSL darin, sensible Daten zu sichern, die über Online-Kommunikation übertragen werden, wie Online-Banking oder E-Commerce-Transaktionen.

Was sind gängige Anwendungsfälle für PKI?

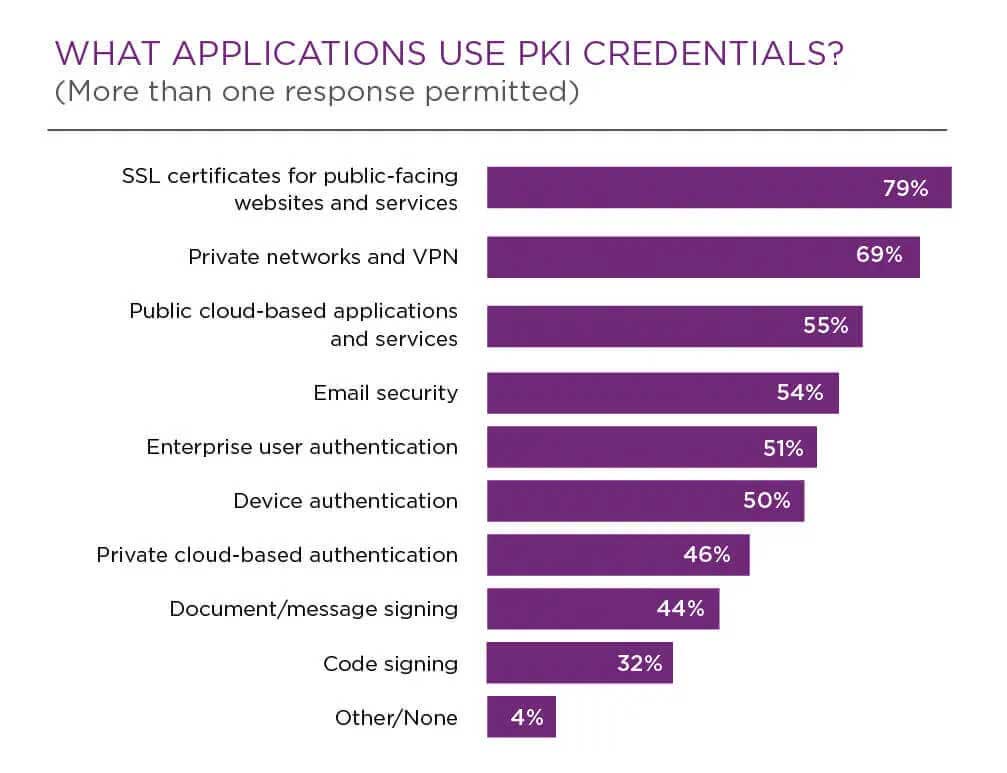

Die primären Anwendungsfälle für PKI können bestimmt werden, indem man sich die Anwendungen ansieht, die am häufigsten digitale Zertifikate verwenden, wie z. B.:

Traditionelle Anwendungsfälle

Die folgenden geschäftskritischen Anwendungen machen deutlich, dass PKI ein strategischer Teil des zentralen IT-Backbones ist.

- SSL-Zertifikate für öffentliche Websites und Dienste

- Private Netzwerke und virtuelle private Netzwerke (VPNs)

- Auf einer öffentlichen Cloud basierte Anwendungen und Dienste

- Private cloudbasierte Anwendungen

- E-Mail-Sicherheit

- Benutzerauthentifizierung in Unternehmen

- Geräteauthentifizierung

- Private cloudbasierte Authentifizierung

- Signieren von Dokumenten/Nachrichten

- Code-Signatur

(Siehe Details in der Tabelle unten.)

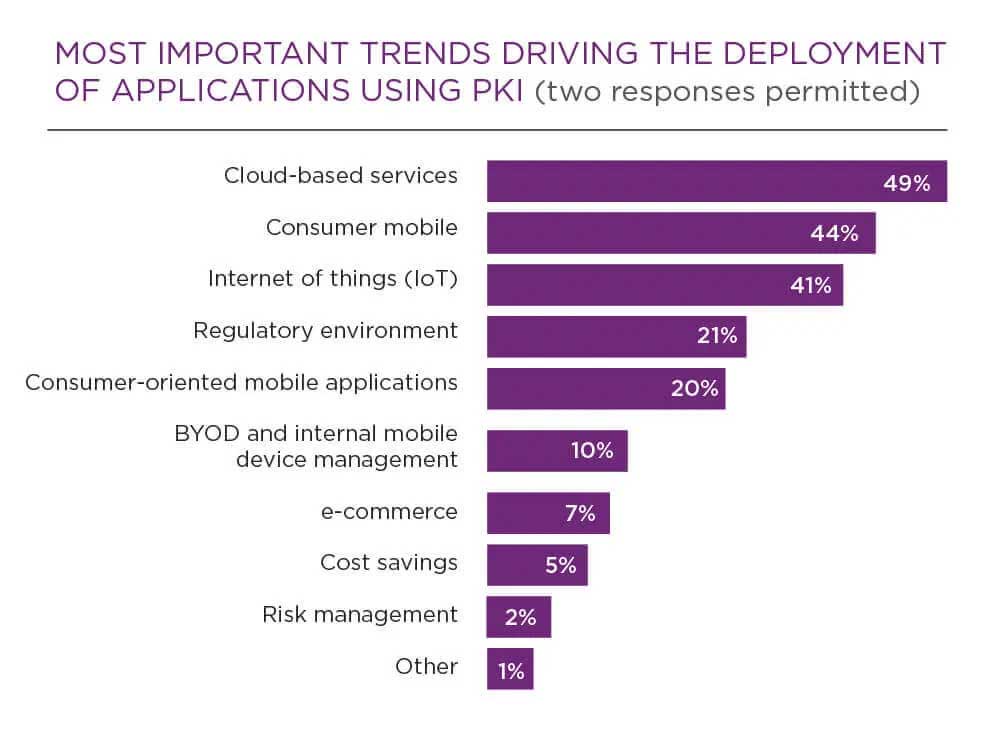

Neue und aufkommende Anwendungsfälle

Zuletzt war auch ein Wiederaufleben der PKI bei DevOps-bezogenen Anwendungsfällen zu beobachten, die eine erhöhte Akzeptanz vorantreiben, z. B.:

- Cloudbasierte Dienste

- Verbraucher mobil

- Internet der Dinge (IoT)

- Verbraucherorientierte mobile Anwendungen

- Bring-your-own-device (BYOD)-Richtlinien und interne Verwaltung mobiler Geräte

- E-Commerce

(Siehe Details in der Tabelle unten.)

Zudem prognostizieren Experten künftige Anwendungsfälle im Zuge weiterer Fortschritte bei Technologie und künstlicher Intelligenz.

Was ist der Unterschied zwischen privaten und öffentlichen Schlüsseln?

Der Unterschied zwischen privaten und öffentlichen Schlüsseln ist, dass der eine zum Verschlüsseln und der andere zum Entschlüsseln verwendet wird.

Ein öffentlicher Schlüssel wird verwendet, um Informationen zu verschlüsseln, so dass sie im Wesentlichen für jeden, der nicht der beabsichtigte Empfänger ist, unlesbar sind. Der beabsichtigte Empfänger besitzt einen privaten Schlüssel, mit dem er dann die Informationen entschlüsseln kann.

Außerdem ist ein öffentlicher Schlüssel für eine Reihe von Benutzern, die Informationen vertraulich senden müssen, öffentlich zugänglich. Zum Beispiel wäre der öffentliche Schlüssel einer Person über ein gemeinsames Verzeichnis auch für die Kollegen innerhalb eines Unternehmens verfügbar. Umgekehrt ist ein privater Schlüssel nur für die Person zugänglich, die die Informationen empfängt. Somit wäre sie die einzige Person, die in der Lage wäre, das Verschlüsselte erfolgreich zu entschlüsseln.

Öffentliche und private Schlüssel sorgen gemeinsam dafür, dass Informationen, Daten und Mitteilungen verschlüsselt werden, bevor sie dann sicher übertragen und von der entsprechenden Partei entschlüsselt werden.

Was ist Sicherung und Wiederherstellung von Schlüsseln?

Ein Unternehmen muss in der Lage sein, verschlüsselte Daten abzurufen, wenn Benutzer ihre Entschlüsselungsschlüssel verlieren. Das bedeutet, dass das Unternehmen, zu dem der Benutzer gehört, ein System zur Sicherung und Wiederherstellung der Entschlüsselungsschlüssel benötigt.

Es gibt zwei Gründe, warum die Sicherung und Wiederherstellung von Schlüsseln für Unternehmen so wichtig ist:

- Benutzer vergessen Passwörter. Für ein Unternehmen kann es katastrophale Folgen haben, wenn Benutzer die Passwörter vergessen, die für den Zugriff auf ihre Entschlüsselungsschlüssel erforderlich sind. Wertvolle Informationen würden für immer verloren gehen, wenn es keine Möglichkeit gäbe, diese Schlüssel sicher wiederherzustellen. Wenn Benutzer nicht wissen, dass sie ihre verschlüsselten Daten jederzeit wiederherstellen können (selbst wenn sie ihre Passwörter vergessen), werden einige Benutzer ihre wertvollsten und sensibelsten Informationen aus Angst vor Verlust nicht verschlüsseln – obwohl gerade diese Informationen am meisten geschützt werden müssen.

- Benutzer können die Geräte, in denen ihre Entschlüsselungsschlüssel gespeichert sind, verlieren, zerbrechen oder beschädigen. Wenn z. B. die Entschlüsselungsschlüssel eines Benutzers auf einer Magnetkarte gespeichert sind, kann das Magnetfeld der Karte beschädigt werden. Auch hier kann der dauerhafte Verlust dieser Entschlüsselungsschlüssel katastrophale Folgen haben. Benutzer können verschlüsselte Daten nicht wiederherstellen, es sei denn, ihre Entschlüsselungsschlüssel sind in einem Backup gesichert.

Der Unterschied zwischen der Sicherung und Hinterlegung von Schlüsseln

Die kommerziellen Anforderungen an die Sicherung und Wiederherstellung von Schlüsseln lassen sich vollständig von den Anforderungen der Strafverfolgungsbehörden an die Hinterlegung von Schlüsseln trennen – ein in den Medien häufig diskutiertes Thema.

- Schlüsselhinterlegung bedeutet, dass eine dritte Partei (z. B. ein Bundesbeamter) die Entschlüsselungsschlüssel erhalten kann, die für den Zugriff auf verschlüsselte Informationen erforderlich sind. Der Zweck der Schlüsselhinterlegung ist es, bei der Strafverfolgung zu helfen. Dies ist wegen des schmalen Grats zwischen öffentlichem Interesse (z. B. nationale Sicherheit) und individueller Freiheit und Privatsphäre stark umstritten.

- Die wichtigsten Sicherungs- und Wiederherstellungsanforderungen konzentrieren sich auf grundlegende kommerzielle Bedürfnisse, die unabhängig von den Anforderungen der Strafverfolgungsbehörden bestehen.

Welche Schlüssel müssen gesichert werden?

Die einzigen Schlüssel, die gesichert werden müssen, sind die Entschlüsselungsschlüssel der Benutzer. Solange ein vertrauenswürdiger Agent (z. B. die Zertifizierungsstelle) die Entschlüsselungsschlüssel der Benutzer in einem Backup sichert, ist die Sicherheit nicht gefährdet und die Daten des Benutzers können jederzeit wiederhergestellt werden. Allerdings gelten für Signierschlüssel andere Anforderungen als für Entschlüsselungsschlüssel Tatsächlich wird, wie im nächsten Abschnitt beschrieben, durch das Sichern von Signierschlüsseln eine Grundvoraussetzung für eine PKI zerstört.

Was ist Nichtabstreitbarkeit und wie unterstützt PKI sie?

Nichtabstreitbarkeit kommt dann zum Tragen, wenn eine Person die Beteiligung an einer Transaktion abstreitet. Wenn jemand z. B. behauptet, dass eine Kreditkarte gestohlen wurde, lehnt er oder sie die Haftung für Transaktionen ab, die mit dieser Karte zu irgendeinem Zeitpunkt nach Meldung des Diebstahls stattfinden.

Nichtabstreitbarkeit bedeutet, dass eine Person die Beteiligung an einer Transaktion nicht erfolgreich leugnen kann. In der analogen Welt bindet die Unterschrift einer Person sie rechtlich an ihre Transaktionen (Kreditkartenabrechnungen, Geschäftsverträge usw.). Die Unterschrift verhindert die Abstreitbarkeit dieser Transaktionen.

In der elektronischen Welt ist der Ersatz für die stiftbasierte Unterschrift eine digitale Signatur. Alle Arten von E-Commerce erfordern digitale Signaturen, da E-Commerce herkömmliche stiftbasierte Unterschriften überflüssig macht.

Der private Schlüssel zum Signieren

Die grundlegendste Voraussetzung für die Nichtabstreitbarkeit besteht darin, dass der zur Erstellung digitaler Signaturen verwendete Schlüssel (der Signierschlüssel) generierte und so gespeichert wird, dass einzig und allein der Benutzer jederzeit die Kontrolle darüber hat. Es ist nicht zulässig, den Signierschlüssel in einem Backup zu sichern. Im Gegensatz zu Schlüsselpaaren zur Verschlüsselung besteht keine technische oder geschäftliche Notwendigkeit, frühere Signierschlüsselpaare zu sichern oder wiederherzustellen, wenn Benutzer ihre Passwörter vergessen oder ihre Signierschlüssel verlieren, zerbrechen oder beschädigen. In solchen Fällen ist es akzeptabel, dass Benutzer neue Signierschlüsselpaare generieren und diese ab diesem Zeitpunkt weiter verwenden.

Die Notwendigkeit von zwei Schlüsselpaaren

Es ist schwierig, die Sicherung und Wiederherstellung von Schlüsseln sowie die Nichtabstreitbarkeit gleichzeitig zu unterstützen. Um die Sicherung und Wiederherstellung der Schlüssel zu unterstützen, müssen die Entschlüsselungsschlüssel sicher in einem Backup gesichert werden. Um die Nichtabstreitbarkeit zu unterstützen, können die für die digitale Signatur verwendeten Schlüssel jedoch nicht gesichert werden und müssen sich jederzeit unter der alleinigen Kontrolle des Benutzers befinden.

Um diese Anforderungen zu erfüllen, muss eine PKI zwei Schlüsselpaare für jeden Benutzer unterstützen. Zu jedem Zeitpunkt muss ein Benutzer über ein aktuelles Schlüsselpaar für die Ver- und Entschlüsselung und ein zweites Schlüsselpaar für die digitale Signatur und die Signaturprüfung verfügen. Im Laufe der Zeit werden die Benutzer zahlreiche Schlüsselpaare haben, die entsprechend verwaltet werden müssen.

Was sind Schlüsselaktualisierung und Verwaltung von Schlüsselhistorien?

Kryptografische Schlüsselpaare sollten nicht für unbegrenzte Zeit verwendet werden. Sie müssen im Laufe der Zeit aktualisiert werden. Infolgedessen muss jedes Unternehmen zwei wichtige Punkte berücksichtigen:

- Aktualisierung der Schlüsselpaare von Benutzern: Der Prozess der Aktualisierung der Schlüsselpaare sollte für die Benutzer transparent sein. Diese Transparenz bedeutet, dass die Benutzer nicht verstehen müssen, welche Schlüsselaktualisierung stattfinden muss, und dass sie nie einen "Denial of Service"-Angriff erleben werden, weil ihre Schlüssel nicht mehr gültig sind. Um Transparenz zu gewährleisten und Denial-of-Service zu verhindern, müssen die Schlüsselpaare der Benutzer automatisch aktualisiert werden, bevor sie ablaufen.

- Gegebenenfalls Beibehaltung der Historie früherer Schlüsselpaare: Wenn Verschlüsselungsschlüsselpaare aktualisiert werden, muss die Historie früherer Entschlüsselungsschlüssel beibehalten werden. Diese "Schlüsselhistorie" ermöglicht es dem Benutzer, auf alle seine früheren Entschlüsselungsschlüssel zuzugreifen, um Daten zu entschlüsseln. (Wenn Daten mit dem Verschlüsselungsschlüssel eines Benutzers verschlüsselt werden, kann nur der entsprechende Entschlüsselungsschlüssel – der zugehörige Schlüssel – zum Entschlüsseln verwendet werden). Um Transparenz zu gewährleisten, muss die clientseitige Software automatisch die Historie der Entschlüsselungsschlüssel der Benutzer verwalten.

Auch die Schlüsselhistorie muss durch das Schlüsselsicherungs- und Wiederherstellungssystem sicher verwaltet werden. Dadurch können verschlüsselte Daten sicher wiederhergestellt werden, unabhängig davon, welcher öffentliche Schlüssel für die ursprüngliche Verschlüsselung der Daten verwendet wurde (und damit auch unabhängig davon, wann die Daten verschlüsselt wurden).

Wenn ein Signierschlüsselpaar aktualisiert wird, muss der vorherige Signierschlüssel sicher vernichtet werden. Dies verhindert, dass eine andere Person Zugriff auf den Signierschlüssel erhält, und ist akzeptabel, da keine Notwendigkeit besteht, frühere Signierschlüssel aufzubewahren.

Was sind Zertifikat-Repositories und Zertifikatverteilung?

Wie bereits erwähnt, fungiert die Zertifizierungsstelle als vertrauenswürdige Drittpartei, die Zertifikate für Benutzer ausstellt. Die Unternehmen müssen diese Zertifikate auch verteilen, damit sie von Anwendungen verwendet werden können. Zertifikat-Repositories speichern Zertifikate, damit Anwendungen sie im Namen von Benutzern abrufen können.

Der Begriff "Repository" bezieht sich auf einen Netzwerkdienst, der die Verteilung von Zertifikaten ermöglicht. In den letzten Jahren hat sich in der IT-Branche der Konsens durchgesetzt, dass die beste Technologie für Zertifikat-Repositories von Verzeichnissystemen bereitgestellt wird, die LDAP-konform (Lightweight Directory Access Protocol) sind. LDAP definiert das Standardprotokoll für den Zugriff auf Verzeichnissysteme.

Mehrere Faktoren treiben diese Konsensposition voran:

- Das Speichern von Zertifikaten in Verzeichnissen und das Abrufen von Zertifikaten durch Anwendungen im Auftrag von Benutzern bietet die für den Einsatz in den meisten Unternehmen erforderliche Transparenz.

- Viele Verzeichnistechnologien, die LDAP unterstützen, können so skaliert werden, dass sie:

- eine sehr große Anzahl von Einträgen unterstützen

- aufgrund ihrer Methoden zur Speicherung und zum Abruf von Informationen effizient auf Suchanfragen reagieren

- über das gesamte Netzwerk verteilt werden, um die Anforderungen selbst der am stärksten verteilten Unternehmen zu erfüllen

Darüber hinaus können die Verzeichnisse, die die Zertifikatverteilung unterstützen, weitere organisatorische Informationen speichern. Wie im nächsten Abschnitt beschrieben, kann die PKI das Verzeichnis auch zur Verteilung von Zertifikatwiderrufsinformationen verwenden.

Was ist ein Zertifikatwiderruf?

Zusätzlich zur Überprüfung der Signatur der CA auf einem Zertifikat (wie bereits unter "Welche Aufgabe haben Zertifikate und Certificate Authorities?" erläutert) muss die Anwendungssoftware auch sicher sein, dass das Zertifikat zum Zeitpunkt der Verwendung noch vertrauenswürdig ist. Zertifikate, die nicht mehr vertrauenswürdig sind, müssen von der Zertifizierungsstelle widerrufen werden. Es gibt zahlreiche Gründe, warum ein Zertifikat vor dem Ende seiner Gültigkeitsdauer widerrufen werden muss. Beispielsweise kann der private Schlüssel (entweder der Signierschlüssel oder der Entschlüsselungsschlüssel), der dem öffentlichen Schlüssel im Zertifikat entspricht, gestohlen werden. Alternativ kann die Sicherheitsrichtlinie eines Unternehmens vorschreiben, dass die Zertifikate von Mitarbeitern, die das Unternehmen verlassen, widerrufen werden müssen.

In solchen Fällen müssen die Benutzer im System darüber informiert werden, dass die weitere Verwendung des Zertifikats nicht mehr als sicher gilt. Der Widerrufsstatus eines Zertifikats muss vor jeder Verwendung überprüft werden. Folglich muss eine PKI ein skalierbares Zertifikatwiderrufssystem enthalten. Die Zertifizierungsstelle muss in der Lage sein, Informationen über den Status jedes Zertifikats im System sicher zu veröffentlichen. Die Anwendungssoftware muss dann im Auftrag der Benutzer die Widerrufsinformationen vor jeder Verwendung eines Zertifikats überprüfen.

Die Kombination aus Veröffentlichung und konsistenter Verwendung von Zertifikatswiderrufsinformationen stellt ein vollständiges Widerrufssystem dar. Die gängigste Methode zur Verteilung von Zertifikatswiderrufsinformationen besteht darin, dass die Zertifizierungsstelle sichere Zertifikatsperrlisten (CRLs) erstellt und diese CRLs in einem Verzeichnissystem veröffentlicht. CRLs geben die eindeutigen Seriennummern aller widerrufenen Zertifikate an.

Vor der Verwendung eines Zertifikats muss die clientseitige Anwendung die entsprechende CRL überprüfen, um festzustellen, ob das Zertifikat noch vertrauenswürdig ist. Clientseitige Anwendungen müssen konsistent und transparent im Auftrag der Benutzer auf widerrufene Zertifikate prüfen.

Was ist eine Cross-Zertifizierung?

Die Cross-Zertifizierung erweitert die Vertrauensbeziehungen zwischen den Domänen der Zertifizierungsstellen. Beispielsweise können zwei Handelspartner, die jeweils ihre eigene Zertifizierungsstelle haben, Zertifikate validieren, die von der Zertifizierungsstelle des anderen Partners ausgestellt wurden. Alternativ kann ein großes, verteiltes Unternehmen mehrere Zertifizierungsstellen in verschiedenen geografischen Regionen benötigen. Die Cross-Zertifizierung ermöglicht es verschiedenen Zertifizierungsstellen-Domänen, vertrauenswürdige elektronische Beziehungen aufzubauen und zu pflegen.

Der Begriff Cross-Zertifizierung bezieht sich auf zwei Vorgänge:

- Aufbau einer Vertrauensbeziehung zwischen zwei CAs (unregelmäßig ausgeführt). Bei der bilateralen Cross-Zertifizierung tauschen zwei Zertifizierungsstellen ihre Prüfschlüssel sicher aus. Dies sind die Schlüssel, mit denen die Signaturen der Zertifizierungsstellen auf den Zertifikaten überprüft werden. Um den Vorgang abzuschließen, signiert jede Zertifizierungsstelle den Prüfschlüssel der anderen Zertifizierungsstelle in einem Zertifikat, das als „Cross-Zertifikat“ bezeichnet wird.

- Überprüfung der Vertrauenswürdigkeit eines Benutzerzertifikats, das von einer überkreuz zertifizierten Zertifizierungsstelle signiert wurde (häufig ausgeführt). Dies ist Der Vorgang, der von der clientseitigen Software ausgeführt wird, wird oft als "eine Vertrauenskette durchlaufen" bezeichnet. Die "Kette" bezieht sich auf eine Liste von Cross-Zertifikatvalidierungen, die vom Zertifizierungsstellenschlüssel des überprüfenden Benutzers bis zum Zertifizierungsstellenschlüssel, der für die Validierung des Zertifikats des anderen Benutzers erforderlich ist, "durchlaufen" (oder zurückverfolgt) werden. Beim Durchlaufen einer Kette von Cross-Zertifikaten muss jedes Cross-Zertifikat überprüft werden, um sicherzustellen, dass es noch vertrauenswürdig ist. Benutzerzertifikate müssen widerrufbar sein; dies gilt auch für Cross-Zertifikate. Diese Anforderung wird bei Diskussionen über Cross-Zertifizierung häufig übersehen.

Was ist clientseitige Software?

Bei der Diskussion von Anforderungen an PKIs vernachlässigen Unternehmen oft die Anforderungen an die clientseitige Software. (Zum Beispiel befassen sich viele in Diskussionen über PKIs nur mit der Zertifizierungsstellenkomponente.) Letztendlich ist der Nutzen einer PKI jedoch an die Fähigkeit der Benutzer gekoppelt, Verschlüsselung und digitale Signaturen zu verwenden. Aus diesem Grund muss die PKI clientseitige Software beinhalten, die konsistent und transparent über alle Anwendungen auf dem Desktop (E-Mail, Web-Browsing, E-Formulare, Datei-/Ordnerverschlüsselung usw.) funktioniert.

Eine konsistente, einfach zu bedienende PKI-Implementierung innerhalb der clientseitigen Software senkt die PKI-Betriebskosten. Darüber hinaus muss die clientseitige Software technisch in der Lage sein, alle Elemente einer PKI zu unterstützen. Die folgende Liste fasst die Anforderungen zusammen, die clientseitige Software erfüllen muss, um sicherzustellen, dass die Benutzer in einem Unternehmen eine nutzbare, transparente (und damit akzeptable) PKI erhalten.

- Public-Key-Zertifikate Um das Vertrauen Dritter zu gewährleisten, müssen alle PKI-fähigen Anwendungen Zertifikate in einer konsistenten, vertrauenswürdigen Weise verwenden. Die clientseitige Software muss die Signatur der Zertifizierungsstelle auf den Zertifikaten validieren und sicherstellen, dass die Zertifikate innerhalb ihrer Gültigkeitsdauer liegen.

- Sicherung und Wiederherstellung von Schlüsseln Um sicherzustellen, dass Benutzer vor Datenverlust geschützt sind, muss die PKI ein System zur Sicherung und Wiederherstellung von Entschlüsselungsschlüsseln unterstützen. Im Hinblick auf die Verwaltungskosten ist es nicht akzeptabel, dass jede Anwendung ihre eigene Schlüsselsicherung und -wiederherstellung bereitstellt. Stattdessen sollten alle PKI-fähigen Client-Anwendungen mit einem einzigen Schlüsselsicherungs- und Wiederherstellungssystem interagieren. Die Interaktionen zwischen der clientseitigen Software und dem Schlüsselsicherungs- und Wiederherstellungssystem müssen sicher sein, und die Interaktionsmethode muss über alle PKI-fähigen Anwendungen hinweg konsistent sein.

- Unterstützung für Nichtabstreitbarkeit Für eine grundlegende Unterstützung von Nichtabstreitbarkeit muss die clientseitige Software die für die digitale Signatur verwendeten Schlüsselpaare erzeugen. Darüber hinaus muss die clientseitige Software sicherstellen, dass die Signierschlüssel niemals gesichert werden und jederzeit unter der Kontrolle der Benutzer bleiben. Diese Art der Unterstützung muss über alle PKI-fähigen Anwendungen hinweg konsistent sein.

- Automatische Aktualisierung von Schlüsselpaaren Zugunsten der Transparenz müssen clientseitige Anwendungen die Aktualisierung der Schlüsselpaare der Benutzer automatisch initiieren. Dies muss in Übereinstimmung mit den Sicherheitsrichtlinien des Unternehmens erfolgen. Dass Benutzer wissen müssen, dass ihre Schlüsselpaare aktualisiert werden müssen, ist nicht akzeptabel. Damit diese Anforderung über alle PKI-fähigen Anwendungen hinweg erfüllt werden, muss die clientseitige Software Schlüsselpaare transparent und konsistent aktualisieren.

- Verwaltung von Schlüsselhistorien Damit Benutzer einfach auf alle für sie verschlüsselten Daten zugreifen können (unabhängig davon, wann sie verschlüsselt wurden), müssen PKI-fähige Anwendungen Zugriff auf die Schlüsselhistorien der Benutzer haben. Außerdem muss die clientseitige Software in der Lage sein, die Schlüsselhistorie der Benutzer sicher wiederherzustellen.

- Skalierbares Zertifikat-Repository Um die Kosten für die Verteilung von Zertifikaten zu minimieren, müssen alle PKI-fähigen Anwendungen ein gemeinsames, skalierbares Zertifikat-Repository verwenden.

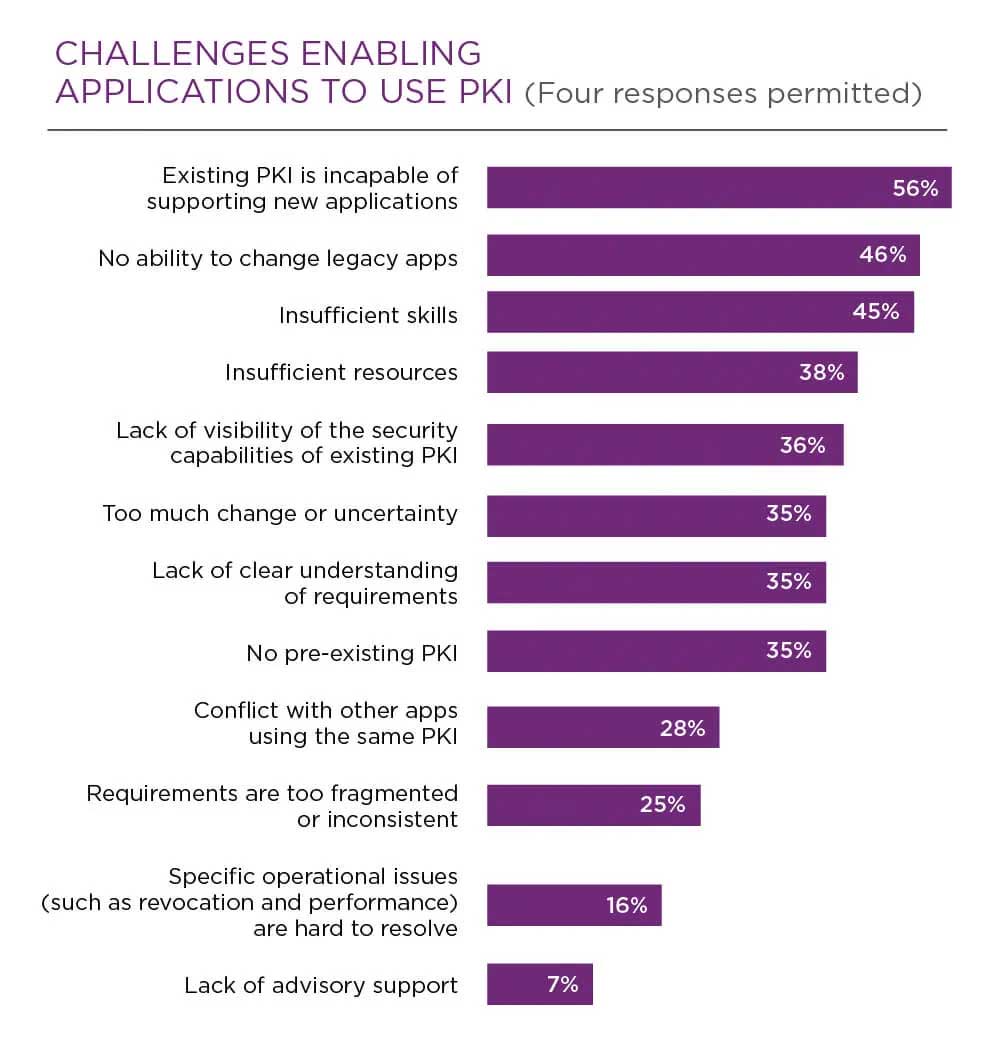

Was sind häufige Fehler/Herausforderungen beim PKI-Management?

Unterstützung neuer Anwendungen

Häufig stellt sich die Nutzung von PKI für Anwendungen als schwierig heraus. Laut dem Bericht über PKI- und IoT-Trends 2019 des Ponemon Institute sind die beiden größten Herausforderungen, mit denen Unternehmen weiterhin konfrontiert sein werden, wenn es darum geht, Anwendungen zur Nutzung von PKI zu befähigen, die Unfähigkeit einer bestehenden PKI, neue Anwendungen zu unterstützen, und die Unfähigkeit, Legacy-Anwendungen zu ändern.

(Siehe Details in der Tabelle unten.)

Mangel an klaren Eigentumsverhältnissen

Dieselbe Umfrage ergab auch, dass die größte Herausforderung bei der PKI-Einführung nach wie vor der Mangel an klaren Zuständigkeiten für die PKI-Funktion ist. Doch im heutigen PKI-Umfeld ist ein angemessenes Management erforderlich, insbesondere wenn man Folgendes bedenkt:

- Die Infrastruktur ist verteilt, wobei viele Zertifikate für viele Menschen, Orte und Dinge ausgestellt werden.

- Wir müssen heute mehr "Dinge" denn je sichern und uns mit Zertifikaten von kürzerer Lebensdauer auseinandersetzen.

- Zertifikate schützen geschäftskritische Anwendungen, und Ausfälle können kostspielig und schwer zu diagnostizieren sein.

Für eine gute Sichtbarkeit der Zertifikate in Ihrer Infrastruktur ist es hilfreich, nicht nur die PKI-Verwaltung innerhalb einer bestimmten Abteilung zu zentralisieren, sondern auch ein Software-Tool zu verwenden, das die Zertifikatüberwachung und das Reporting an einem zentralen Ort ermöglicht.

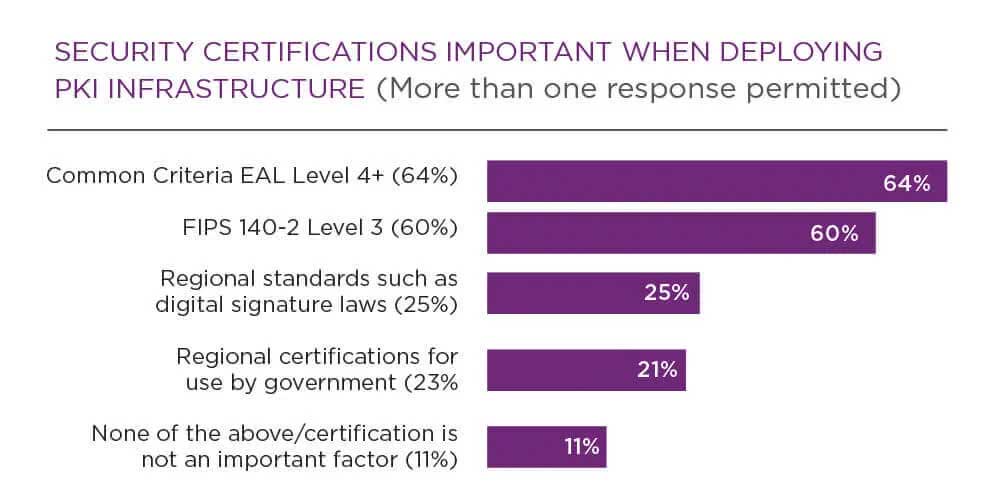

Welche Sicherheitszertifizierungen und Standards sind für PKI wichtig?

Es gibt verschiedene Standards und Vorschriften, insbesondere auf regionaler und/oder staatlicher Ebene, aber die beiden wichtigsten Sicherheitszertifizierungen beim Einsatz von PKI sind:

Entrust: Die Quelle für PKI

Eine umfassende PKI-Lösung muss die folgenden Punkte implementieren:

- Public-Key-Zertifikate

- Zertifikat-Repository

- Widerruf des Zertifikats

- Sicherung und Wiederherstellung von Schlüsseln

- Unterstützung für Nichtabstreitbarkeit von digitalen Signaturen

- Automatische Aktualisierung von Schlüsselpaaren und Zertifikaten

- Verwaltung von Schlüsselhistorien

- Unterstützung für Cross-Zertifizierung

- Clientseitige Software, die mit allen oben genannten Komponenten auf sichere, konsistente und vertrauenswürdige Weise interagiert

Nur eine umfassende PKI kann das Ziel erreichen, eine vertrauenswürdige Netzwerkumgebung zu etablieren und aufrechtzuerhalten und gleichzeitig ein automatisches und transparentes System bereitzustellen, das nutzbar ist.

Geringere Kosten, optimierte Geschäftsprozesse und ein verbesserter Kundenservice sorgen für eine messbare Rendite bei einer Investition in PKI. Unternehmen haben bereits Kosteneinsparungen von 1 bis 5,4 Mio. USD pro Jahr realisiert. Durch die Fokussierung auf bestimmte Geschäftsanwendungen kann Ihre PKI die von Ihnen angestrebten Renditen liefern. Ihr bestehendes Netzwerk kann genutzt werden, um sichere E-Mails, Desktop-Sicherheit, webbasierte Sicherheit, E-Commerce, Zugangskontrolle oder virtuelle private Netzwerke bereitzustellen.