Was ist eine Multi-Faktor-Authentifizierung (MFA)?

Multi-Faktor-Authentifizierung (MFA) ist eine Authentifizierungsmethode, bei der ein Benutzer mindestens zwei Faktoren zur Verifizierung angeben muss, um Zugang zu einer Website, Anwendung oder Ressource zu erhalten.

Welche Bedeutung hat MFA?

Die MFA erhöht die Sicherheit einer Organisation, indem zusätzliche Faktoren zum Überprüfen eines Benutzers erforderlich sind. Da sich Benutzernamen und Passwörter als anfällig für Angriffe erwiesen haben, können Unternehmen, die ihre Sicherheit verbessern möchten, auf MFA zurückgreifen, um ein höheres Maß an Vertrauen zu gewährleisten und verifizierten Benutzern den Zugriff auf Websites, Anwendungen und Ressourcen zu ermöglichen.

Wie funktioniert MFA?

Bei der MFA muss ein Benutzer mindestens einen zusätzlichen Verifizierungsfaktor angeben, um Zugriff zu erhalten. Das Erzwingen eines Faktors über den Benutzernamen und das Passwort hinaus gewährleistet ein höheres Maß an Sicherheit, indem zusätzliche Informationen abgefragt werden, die vom authentischen Benutzer problemlos bereitgestellt werden können, für Cyberkriminelle aber nur sehr schwer zu beschaffen sind.

Im Allgemeinen läuft der Prozess folgendermaßen ab:

- Ein Benutzer gibt einen Benutzernamen und ein Passwort ein, um auf ein Konto zuzugreifen.

- Es wird ein zweiter Verifizierungsfaktor verlangt, z. B. ein Fingerabdruck, eine PIN oder ein One-Time Password (OTP).

- Der Benutzer gibt den angeforderten Faktor an, der auf den Informationen beruht, die er zuvor beim Einrichten seines Kontos angegeben hat.

Ist die zweistufige Authentifizierung (2FA) eine Form der MFA?

Ja, das ist sie. 2FA ist eine Form der MFA, bei der ein Benutzer genau zwei Faktoren zur Verifizierung angeben muss.

Was sind die vier Arten von Faktoren?

Es gibt vier Arten von Faktoren, die zur Verifizierung eines Benutzers angegeben werden können:

- Wissen: etwas, das der Benutzer weiß.

- Besitz: etwas, das der Benutzer hat.

- Biometrische Identifizierung: etwas, das der Benutzer ist.

- Standort: irgendwo, wo der Benutzer ist.

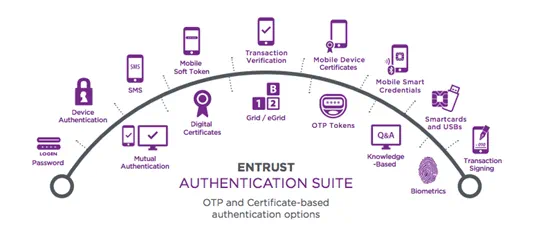

Was sind die gängigsten Authentifikatoren/Authentifizierungstoken?

Transparente Authentifizierung

Transparente Authentifikatoren, die Benutzer validieren, ohne dass ein tägliches Eingreifen erforderlich ist.

- Digitale Zertifikate

- IP-Geolokation

- Geräteauthentifizierung

Authentifizierung mit physischem Formfaktor

Greifbare Geräte, die Benutzer bei sich tragen und zur Authentifizierung verwenden.

- Token für einmalige Zugangscodes

- Anzeigekarte

- Rasterauthentifizierung

- Liste mit einmaligen Zugangscodes

- Biometrische Identifizierung

Authentifikatoren ohne physischen Formfaktor

Methoden zur Überprüfung von Benutzeridentitäten, ohne dass diese Benutzer ein zusätzliches physisches Gerät mit sich führen müssen.

- Wissensbasierte Authentifizierung

- Out-of-Band-Authentifizierung

- Mobile intelligente Anmeldeinformationen

- SMS-Soft-Token

Was ist adaptive Authentifizierung (risikobasierte Authentifizierung)?

Bei der adaptiven Authentifizierung, die auch als risikobasierte Authentifizierung bezeichnet wird, wird das Risiko des Benutzerprofils im Hinblick auf den beantragten Zugriff analysiert. Je höher das Risiko eines Benutzerprofils ist, desto stärker sind die Herausforderungen. Bei der adaptiven Authentifizierung können Sie den Benutzer zur Eingabe zusätzlicher Faktoren oder Berechtigungsnachweise auffordern, wenn die Risikostufe entsprechend hoch ist.

Unternehmen können ihre eigenen Risikostufen festlegen, aber im Allgemeinen basiert die Risikostufe eines Benutzerprofils auf Richtlinien in Zusammenhang mit dem Ort, von dem aus sich Benutzer anmelden, der Zeit, zu der sie sich anmelden, dem Gerät, das sie zum Anmelden verwenden, und ob sie sich über ein öffentliches oder privates Netzwerk verbinden.

Welche Entrust-Lösungen unterstützen MFA?

Entrust unterstützt eine breite Palette von Identity and Access Management (IAM)-Lösungen, einschließlich MFA.