Что такое многофакторная аутентификация (MFA)?

Многофакторная аутентификация (MFA) — это метод аутентификации, требующий от пользователя предоставить по меньшей мере два фактора проверки для получения доступа к веб-сайту, приложению или ресурсу.

Насколько важна многофакторная аутентификация?

Многофакторная аутентификация повышает безопасность организации, требуя дополнительных факторов для проверки пользователя. Поскольку имена пользователей и пароли оказались уязвимыми в случае атак, организации, желающие повысить свою безопасность, могут обратиться к многофакторной аутентификации, чтобы обеспечить более высокую степень доверия и потенциал, позволяющий проверенным пользователям получить доступ к веб-сайтам, приложениям и ресурсам.

Как работает многофакторная аутентификация?

Многофакторная аутентификация требует, чтобы пользователь обеспечил хотя бы одним дополнительным фактором проверки для предоставления доступа. Принудительное применение дополнительного фактора, помимо имени пользователя и пароля, обеспечивает более высокий уровень безопасности, запрашивая дополнительную информацию, которую подлинные пользователи могут легко предоставить, а киберпреступникам очень трудно получить в свое распоряжение.

Как правило, процесс заключается в следующем.

- Пользователь вводит имя пользователя и пароль для доступа к учетной записи.

- Запрашивается второй фактор проверки, например отпечаток пальца, PIN-код или одноразовый пароль (OTP).

- Пользователь обеспечивает запрошенным фактором, который основан на информации, ранее предоставленной им при настройке своей учетной записи.

Является ли двухфакторная аутентификация (2FA) одной из форм многофакторной аутентификации?

Да, так и есть. Двухфакторная аутентификация является одной из форм многофакторной аутентификации, требующей, чтобы пользователь предоставил в точности два фактора проверки.

Каковы четыре типа факторов?

Существуют четыре типа факторов, которые могут быть предоставлены для проверки пользователя.

- Знания: то, что пользователь знает.

- Владение: то, что у пользователя есть.

- Биометрические данные: то, что пользователя идентифицирует.

- Местоположение: место, где пользователь находится.

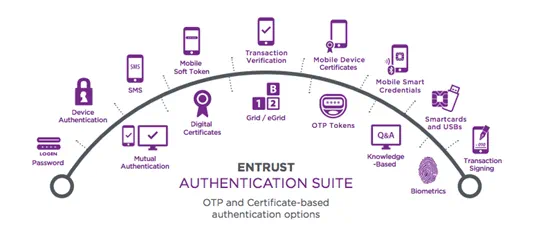

Каковы наиболее распространенные аутентификаторы, или токены аутентификации?

Прозрачный метод аутентификации

Прозрачные аутентификаторы, проверяющие пользователей без их повседневного участия.

- Цифровые сертификаты

- IP-геолокация

- Аутентификация устройств

Аутентификация физическим форм-фактором

Материальные устройства, которые пользователи носят с собой и используют при аутентификации.

- Токены с одноразовым паролем (OTP)

- Карта с дисплеем

- Матричная аутентификация

- Список одноразовых секретных кодов

- Биометрические данные

Аутентификация нефизическим форм-фактором

Способы проверки личности пользователя без необходимости носить с собой дополнительное физическое устройство.

- Аутентификация на основе знания

- Аутентификация по внешнему каналу

- Интеллектуальные учетные данные для мобильной аутентификации

- Программные SMS-токены

Что такое адаптивная аутентификация (аутентификация на основе рисков)?

Адаптивная аутентификация, также известная как аутентификация на основе рисков, предполагает анализ рисков, сопряженных с профилем пользователя, по отношению к запрашиваемому доступу. Чем выше риск, сопряженный с профилем пользователя, тем сложнее будут этапы проверок. С помощью адаптивной аутентификации можно запросить у пользователя дополнительные факторы или учетные данные, когда степень риска является подходящей.

Организации могут определять свои собственные степени рисков, но, как правило, риск, сопряженный с профилем пользователя, основан на политиках в отношении того, где пользователи входят в систему, когда они совершают вход, какое устройство используют для входа в систему и подключаются ли они через общедоступную или частную сеть.

Какие решения компании Entrust поддерживают многофакторную аутентификацию?

Компания Entrust поддерживает широкий спектр решений для управления доступом и идентификационными данными (IAM), включая многофакторную аутентификацию.