Что такое облачный модуль HSM?

Облачные аппаратные модули безопасности (HSM) обеспечивают ту же функциональность, что и локальные модули HSM, и преимущества развертывания облачной службы без необходимости размещения и обслуживания локальных устройств.

Облачные HSM позволяют организациям:

- Согласование требований криптобезопасности со стратегией организационного облака.

- Поддержать стремление отделов финансов и закупок перейти от модели капитальных расходов к модели операционных расходов.

- Упрощение составления бюджета для обеспечения критически важной безопасности.

- Позволить высококвалифицированному персоналу службы безопасности сосредоточиться на других задачах.

- Соблюдать требования в отношении высокой надежности систем безопасности и нормативно-правовые предписания в рамках стандартов FIPS 140-2 и «Общие критерии» EAL4+.

Что такое модуль HSM?

Аппаратные модули безопасности (Hardware Security Modules — HSM) — это надежные, устойчивые к взлому аппаратные устройства, которые защищают криптографические процессы путем генерации и защиты ключей, а также управления ключами, используемыми для шифрования и расшифровки данных и создания цифровых подписей и сертификатов.

Чтобы узнать подробнее, щелкните здесь.

Кто предлагает облачные модули HSM?

Основные общедоступные поставщики облачных услуг (CSP) предлагают облачные HSM в качестве дополнительной услуги в рамках своих решений. Эти решения обеспечивают удобство, устойчивость и гибкость, которых можно ожидать от CSP, но услуги часто привязаны к конкретному поставщику общедоступных услуг и не всегда отличаются портативностью для организаций, использующих несколько облаков.

Как и большинство облачных сервисов, инфраструктура абстрагирована от пользователя, поэтому возможен компромисс между владением и остаточным риском, связанным с криптографическими ключами, и потерей некоторого контроля, который обеспечивают локальные модули HSM.

Поставщики локальных HSM, такие как Entrust, предлагают облачные HSM. Эти организации предлагают преимущества облачного сервиса, согласованно работающего с CSP, но с большим контролем над криптографическими ключами.

Облачный модуль HSM от Entrust — это nShield as a Service. В нем используются выделенные модули nShield HSM, сертифицированные по стандартам FIPS 140-2, уровень 3. Этот сервис предоставляет те же функции и возможности, что и локальные модули nShield HSM, в сочетании с преимуществами развертывания облачного сервиса. Это позволяет клиентам выполнять свои первоочередные задачи в облаке и оставлять обслуживание этих устройств на усмотрение экспертов в Entrust.

Кто управляет облачными модулями nShield HSM?

Решение nShield as a Service доступно в варианте с самоуправлением либо в виде полностью управляемой службы.

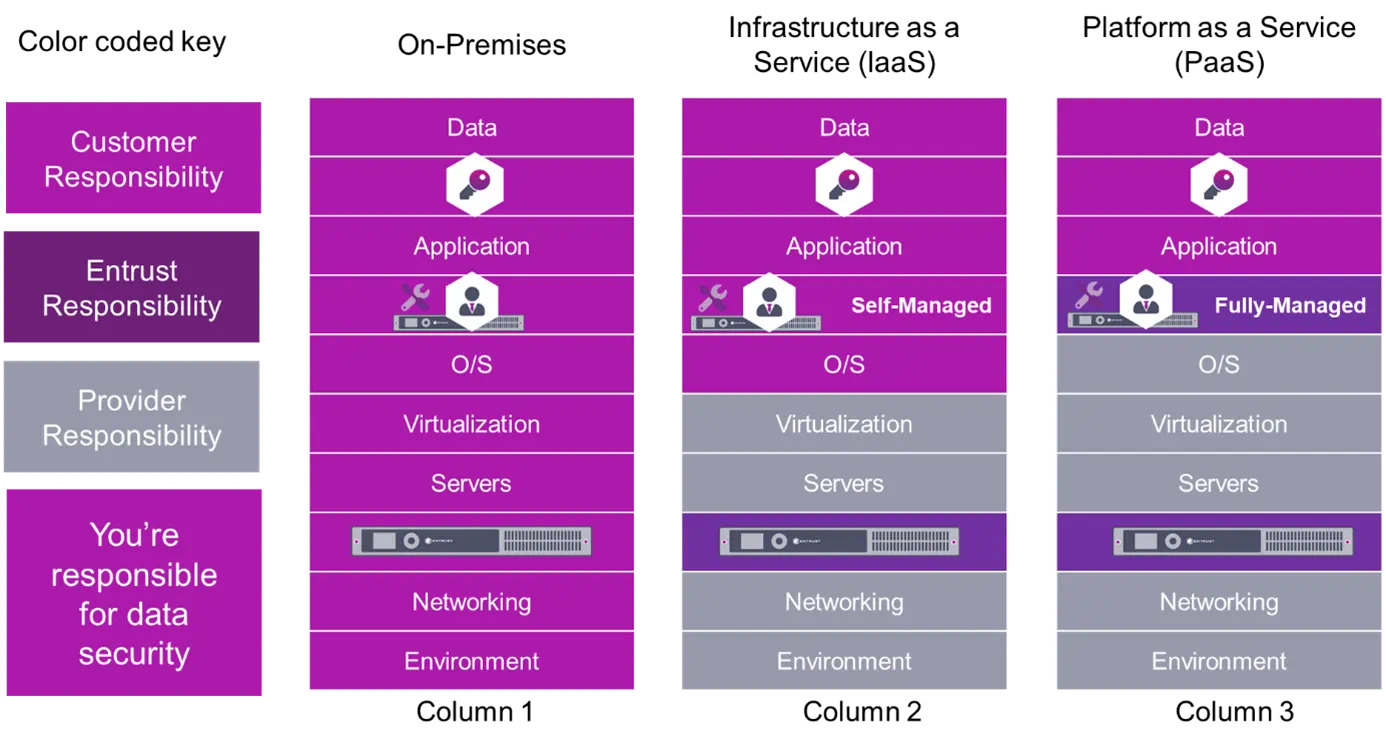

Самостоятельно управляемая служба означает, что организация сохраняет за собой полное управление модулем HSM, хотя и удаленно. Полностью управляемая служба подходит клиентам, которые не только хотят использовать криптографические услуги модуля HSM, но и делегировать управление и обслуживание сотруднику службы безопасности, которым является доверенный персонал Entrust. На рисунке 1 ниже представлена модифицированная версия популярной модели разделения ответственности, используемой для иллюстрации системы облачной безопасности, определяющей обязанности поставщика облачных услуг и клиента, чтобы подчеркнуть подотчетность.

Столбец 1 представляет собой локальное развертывание. HSM, уровень управления HSM и ключи выделены значками. В этом сценарии все атрибуты локального развертывания являются ответственностью заказчика.

Столбец 2 в модели представляет развертывание инфраструктуры как услуги (IaaS), где наилучшим образом подходит nShield as a Service, основанная на саморегулируемом развертывании. Модуль HSM в этом сценарии является ответственностью Entrust. Ответственность за управление HSM и ключами несет заказчик.

Столбец 3 представляет развертывание платформы as a Service (PaaS), где система nShield as a Service, основанная на полностью управляемом развертывании, лучше всего подходит для модели. В этом сценарии HSM и управление устройством HSM являются ответственностью Entrust. Ответственность за ключи несет заказчик.

Рисунок 1. Модифицированная версия модели разделения ответственности в облаке, иллюстрирующая локальное развертывание HSM и развертывание nShield as a Service (самоуправляющееся и полностью управляемое)

Являются ли облачные HSM такими же безопасными, как и локальные HSM?

Поставщик облачных услуг несет ответственность за облако, а клиент несет ответственность в облаке.

Облако предлагает организациям множество преимуществ с точки зрения гибкости, масштабируемости и удобства. При переносе приложений и рабочих нагрузок в облако изменился пакет безопасности. Поставщики облачных услуг совершенно справедливо утверждают, что безопасность в облаке не обязательно ниже локальной, она просто отличается. По сути, изменилась модель угроз, изменились остаточные риски. При использовании локального решения, возможно, проще идентифицировать риски: это, как правило, центр обработки данных со стойками физических устройств, параметры безопасности по периметру, физические атаки, недовольные сотрудники, кражи, сбои в работе инженерных сетей и т. д., а также множество параметров безопасности сети, брандмауэр, вредоносное ПО, DDOS и т. д.

В случае с привлечением поставщиков облачных услуг они несут ответственность за безопасность своих серверных ферм, сетевой инфраструктуры и др. Тем не менее в настоящее время существуют различные угрозы, и, учитывая, что устройства абстрагированы от клиента, именно средства управления и процедуры, используемые клиентом, отчасти обеспечивают безопасность его рабочей нагрузки в облаке. Реальность такова, что на сегодняшний день большинство успешных атак в общедоступном облаке связаны с неправильной конфигурацией, ошибками и некомпетентным управлением со стороны клиента. Так что винить следует пользователей сервисов, а не поставщиков облачных услуг. Описанную выше модель разделения ответственности в облаке полезно привести в качестве справки, с тем чтобы побудить клиентов, мигрирующих в облако, признать ответственность и обязанности при использовании облачных сервисов.

Что такое мультиоблачная стратегия?

Мультиоблачная стратегия — это стратегия, основанная на решении организации использовать облачные услуги нескольких поставщиков (CSP). Эта стратегия может быть разработана с участием различных CSP, предлагающих различные услуги, но также имеет дополнительную ценность разделения рабочей нагрузки и риска и устойчивости между несколькими организациями.

Поставщики облачных услуг предоставляют инструменты, необходимые для создания криптографических ключей, которые используются с приложением и данными. Однако, как и следовало ожидать, у разных CSP эти инструменты отличаются. Эту проблему можно решить с помощью nShield as a Service. При использовании nShield as a Service для инициализации криптографических ключей нужно быть знакомым только с набором инструментов nShield и применять те же процедуры CSP.

Что такое стратегия гибридного облака?

Гибридная стратегия — это когда организация решает сохранить локальное присутствие и, кроме того, использовать облако для обеспечения дополнительного потенциала, устойчивости и масштабируемости. В некоторых случаях организации могут по собственному решению либо согласно какому-либо предписанию оставить у себя рабочую нагрузку, требующую осторожного обращения и представляющую высокую ценность (так называемая локализация данных), и использовать облако для рабочей нагрузки, не требующей настолько осторожного обращения. nShield as a Service работает беспрепятственно с локальными модулями nShield HSM, поддерживая стратегии гибридного облака.

В чем разница между облачным HSM и BYOK?

Bring Your Own Key (BYOK) (Создание собственных ключей) — это инновационная концепция, которая первоначально была разработана Entrust и Microsoft, чтобы позволить пользователям общедоступного облака сохранять контроль над криптографическими ключами, используемыми в облаке, чтобы обеспечить безопасность своих данных. В связи со стремительным внедрением общедоступных облачных сервисов BYOK теперь поддерживается во всех основных облачных сервисах. BYOK позволяет пользователям общедоступных облаков локально генерировать собственный высококачественный мастер-ключ и безопасно передавать его поставщику облачных услуг (CSP) для защиты своих данных при развертывании нескольких облаков.

Облачный модуль HSM не требует наличия локального HSM. Криптографические услуги предоставляются в облаке, в то время как владелец сохраняет полный контроль над этими услугами. Наличие криптосервисов, введенных в эксплуатацию в облаке, обеспечивает максимальную свободу и гибкость.

Каковы типичные варианты использования HSM?

Модули HSM, включая Entrust nShield as a Service, могут использоваться для предоставления криптографических услуг для широкого спектра приложений, в том числе PKI и управления ключами, управления привилегированным доступом, контейнеризации, шифрования базы данных и подписи кода до имени. Компания Entrust имеет существенную проверенную экосистему, состоящую из более чем 100 поставщиков решений для обеспечения безопасности. См. рисунок ниже.

Партнерская экосистема предлагает перечисленные далее преимущества.

- Обеспечивает ценность и повышенную безопасность для конечных клиентов за счет повышения надежности партнерских решений с помощью сертифицированной аппаратной криптографии.

- Зрелые, проверенные процессы, подкрепленные технологическим опытом и глобальным охватом, обеспечивают максимально эффективную поддержку клиентов.