Технология единого входа (SSO)

На протяжении долгих лет для входа в учетную запись пользователя требовалось два вида учетных данных: имя пользователя и пароль. Однако сейчас, учитывая десятки приложений, ресурсов и служб, обеспечить безопасный доступ не так просто.

В чем заключается хорошая новость? Вместо того чтобы запоминать несколько паролей или управлять ими, клиенты и сотрудники могут получать доступ к необходимым системам, используя только один набор учетных данных пользователя. В общем, в этом и заключается суть единого входа (SSO).

Читайте дальше, чтобы узнать всю необходимую информацию об аутентификации с помощью единого входа, в том числе о том, почему она важна, как она работает и как защитить систему единого входа.

Что такое единый вход?

Единый вход — это функция федеративного управления идентификационными данными, которая позволяет пользователям осуществлять доступ к нескольким приложениям с помощью всего лишь одного набора учетных данных. Например, когда сотрудник вводит свои идентификационные учетные данные для входа в систему своей рабочей станции, аутентификация с помощью единого входа также обеспечивает доступ к его приложениям, программному обеспечению, системам и облачным ресурсам.

Приведем другой аналогичный пример: пользователь входит в службу Google, такую как Gmail. Единый вход автоматически аутентифицирует пользователя, позволяя его учетной записи осуществлять доступ к другим приложениям Google, таким как YouTube или Google Таблицы. Кроме того, если пользователь выходит из любого из этих приложений, он автоматически выходит из остальных.

Почему единый вход важен?

По своей сути решение для единого входа — это служба аутентификации, которая представляет собой важную составляющую управления доступом и идентификационными данными (IAM). В свою очередь, это также особенно ценная основа для модели безопасности Zero Trust — концепции, которая выступает против неявного доверия и требует непрерывной аутентификации пользователей.

Почему это важно? Если система не знает, кто такой пользователь или объект, то она не может разрешить им выполнять действия или ограничить эти действия, что создает серьезную угрозу безопасности данных. Проблема еще больше усугубляется быстрым увеличением количества облачных приложений и служб, каждому из которых требуется собственный набор учетных данных пользователя.

Согласно последним оценкам, среднестатистическое предприятие использует 210 различных облачных служб и служб для совместной работы, а среднестатистический сотрудник использует 36 облачных служб на работе. Это большое количество паролей, которыми необходимо управлять, и, к сожалению, многие организации имеют слишком фрагментированную ИТ-инфраструктуру, чтобы управлять ими должным образом.

К счастью, в такой ситуации может помочь внедрение единого входа. Сокращение большого количества паролей до одного набора учетных данных не только повышает удобство пользователей, но и способствует улучшению гигиены кибербезопасности для всех лиц.

Каковы преимущества единого входа?

Внедрение единого входа может обеспечить пользователям, предприятиям и клиентам несколько преимуществ. Вот несколько примеров.

Повышение удобства для пользователей и производительности, а также экономия средств

Сокращение большого количества паролей до одного унифицированного набора учетных данных пользователя может упростить процесс входа, позволяя сотрудникам использовать ресурсы максимально быстро. Это особенно важно в гибридной рабочей среде, в которой наиболее важные приложения все чаще размещаются локально или в облаке.

В конечном итоге этот ускоренный рабочий процесс способствует повышению производительности труда сотрудников. Более того, даже такое небольшое средство экономии времени, как единый вход, может способствовать достижению значительных финансовых результатов. Согласно исследованиям, экономия в три минуты на каждого сотрудника в компании, где работает 5000 человек, в конечном счете помогает компании экономить около 1,5 млн долл. США в год.

Кроме того, решение для единого входа может свести к минимуму непродуктивные задачи, такие как запросы в службу ИТ-поддержки на сброс пароля.

Повышенная безопасность за счет более строгой гигиены паролей

По меньшей мере 45 % нарушений происходят из-за скомпрометированных учетных данных — и в большинстве случаев из-за слабой защиты паролей. Когда людям приходится запоминать несколько сочетаний имени пользователя и пароля, они в конечном итоге начинают использовать одни и те же сочетания для разных учетных записей.

Такое явление называется «усталость от паролей». Это большая угроза безопасности, поскольку в случае компрометации одной учетной записи все остальные службы также могут быть скомпрометированы. Другими словами, злоумышленники могут использовать тот же пароль для взлома других приложений жертвы.

Внедрение единого входа способствует снижению усталости от паролей, сокращая все входы до одного. Теоретически единый вход облегчает создание, запоминание и использование надежных паролей, хотя злоумышленник и может получить доступ к другим службам, если ему удастся скомпрометировать одну учетную запись.

Однако на самом деле это не всегда так. Вот почему лучше всего поддерживать решение для единого входа с помощью дополнительных мер безопасности, но об этом позже.

Более простой контроль за соблюдением политик и управление идентификационными данными

Единый вход обеспечивает единую точку ввода паролей, благодаря чему ИТ-командам становится легче контролировать соблюдение политик и правил безопасности. Например, периодическими сбросами паролей намного проще управлять при использовании единого входа, так как у каждого пользователя есть только один элемент учетных данных, который необходимо изменять.

Что еще более важно, при правильном внедрении система федеративного управления идентификационными данными хранит учетные данные во внутренней контролируемой среде. В противоположность этому организации хранят традиционные сочетания имени пользователя и пароля во внешней среде, например в стороннем приложении, практически не имея представления о том, как ими управляют. Из-за этого сложнее контролировать, чтобы управление учетными данными осуществлялось в соответствии с передовыми методами безопасности данных.

Как работает единый вход?

Единый вход часто называют функцией «федерации удостоверений». Проще говоря, федерация удостоверений — это система доверия между двумя сторонами для аутентификации пользователей и обмена информацией, требуемой для авторизации их доступа к определенным ресурсам. Чаще всего она связана с использованием Open Authorization (открытая авторизация, OAuth) — системы, которая дает приложениям возможность предоставлять безопасный доступ, не раскрывая им фактическую информацию для входа.

Как правило, рабочий процесс аутентификации с помощью единого входа быстрый и простой:

- Сначала пользователь запрашивает доступ к ресурсу в системе единого входа, инициируя процесс входа.

- Поставщик услуг ресурса, например размещенный веб-сайт, перенаправляет пользователя на страницу поставщика удостоверений, например Entrust.

- Поставщик удостоверений подтверждает личность пользователя, проверяя его учетные данные с помощью одного из нескольких протоколов единого входа.

- В случае успешного подтверждения личности пользователя поставщик удостоверений создает токен единого входа (также называется токеном аутентификации). Если вкратце, это цифровой актив, который представляет собой аутентифицированный сеанс пользователя.

- Поставщик удостоверений отправляет токен единого входа обратно поставщику услуг, который затем проверяет его достоверность. При необходимости приложение, система или поставщик услуг могут дополнительно проверить личность пользователя, отправив еще один запрос на аутентификацию.

- После проверки поставщик услуг предоставляет пользователю доступ к своему ресурсу или приложению.

Теперь пользователь может использовать все остальные приложения, настроенные в системе единого входа. Если у пользователя есть активный сеанс, решение для единого входа использует для предоставления доступа тот же токен аутентификации.

Существуют ли разные типы единого входа?

Да, существуют различные протоколы и стандарты единого входа. Каждая конфигурация единого входа работает немного по-своему, но все они следуют одному и тому же общему процессу. Некоторые из наиболее распространенных перечислены ниже.

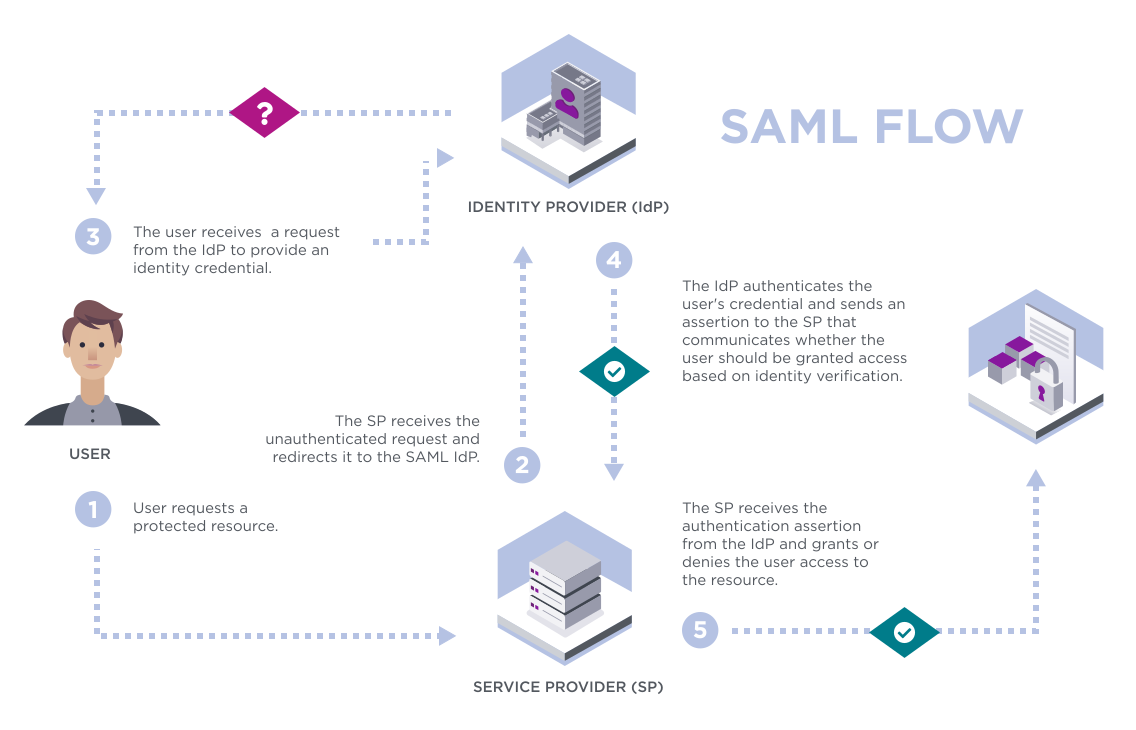

- Язык разметки безопасного доступа (SAML). Конфигурация единого входа SAML — это открытый стандарт для кодирования текста на машинном языке и передачи идентификационной информации. Это широко применяемый протокол аутентификации, в то время как другие предназначены для конкретных случаев использования безопасного доступа. Кроме того, язык разметки декларации безопасности — это основной стандарт, используемый для записи токенов единого входа.

- Open Authorization (открытая авторизация, OAuth). OAuth — это протокол открытого стандарта, который шифрует идентификационную информацию и передает ее между приложениями, тем самым позволяя пользователям осуществлять доступ к данным из других приложений без проверки их личности вручную.

- OpenID Connect (OIDC). OIDC — это расширение OAuth, которое позволяет нескольким приложениям использовать один сеанс входа. Например, многие службы позволяют выполнить вход с помощью учетной записи Facebook или Google вместо учетных данных пользователя.

Безопасен ли единый вход?

Единый вход может обеспечить отличное удобство для пользователей, но не является идеальным решением сам по себе. Хакеры могут воспользоваться удобством единого входа, если политик контроля доступа и паролей недостаточно.

Если ваша аутентификация с помощью единого входа состоит из одного пароля без многофакторной аутентификации для нескольких приложений, значит, вы повысили производительность пользователей, но увеличили риски. Например, если злоумышленник скомпрометирует учетную запись единого входа, он сможет получить неограниченный доступ к другим приложениям в той же конфигурации.

Для того чтобы снизить риски, организациям лучше всего дополнить единый вход вспомогательными уровнями безопасности, перечисленными ниже.

- Адаптивная аутентификация на основе рисков, которая создает более сложный запрос, если контекстные данные указывают на потенциальную угрозу. Если пользователь пытается войти с неизвестного или неуправляемого устройства, схема аутентификации может попросить его предоставить дополнительную информацию, такую как одноразовый пароль.

- Беспарольная аутентификация на основе учетных данных, которая заменяет традиционные пароли биометрическими данными или токенами для быстрого и беспрепятственного доступа. И что самое главное? Нет пароля — значит, нечего красть, и, соответственно, невозможно прорвать защиту.

Как внедрить аутентификацию с помощью единого входа?

Единый вход может существенно повысить производительность, но несет в себе риски. Итак, чтобы сделать внедрение единого входа максимально безопасным, придерживайтесь следующих рекомендаций:

- Составьте схему своих приложений. Определите, какое программное обеспечение, какие системы, приложения и службы необходимо включить в конфигурацию единого входа.

- Выберите поставщика удостоверений. Найдите гибкое решение для единого входа, которое не зависит от платформы и совместимо со всеми браузерами. Более того, необходимо убедиться, что поставщик удостоверений также предоставляет несколько возможностей безопасности, чтобы гарантировать надежную защиту вашего развертывания.

- Проверяйте привилегии пользователей. Руководствуясь концепцией Zero Trust, принимайте решения по контролю доступа, применяя принцип «доступа с наименьшими привилегиями». Идея заключается в том, что каждый пользователь получает только минимальные разрешения, необходимые для выполнения его должностных обязанностей. Таким образом, если пользователь потеряет контроль над своей учетной записью, хакер не сможет использовать определенные приложения.

Чем отличается единый вход от Entrust?

Наша платформа управления доступом и идентификационными данными Entrust Identity поддерживает единый вход, так что ваши пользователи могут осуществлять доступ ко всем приложениям с помощью единых надежных учетных данных, вместо того чтобы управлять учетными данными для каждого уникального облачного, локального и устаревшего приложения. Более того, она предоставляет все основные возможности, необходимые для реализации концепции Zero Trust, в том числе перечисленные далее.

- Многофакторная аутентификация

- Беспарольный доступ

- Гибкость развертывания

- Беспрепятственные интеграции

- Централизованное управление

Самое лучшее то, что компания Gartner признала Entrust компанией-последователем в отчете Magic Quadrant™ 2023 г. в области управления доступом, подчеркнув полноту нашего видения и способность его реализовывать.

Скачайте отчет, чтобы узнать больше о том, почему компания Entrust готова помочь вам безопасно внедрить единый вход.

Часто задаваемые вопросы

Что такое единый вход и для чего он используется?

Единый вход (SSO) — это метод аутентификации, который позволяет пользователям безопасно получать доступ к множеству приложений и веб-сайтов с помощью одного набора учетных данных. Это избавляет пользователей от необходимости запоминать несколько имен пользователей и паролей. Кроме того, это простой способ осуществлять доступ ко всем учетным записям без необходимости каждый раз повторно вводить учетные данные. Благодаря единому входу можно использовать одно имя пользователя и пароль для входа во все связанные службы, что позволяет пользователям безопасно и бесперебойно работать во всех приложениях.

Каковы преимущества единого входа?

Единый вход имеет множество преимуществ, в том числе перечисленные ниже.

- Повышенное удобство для пользователей. Устраняет необходимость запоминать несколько имен пользователей и паролей, так что пользователям становится легче осуществлять доступ к необходимым ресурсам.

- Повышенная безопасность. Снижает риск повторного использования паролей и фишинга, что усложняет доступ неавторизованных пользователей к конфиденциальной информации.

- Повышенная производительность. Позволяет пользователям быстрее осуществлять доступ к необходимым ресурсам, что может способствовать повышению производительности и дохода.

- Улучшенное управление пользователями. Оптимизирует процесс управления несколькими учетными записями пользователей и их обслуживания, повышая его эффективность для ИТ-команд.

- Экономия средств. Снижает затраты, связанные с управлением несколькими именами пользователей и паролями, утечками данных и инцидентами в области безопасности.

Entrust предоставляет решение для единого входа, которое можно легко интегрировать с существующими системами и приложениями.

Как работает единый вход?

Единый вход работает путем создания центрального сервера аутентификации, известного как поставщик удостоверений (IdP), который используется для аутентификации пользователей в нескольких приложениях или службах. Как только IdP аутентифицирует пользователя, тот может осуществить доступ ко всем приложениям или службам, которые ему разрешено использовать, без необходимости вводить дополнительные имена пользователей и пароли.

Для того чтобы настроить единый вход, организация обычно настраивает службу единого входа, а затем интегрирует ее с приложениями или службами, которые необходимо использовать. После выполнения настройки, когда пользователь пытается осуществить доступ к приложению или службе, он перенаправляется в IdP для входа. После входа пользователь может осуществлять доступ к приложениям или службам, которые ему разрешено использовать, без необходимости вводить свои учетные данные повторно.

Entrust поддерживает различные способы единого входа, такие как SAML, OpenID Connect и OAuth2. Мы предоставляем пошаговые инструкции о том, как настроить единый вход с поставщиком удостоверений, а также поддержку и руководство на протяжении всего процесса.

Существуют ли угрозы безопасности для единого входа?

Хотя единый вход может повысить безопасность за счет снижения риска повторного использования пароля, все еще существуют угрозы безопасности, о которых организациям следует знать.

- Единая точка отказа. Если система единого входа скомпрометирована, неавторизованные пользователи могут получить доступ к нескольким приложениям или службам одновременно.

- Фишинг. Даже при использовании единого входа все равно могут происходить фишинговые атаки, когда пользователей обманом заставляют предоставить свои учетные данные для входа на поддельный веб-сайт.

- Перехват сеанса. Если сеанс пользователя не защищен должным образом, злоумышленник может украсть его и получить доступ к нескольким приложениям или службам.

- Сторонний доступ. Единый вход полагается на сторонних поставщиков идентификационных данных, и если один из них будет скомпрометирован, то это может привести к нарушению безопасности.

- Отсутствие многофакторной аутентификации. По умолчанию единый вход может не предусматривать использование многофакторной аутентификации, обеспечивающей дополнительную безопасность.

Решение для единого входа от компании Entrust разработано с учетом требований безопасности и регулярно обновляется для устранения новых угроз безопасности по мере их возникновения. Мы добавляем дополнительный уровень защиты, предлагая самый широкий спектр средств многофакторной аутентификации, включая матричные карты, мобильные push-уведомления, высоконадежные учетные данные на основе PKI, беспарольные аутентификаторы и многое другое.

Чем единый вход отличается от традиционных методов аутентификации?

Единый вход имеет несколько отличий, перечисленных ниже.

- Централизованная аутентификация. Для аутентификации пользователей в нескольких приложениях или службах единый вход использует центральный сервер аутентификации, известный как поставщик удостоверений (IdP). Традиционные методы обычно требуют, чтобы пользователи выполняли вход в систему каждого приложения или службы отдельно.

- Один набор учетных данных. Пользователи могут осуществлять доступ к нескольким приложениям или службам с помощью всего одного набора учетных данных, что устраняет необходимость запоминать несколько имен пользователей и паролей. Традиционные методы обычно требуют, чтобы пользователи запоминали множество имен пользователей и паролей для каждого приложения или службы.

- Повышенное удобство для пользователей. Ввиду отсутствия необходимости запоминать множество имен пользователей и паролей пользователям становится легче осуществлять доступ к необходимым ресурсам, что повышает удобство пользования.

- Повышенный уровень безопасности. Единый вход может повысить уровень безопасности за счет снижения риска повторного использования паролей и фишинга, что усложняет доступ неавторизованных пользователей к конфиденциальной информации.

Наше решение предназначено для бесперебойной работы с традиционными методами и может быть легко интегрировано с существующими системами и приложениями — как локальными, так и облачными.

Какие меры безопасности должны принимать организации при внедрении единого входа?

При внедрении единого входа организации должны принимать меры безопасности, перечисленные ниже.

- Защищать среду единого входа. Внедрить брандмауэры, системы обнаружения и предотвращения вторжений и другие средства безопасности для защиты среды единого входа от несанкционированного доступа.

- Использовать многофакторную аутентификацию. Внедрить многофакторную аутентификацию (MFA) в качестве дополнительного уровня безопасности, чтобы гарантировать, что пользователи являются теми, за кого они себя выдают. Entrust обеспечивает надежные меры безопасности за счет внедрения многофакторной аутентификации (MFA) в качестве дополнительного уровня защиты. Наша платформа предлагает широкий спектр вариантов многофакторной аутентификации, таких как матричные карты, мобильные push-уведомления, высоконадежные учетные данные на основе PKI и беспарольные аутентификаторы, для гарантии того, что только авторизованные пользователи имеют доступ к защищенным ресурсам.

- Отслеживать действия пользователей. Следить за действиями и выявлять подозрительное поведение, чтобы обнаруживать инциденты в области безопасности и реагировать на них.

- Поддерживать программное обеспечение в актуальном состоянии. Регулярно обновлять программное обеспечение, поставщиков удостоверений и приложения для единого входа, устанавливая последние исправления и обновления безопасности.

- Обеспечить безопасную передачу данных. Гарантировать шифрование всех данных, передаваемых между сервером единого входа и приложениями или службами.

- Регулярно проверять элементы управления доступом. Пересматривать и обновлять элементы управления доступом для гарантии того, что только авторизованные пользователи имеют доступ к защищенным ресурсам.