Traiga su propia clave a Microsoft Azure

Azure Key Vault de Microsoft protege las claves criptográficas que garantizan la seguridad de sus datos en la nube.

Un número creciente de servicios Microsoft y aplicaciones de proveedores consumen Azure Key Vault y pueden disfrutar de BYOK.

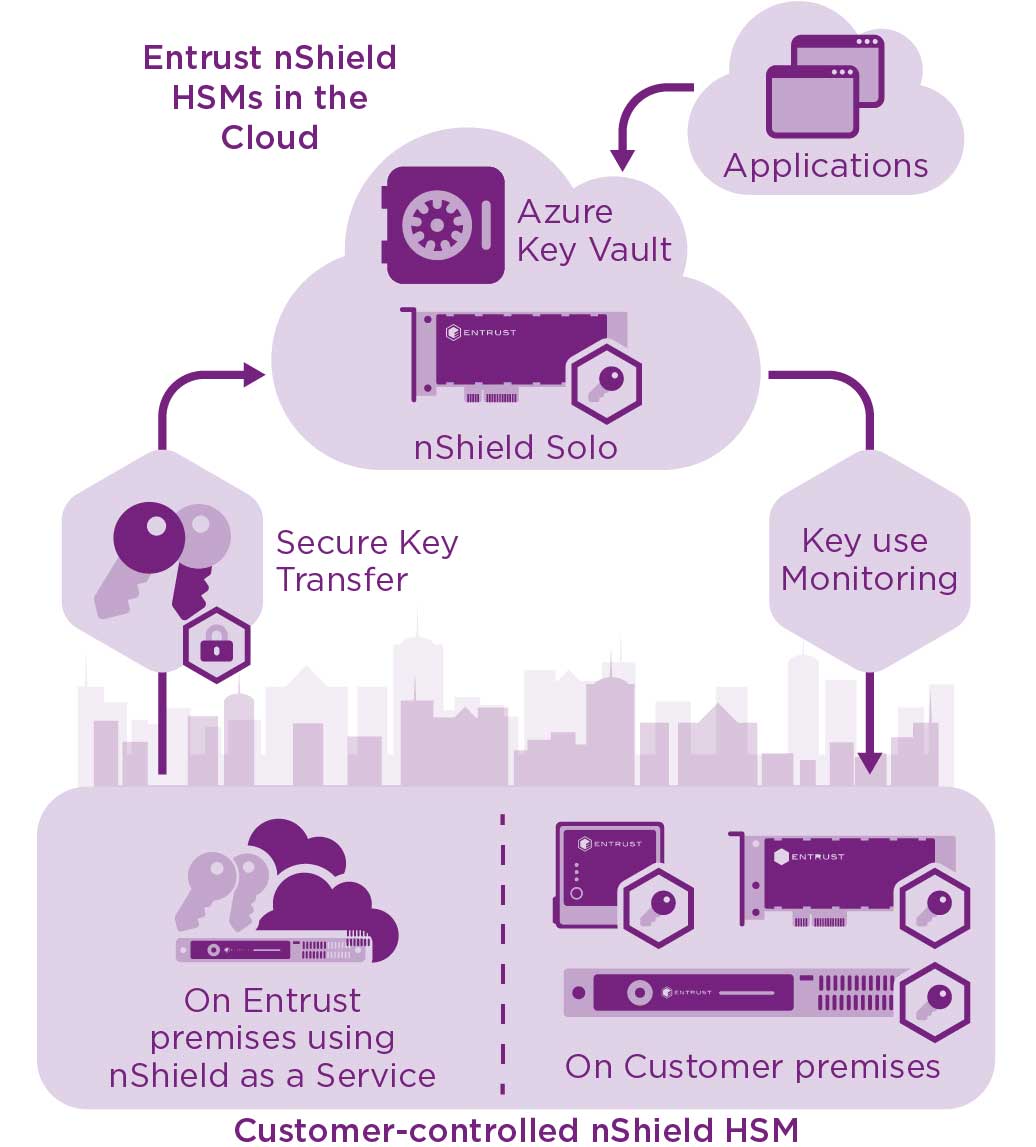

Desplegados en centros de datos Azure de todo el mundo, los módulos de seguridad hardware (HSM) Entrust nShield protegen y administran sus claves en la nube. Para brindarle un mayor control, Entrust le permite crear, retener y transferir sus propias claves. De este modo, puede usarlas en la nube con Azure Key Vault o en sus propias instalaciones.

Controle sus aplicaciones y datos confidenciales en la nube con nShield BYOK para Azure.

Aprenda cómo funciona en nuestro video.

Validación

Una garantía Entrust (certificado digital) identifica a cada HSM nShield

Con este valor hash y la herramienta proporcionada por Microsoft, valida la cadena y el certificado de generación de claves. De este modo, garantiza que toda la información de firma ha sido generada en un HSM nShield certificado.

Hash de la clave de firma de garantía nCore nShield (v0):

59178a47 de508c3f 291277ee 184f46c4 f1d9c639

Nube

Controle las claves críticas que protegen sus datos confidenciales en la nube

Como servicio en la nube, puede ejecutar Azure Key Vault bajo demanda sin una infraestructura TI incremental. De este modo, garantiza que sus datos están protegidos en los límites de la organización. Azure Key Vault emplea criptografía para garantizar acceso controlado y protección persistente a sus datos. La seguridad depende del nivel de protección otorgado a la clave criptográfica. La exposición de la clave criptográfica puede comprometer sus datos confidenciales. Para garantizar la seguridad, puede proteger su clave dentro de los límites de un HSM Entrust nShield. Los HSM nShield generan, protegen y administran la clave independientemente del entorno de software.

Seguridad mejorada: nShield BYOK para Azure Key Vault

Desde hace veinte años, Entrust nShield entrega soluciones de protección de datos a empresas, gobiernos y proveedores preocupados por la seguridad. Por ejemplo, soluciones de administración de claves para algunas de las organizaciones de seguridad más exigentes del mundo. Los productos y servicios Entrust brindan alta seguridad y permiten hacer uso efectivo de la protección criptográfica.

Entrust facilita el control de sus claves. Aunque las claves se pueden generar en la nube, cuando utiliza Azure Key Vault las claves se generan en su propio HSM nShield (in situ o como servicio) para mayor seguridad. Las claves generadas de esta manera se comparten de forma segura con otros HSM nShield en la nube de Azure, pero nunca abandonan el límite de seguridad del HSM nShield. Desde el principio de Azure Key Vault, Microsoft protege las claves con HSM Entrust nShield certificados FIPS 140-2 Nivel 2.

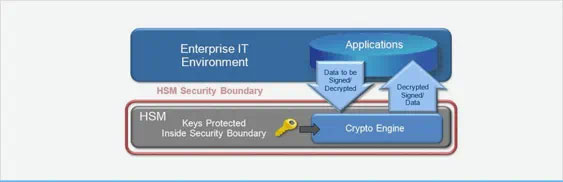

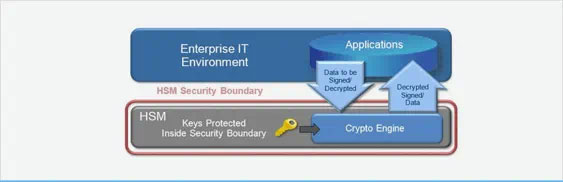

¿Qué son los HSM?

Los HSM son dispositivos criptográficos de alto rendimiento para generar, proteger y administrar material clave confidencial. Los HSM Entrust nShield mantienen sus claves seguras y utilizables solo dentro del límite protegido. De este modo, preserva la custodia de sus claves y la visibilidad sobre su uso.

¿Por qué utilizar HSM Entrust nShield con Azure Key Vault?

Los HSM Entrust nShield garantizan que sus claves estén siempre bajo su control y nunca sean visibles para Microsoft. Esta funcionalidad mitiga la percepción de que los datos confidenciales en la nube son vulnerables.

Azure Key Vault le ofrece varios niveles de control. Las claves de Azure Key Vault se convierten en sus claves de inquilino. Puede adaptar los niveles de control al costo y esfuerzo.

- Por defecto, Azure Key Vault genera y administra el ciclo de vida de sus claves de inquilino

- Con BYOK genera claves de inquilino en su propia instalación (física o como servicio HSM Entrust nShield).

- El registro de logs en tiempo real mejora la seguridad porque permite ver exactamente cómo y cuándo se utilizan sus claves

Cómo funciona

Los HSM Entrust nShield crean una caja fuerte para proteger sus claves de inquilino. Las claves de inquilino guardadas en un HSM Entrust nShield in situ se pueden copiar en un HSM Entrust nShield de Microsoft Azure sin salir del límite de seguridad FIPS creado por los HSM. Mientras se encuentran en centros de datos de Microsoft, las claves de inquilino están protegidas por un límite criptográfico cuidadosamente diseñado y con control de acceso robusto. De este modo, cumple la separación de tareas y garantiza que las claves solo se utilizan para propósitos autorizados.

Informe técnico: Security World

BYOK

BYOK para Azure Key Vault garantiza la misma seguridad que un entorno in situ. Le permite generar claves de inquilino en su HSM nShield (in situ o en la nube) según sus políticas TI. También le permite transferir sus claves de inquilino a la nube de HSM nShield para Azure alojada por Microsoft.

Validación de HSM alojado

Azure Key Vault con BYOK proporciona un mecanismo para garantizar que su HSM es un HSM Entrust nShield autorizado. Esta funcionalidad SOLO disponible con Entrust BYOK verifica que la clave de cifrado que protege su clave de inquilino ha sido generada en un HSM Entrust nShield.

In situ

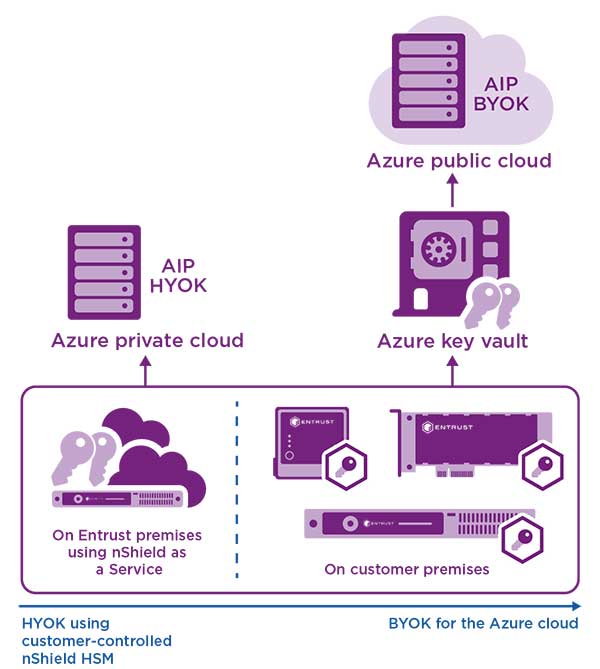

Proteja y administre sus claves de Azure Information Protection (AIP) con hardware de alta seguridad

Si bien la mayor parte del contenido se puede entregar mediante claves almacenadas de forma segura en Azure Key Vault, parte del contenido confidencial nunca se puede compartir o transmitir fuera de su propio perímetro de seguridad. Este contenido sensible debe protegerse físicamente in situ, con acceso y uso compartido muy limitados. Para administrar sus datos más confidenciales dentro de su propio perímetro de seguridad, AIP ofrece mantener su propia clave (HYOK) con un componente físico in situ y administración de claves mediante HSM nShield.

¿Qué son los HSM?

Los HSM son dispositivos criptográficos de alto rendimiento diseñados para generar, proteger y administrar material clave confidencial. Los HSM nShield mantienen sus claves bloqueadas de forma segura y solo se pueden usar dentro de límites protegidos. De este modo, preserva la custodia de sus claves y la visibilidad sobre su uso.

¿Por qué utilizar HSM nShield con AIP?

Los HSM nShield brindan protección reforzada a las claves utilizadas por AIP para proteger sus datos más importantes. nShield genera, protege y administra las claves de forma completamente independiente del entorno del software.

Cómo funciona

Los HSM nShield crean una caja fuerte para proteger sus claves de inquilino. Las claves están protegidas dentro de un límite criptográfico cuidadosamente diseñado y con mecanismos de control de acceso robustos. De este modo, cumple la separación de funciones y garantiza que las claves solo se utilicen para propósitos autorizados. nShield utiliza funcionalidades de administración, almacenamiento y redundancia para garantizar que sus claves estén siempre accesibles cuando sea necesario.

Informe técnico: Security World

HYOK

Los HSM nShield brindan una solución hardware para proteger sus claves más importantes. nShield protege y administra claves de forma completamente independiente del entorno software. De este modo, conserva su propia clave para accesos a contenidos sensibles dentro de las instalaciones.

Cómo comprar

Entrust es el único proveedor de HSM que soporta las dos versiones de BYOK que ofrece Microsoft:

- BYOK de nShield

- BYOK de Microsoft

nShield BYOK ofrece una sólida certificación para importar claves y validar HSM nShield. Microsoft BYOK es compatible con el paquete de integración en la nube de nShield.

Qué comprar para generar y proteger claves de Microsoft Azure Key Vault mediante nShield BYOK

nShield Edge

nShield Edge proporciona seguridad hardware con conexión USB para generar in situ bajos volúmenes de claves físicas. La integración recomendada utiliza dos HSM nShield Edge para una redundancia total.

Más información | Ficha técnica de nShield Edge

nShield Solo+ y Solo XC

Para generar claves físicas in situ, la tarjeta PCIe de nShield Solo+ y Solo XC proporciona generación y administración hardware de un gran volumen de claves.

Más información | Ficha técnica de nShield Solo

nShield Connect+ y Connect XC

Si necesita generar claves físicas in situ con mayor rendimiento, los dispositivos en red con nShield Connect+ y Connect XC proporcionan generación y administración hardware para un gran volumen de claves.

Más información | Ficha técnica de nShield Connect

Entrust nShield as a Service

Si necesita generar claves in situ con mayor rendimiento, también puede suscribirse a su propio HSM nShield Connect mediante nShield as a Service. Entrust nShield as a Service proporciona gestión y generación hardware para un gran volumen de claves.

Más información | Ficha técnica de nShield as a Service

Qué comprar para generar y proteger sus claves de Microsoft Azure Key Vault con Microsoft BYOK

Para generar y proteger sus claves mediante Microsoft BYOK necesitará uno de los modelos HSM nShield antes enumerados y el paquete nShield de integración en la nube.

Paquete nShield para integración en la nube

Con este paquete de opciones, usuarios de los principales servicios en la nube generan claves in situ y las exportan para usarlas en la nube. Todo ello con la confianza de una clave generada de forma segura con entropía fuerte. El almacenamiento a largo plazo de su clave está protegido por un HSM certificado FIPS.

Junto con estos productos, Entrust ofrece programas de servicio, mantenimiento y capacitación de expertos para garantizar el éxito de su integración presente y futura a medida que cambien sus necesidades.

Paquete de servicios BYOK

Si necesita generar in situ un bajo volumen de claves para Azure y es nuevo en tecnología HSM, este servicio personalizado incluye HSM nShield Edge, instrucciones e instalación. Un consultor de Entrust le enseñará a crear y transferir sus claves. También le proporcionará un proceso detallado y una guía de verificación. La integración recomendada con Azure utiliza dos HSM nShield Edge para redundancia total.

Hoja de datos del paquete de servicios de implementación de Traiga su propia clave (BYOK)

Nuestro personal le ayudará con su compra y le aconsejará opciones de formación y mantenimiento adaptadas a sus necesidades específicas.

Póngase en contacto con su representante de ventas Entrust.

Recursos adicionales

BYOK/HYOK para recursos Azure

Proteja información Azure con HYOK

Microsoft y Entrust ofrecen protección de la información persistente y una opción de gestión de claves que le da el control en la nube