Single Sign-On (SSO)

Bislang waren für die Anmeldung bei einem Benutzerkonto zwei Anmeldedaten erforderlich: ein Benutzername und ein Passwort. Doch jetzt, wo Dutzende von Anwendungen, Ressourcen und Diensten zu berücksichtigen sind, ist die Bereitstellung eines sicheren Zugangs nicht mehr so einfach.

Nun die gute Nachricht: Anstatt sich mehrere Passwörter merken oder diese verwalten zu müssen, können Kunden und Mitarbeiter mit nur einem Satz von Benutzeranmeldeinformationen auf wichtige Systeme zugreifen. Kurz gesagt, genau darum geht es bei Single Sign-On (SSO).

Lesen Sie weiter, um alles zu erfahren, was Sie über die SSO-Authentifizierung wissen müssen, insbesondere warum sie wichtig ist, wie sie funktioniert und wie Sie Ihre SSO-Konfiguration schützen können.

Was ist SSO?

Single Sign-On ist eine Funktion des föderierten Identitätsmanagements, mit der Benutzer anhand eines einzigen Satzes Anmeldedaten auf mehrere Anwendungen zugreifen können. Wenn ein Mitarbeiter beispielsweise seine Anmeldedaten eingibt, um sich an seiner Arbeitsstation anzumelden, kann er durch SSO-Authentifizierung auch auf seine Anwendungen, Software, Systeme und Cloud-basierte Ressourcen zugreifen.

Ähnlich verhält es sich, wenn sich jemand bei einem Google-Dienst wie Gmail anmeldet. SSO authentifiziert Benutzer automatisch und ermöglicht dem Benutzerkonto den Zugriff auf andere Google-Anwendungen, wie YouTube oder Google Sheets. Bei Abmeldung in einer dieser Anwendungen wird der Benutzer automatisch auch bei den anderen Anwendungen abgemeldet.

Warum ist SSO wichtig?

Im Kern ist eine SSO-Lösung ein Authentifizierungsdienst, der ein wesentlicher Bestandteil der Identitäts- und Zugriffsverwaltung (IAM) ist. Dies wiederum ist eine besonders wertvolle Grundlage für das Zero-Trust-Sicherheitsmodell – ein Rahmenwerk, das sich gegen implizites Vertrauen ausspricht und eine kontinuierliche Benutzerauthentifizierung erfordert.

Warum ist das wichtig? Wenn ein System nicht weiß, wer ein Benutzer oder eine Einrichtung ist, gibt es keine Möglichkeit, deren Aktionen zuzulassen oder einzuschränken, was ein großes Datensicherheitsrisiko darstellt. Dies ist umso problematischer, als es immer mehr Cloud-Anwendungen und -Dienste gibt, für die jeweils eigene Benutzeranmeldedaten erforderlich sind.

Laut aktuellen Schätzungen nutzt ein durchschnittliches Unternehmen 210 verschiedene Zusammenarbeits- und Cloud-Dienste, und der durchschnittliche Mitarbeiter verwendet 36 Cloud-Dienste bei der Arbeit. Das sind viele Passwörter, die verwaltet werden müssen, und leider ist die IT-Infrastruktur vieler Unternehmen viel zu fragmentiert, um sie angemessen zu kontrollieren.

Glücklicherweise kommt an dieser Stelle die SSO-Implementierung ins Spiel. Die Reduzierung von mehreren Passwörtern auf einen Satz Anmeldedaten verbessert nicht nur die Benutzerfreundlichkeit, sondern fördert auch eine bessere Cybersicherheitshygiene für alle.

Was sind die Vorteile von SSO?

Eine SSO-Implementierung kann sowohl für Benutzer als auch für Unternehmen und Kunden mehrere Vorteile bieten. Zum Beispiel:

Höhere Benutzerfreundlichkeit, Produktivität und Kosteneinsparungen

Durch die Zusammenfassung mehrerer Passwörter zu einem einheitlichen Satz Benutzeranmeldedaten kann der Anmeldeprozess gestrafft werden, sodass die Mitarbeiter die Ressourcen so schnell wie möglich nutzen können. Besonders wichtig ist dies in einer hybriden Arbeitsumgebung, in der die wichtigsten Anwendungen zunehmend vor Ort oder in der Cloud betrieben werden.

Letztendlich führt dieser beschleunigte Arbeitsablauf zu einer Produktivitätssteigerung bei den Mitarbeitern. Noch besser: Selbst eine kleine Zeitersparnis wie SSO kann sich finanziell bemerkbar machen. Studien haben ergeben, dass ein Unternehmen mit 5.000 Beschäftigten durch die Einsparung von drei Minuten Zeit pro Mitarbeiter etwa 1,5 Millionen USD pro Jahr einsparen kann.

Außerdem kann eine SSO-Lösung unproduktive Aufgaben minimieren, wie z. B. Anfragen an den IT-Helpdesk, um Passwörter zurückzusetzen.

Mehr Sicherheit durch bessere Passworthygiene

Mindestens 45 % der Sicherheitsverletzungen sind auf kompromittierte Anmeldedaten zurückzuführen – und in den meisten Fällen auf eine unzureichende Passwortsicherheit. Wenn sich Menschen mehrere Kombinationen aus Benutzernamen und Passwort merken müssen, fangen sie schließlich an, dieselben Kombinationen für verschiedene Konten zu verwenden.

Dies wird als „Passwortmüdigkeit“ bezeichnet. Das ist ein großes Sicherheitsrisiko, denn wenn ein Konto kompromittiert wird, können auch alle anderen Dienste betroffen sein. Mit anderen Worten: Angreifer könnten dasselbe Passwort verwenden, um die anderen Anwendungen des Opfers zu hacken.

Die SSO-Implementierung verringert die Passwortmüdigkeit, indem alle Anmeldungen auf eine einzige reduziert werden. Obwohl ein bösartiger Akteur auf andere Dienste zugreifen könnte, wenn es ihm gelingt, ein Konto zu kompromittieren, erleichtert SSO es Einzelpersonen theoretisch, sichere Passwörter zu erstellen, zu speichern und zu verwenden.

Die Realität sieht jedoch bisweilen anders aus. Deshalb ist es am besten, wenn Sie Ihre SSO-Lösung mit zusätzlichen Sicherheitsmaßnahmen unterstützen – aber dazu später mehr.

Einfachere Durchsetzung von Richtlinien und Identitätsmanagement

SSO bietet eine zentrale Anlaufstelle für Passwörter, sodass IT-Teams leichter Sicherheitsrichtlinien und -regeln durchsetzen können. Das Zurücksetzen von Passwörtern in bestimmten Zeitabständen ist mit SSO viel einfacher zu handhaben, da jeder Benutzer nur einen einzigen Satz Anmeldedaten zu ändern hat.

Noch wichtiger ist, dass das föderierte Identitätsmanagement bei korrekter Implementierung die Anmeldedaten intern in einer kontrollierten Umgebung speichert. Im Gegensatz dazu speichern Unternehmen herkömmliche Benutzername-Passwort-Kombinationen extern und haben nur wenig Einblick in deren Verwaltung, z. B. in einer Anwendung eines Drittanbieters. Dadurch wird es schwieriger, die Verwaltung von Zugangsdaten gemäß den bewährten Verfahren für die Datensicherheit zu gewährleisten.

Wie funktioniert SSO?

SSO wird oft als eine Funktion der „Identitätsföderation“ bezeichnet. Vereinfacht ausgedrückt ist die Identitätsföderation ein Vertrauenssystem zwischen zwei Parteien zur Authentifizierung von Benutzern und zum Austausch von Informationen, die für die Autorisierung ihres Zugangs zu bestimmten Ressourcen erforderlich sind. Meistens handelt es sich dabei um die Verwendung von Open Authorization (OAuth). Dies ist ein Framework, das Anwendungen die Möglichkeit gibt, sicheren Zugriff zu gewähren, ohne die eigentlichen Anmeldeinformationen preiszugeben.

Im Allgemeinen ist die SSO-Authentifizierung ein schneller und einfacher Prozess:

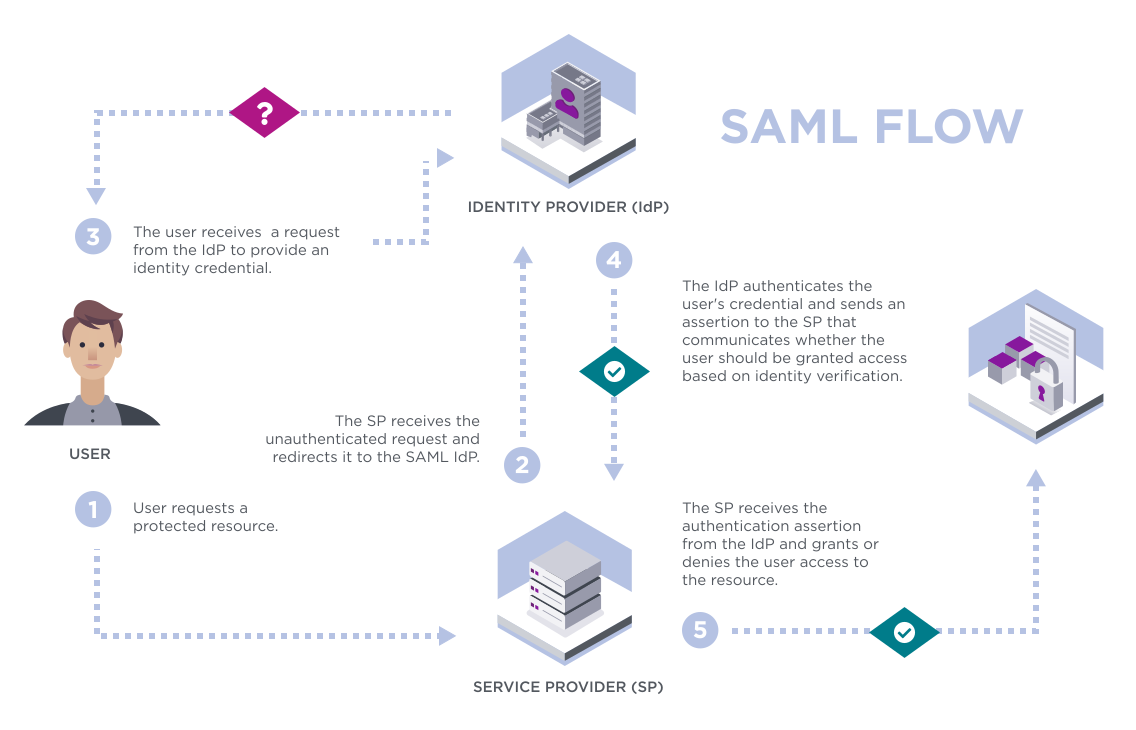

- Zunächst fordert der Benutzer den Zugriff auf eine Ressource innerhalb der SSO-Konfiguration an, wodurch der Anmeldevorgang eingeleitet wird.

- Der Dienstanbieter der Ressource, z. B. die Host-Website, leitet den Benutzer an einen Identity Provider wie Entrust weiter.

- Der Identity Provider überprüft die Identität des Benutzers, indem er dessen Anmeldeinformationen mithilfe eines der verschiedenen SSO-Protokolle überprüft.

- Wenn der Benutzer erfolgreich verifiziert wurde, generiert der Identity Provider ein SSO-Token (auch Authentifizierungstoken genannt). Kurz gesagt handelt es sich um ein digitales Asset, das die authentifizierte Sitzung des Benutzers darstellt.

- Der Identity Provider sendet das SSO-Token zurück an den Dienstanbieter, der dann dessen Gültigkeit überprüft. Falls erforderlich, kann die Anwendung, das System oder der Dienstanbieter die Identität des Benutzers weiter überprüfen, indem sie eine zusätzliche Authentifizierungsanfrage stellen.

- Nach der Verifizierung gewährt der Dienstanbieter dem Benutzer Zugang zu seiner Ressource oder Anwendung.

Jetzt kann der Benutzer alle anderen im SSO-Setup konfigurierten Anwendungen verwenden. In einer aktiven Sitzung verwendet die SSO-Lösung dasselbe Authentifizierungstoken, um den Zugriff zu gewähren.

Gibt es verschiedene Arten von SSO?

Ja, es gibt verschiedene SSO-Protokolle und -Standards. Jede SSO-Konfiguration funktioniert ein wenig anders, aber alle folgen demselben allgemeinen Prozess. Dies sind einige der häufigsten Arten:

- Security Access Markup Language (SAML): Die SAML-SSO-Konfiguration ist ein offener Standard für die Kodierung von Text in Maschinensprache und die Übermittlung von Identitätsinformationen. Im Vergleich zu anderen Protokollen ist es ein Authentifizierungsprotokoll mit einem breiten Anwendungsbereich, während andere Protokolle für spezielle Anwendungsfälle des sicheren Zugangs konzipiert sind. Die Security Assertion Markup Language ist auch der wichtigste Standard für die Erstellung von SSO-Token.

- Open Authorization (OAuth): OAuth ist ein offenes Standardprotokoll, das Identitätsinformationen verschlüsselt und zwischen Anwendungen überträgt. Dadurch können Benutzer auf Daten anderer Anwendungen zugreifen, ohne ihre Identität manuell bestätigen zu müssen.

- OpenID Connect (OIDC): Als Erweiterung von OAuth ermöglicht OIDC mehreren Anwendungen, eine Anmeldesitzung zu nutzen. Bei vielen Diensten können Sie sich beispielsweise mit einem Facebook- oder Google-Konto anstelle Ihrer Anmeldedaten anmelden.

Ist SSO sicher?

Single Sign-On mag ein hohes Maß an Benutzerfreundlichkeit bieten, aber es ist an und für sich keine perfekte Lösung. Hacker können sich den Komfort von SSO zunutze machen, wenn die Zugriffskontrolle und die Passwortrichtlinien nicht ausreichen.

Wenn Ihre SSO-Authentifizierung aus einem einzigen Passwort ohne Multi-Faktor-Authentifizierung für mehrere Anwendungen besteht, haben Sie Ihre Benutzer zwar produktiver gemacht, aber Ihr Risiko vervielfacht. Wenn beispielsweise ein böswilliger Akteur ein SSO-Konto kompromittiert, kann er ungehindert auf die anderen Anwendungen innerhalb derselben Konfiguration zugreifen.

Um das Risiko zu mindern, sollten Unternehmen SSO durch zusätzliche Sicherheitsebenen ergänzen, z. B:

- Risikobasierte adaptive Authentifizierung, die eine erhöhte Herausforderung bietet, wenn Kontextdaten auf eine potenzielle Bedrohung hinweisen. Wenn jemand versucht, sich von einem unbekannten oder nicht verwalteten Gerät aus anzumelden, kann das Authentifizierungsschema ihn auffordern, zusätzliche Informationen anzugeben, z. B. einen einmaligen Passcode.

- passwortlose Authentifizierung mithilfe von Anmeldedaten, bei der herkömmliche Passwörter durch biometrische Daten oder Token ersetzt werden, um einen schnellen und reibungslosen Zugang zu ermöglichen. Und das Beste daran? Kein Passwort, nichts zu stehlen – keine Möglichkeit, die Schutzmaßnahmen zu durchbrechen.

Wie wird die SSO-Authentifizierung implementiert?

SSO kann ein großer Segen für die Produktivität sein, birgt aber auch Risiken. Um also sicherzustellen, dass Ihre SSO-Implementierung so sicher wie möglich ist, sollten Sie die folgenden Best Practices beachten:

- Eine Übersicht über Ihre Anwendungen erstellen: Bestimmen Sie, welche Software, Systeme, Anwendungen und Dienste in Ihre SSO-Konfiguration aufgenommen werden sollen.

- Einen Identity Provider wählen: Suchen Sie nach einer flexiblen SSO-Lösung, die plattformunabhängig und mit allen Browsern kompatibel ist. Noch wichtiger ist, dass Ihr Identity Provider auch mehrere Sicherheitsfunktionen bietet, um zu gewährleisten, dass Ihre Bereitstellung gut geschützt ist.

- Benutzerberechtigungen überprüfen: Im Sinne des Zero-Trust-Rahmens sollten Sie Ihre Entscheidungen zur Zugriffskontrolle auf das Konzept des „Zugriffs nach dem Prinzip der geringsten Berechtigungen“ stützen. Die Idee ist, dass jeder Benutzer nur die Mindestberechtigungen erhält, die er für die Erfüllung seiner Aufgaben benötigt. Wenn jemand die Kontrolle über sein Konto verliert, kann ein Hacker auf diese Weise bestimmte Anwendungen nicht nutzen.

Was macht Entrust SSO anders?

Unsere IAM-Plattform, Entrust Identity, unterstützt SSO, sodass Benutzer mit nur einem Satz sicherer Anmeldeinformationen auf alle Anwendungen zugreifen können, anstatt Zugangsdaten für jede einzelne Cloud-basierte, lokale und Legacy-Anwendung verwalten zu müssen. Darüber hinaus bietet sie alle Kernfunktionen, die Sie für die Realisierung einer Zero-Trust-Architektur benötigen, einschließlich:

- Multi-Faktor-Authentifizierung

- Passwortloser Zugang

- Flexibilität bei der Bereitstellung

- Nahtlose Integrationen

- Zentrale Verwaltung

Das Beste kommt noch: Gartner hat Entrust im Gartner®Magic Quadrant™ für Zugriffsmanagement von 2023 aufgrund unserer Fähigkeit zur Umsetzung und unserer vollkommenen Vision als „Challenger“ eingestuft.

Laden Sie den Bericht herunter, um zu erfahren, warum Entrust Ihnen helfen kann, eine sichere SSO-Implementierung zu erreichen.

Häufig gestellte Fragen

Was ist Single Sign-On und wofür wird es verwendet?

Single Sign-On (SSO) ist eine Authentifizierungsmethode, die es Benutzern ermöglicht, mit einem einzigen Satz von Anmeldedaten sicher auf mehrere Anwendungen und Websites zuzugreifen. Die Benutzer müssen sich nicht mehr mehrere Benutzernamen und Passwörter merken. Außerdem können sie auf einfache Weise auf alle ihre Konten zugreifen, ohne ihre Anmeldedaten jedes Mal neu eingeben zu müssen. Mit SSO kann ein einziger Benutzername und ein einziges Kennwort für die Anmeldung bei allen zugehörigen Diensten verwendet werden, sodass die Benutzer eine sichere und nahtlose Erfahrung in allen Anwendungen haben.

Was sind die Vorteile von SSO?

SSO hat zahlreiche Vorteile, unter anderem:

- Höhere Benutzerfreundlichkeit: Die Benutzer müssen sich nicht mehr mehrere Benutzernamen und Passwörter merken, sondern können leichter auf die benötigten Ressourcen zugreifen.

- Erhöhte Sicherheit: Verringern Sie das Risiko der Wiederverwendung von Passwörtern und des Phishings und erschweren Sie unbefugten Benutzern den Zugriff auf sensible Daten.

- Verbesserte Produktivität: Ermöglichen Sie den Benutzern einen schnelleren Zugriff auf die benötigten Ressourcen, was zu einer Steigerung der Produktivität und des Umsatzes führen kann.

- Verbesserte Benutzerverwaltung: Optimieren Sie den Prozess der Verwaltung und Pflege mehrerer Benutzerkonten und machen Sie ihn für IT-Teams effizienter.

- Kosteneinsparungen: Reduzieren Sie die Kosten, die mit der Verwaltung von mehreren Benutzernamen und Passwörtern, Datenschutzverstößen und Sicherheitsvorfällen verbunden sind.

Entrust bietet eine SSO-Lösung, die sich leicht in Ihre bestehenden Systeme und Anwendungen integrieren lässt.

Wie funktioniert SSO?

Für SSO wird ein zentraler Authentifizierungsserver eingerichtet, der so genannte Identity Provider (IdP), der zur Authentifizierung von Benutzern für mehrere Anwendungen oder Dienste verwendet wird. Sobald ein Benutzer vom IdP authentifiziert ist, kann er auf alle Anwendungen oder Dienste zugreifen, zu deren Nutzung er berechtigt ist, ohne dass zusätzliche Benutzernamen und Passwörter erforderlich sind.

Um SSO einzurichten, konfiguriert ein Unternehmen in der Regel den SSO-Dienst und integriert ihn dann in die Anwendungen oder Dienste, die es nutzen möchte. Sobald ein Benutzer versucht, auf eine Anwendung oder einen Dienst zuzugreifen, wird er zur Anmeldung an den IdP weitergeleitet. Nach der Anmeldung kann der Benutzer auf die Anwendungen oder Dienste zugreifen, zu deren Nutzung er berechtigt ist, ohne seine Anmeldedaten erneut eingeben zu müssen.

Entrust unterstützt verschiedene SSO-Methoden, wie SAML, OpenID Connect und OAuth2. Wir bieten eine schrittweise Anleitung zur Einrichtung von SSO mit Identity Provider sowie Unterstützung und Anleitung während des gesamten Prozesses.

Gibt es Sicherheitsrisiken bei SSO?

SSO kann zwar die Sicherheit erhöhen, indem es das Risiko der Wiederverwendung von Passwörtern verringert, doch gibt es immer noch Sicherheitsrisiken, denen sich Unternehmen bewusst sein sollten.

- Einzelner Ausfallpunkt: Wenn das SSO-System kompromittiert wird, können unbefugte Benutzer gleichzeitig Zugriff auf mehrere Anwendungen oder Dienste erhalten.

- Phishing: Phishing-Angriffe können auch bei SSO auftreten, wenn Benutzer dazu verleitet werden, ihre Anmeldedaten auf einer gefälschten Website einzugeben.

- Session Hijacking: Ein Angreifer könnte die Sitzung eines Benutzers kapern und Zugang zu mehreren Anwendungen oder Diensten erhalten, wenn die Sitzung nicht ordnungsgemäß gesichert ist.

- Zugang für Dritte: SSO stützt sich auf Identity Provider von Drittanbietern, und wenn einer von ihnen kompromittiert wird, kann dies zu einer Sicherheitsverletzung führen.

- Keine Multi-Faktor-Authentifizierung: SSO bietet möglicherweise nicht standardmäßig die zusätzliche Sicherheit einer Multi-Faktor-Authentifizierung.

Die SSO-Lösung von Entrust ist auf Sicherheit ausgelegt und wird regelmäßig aktualisiert, damit neue Sicherheitsrisiken berücksichtigt werden, sobald sie entstehen. Wir fügen eine weitere Schutzebene hinzu, indem wir die größte Auswahl an MFA-Authentifikatoren anbieten, einschließlich Grid Cards, mobile Push-Benachrichtigungen, hochsichere PKI-basierte Anmeldedaten, passwortlose Authentifikatoren und vieles mehr!

Wie unterscheidet sich SSO von herkömmlichen Authentifizierungsmethoden?

SSO ist in mehrfacher Hinsicht anders:

- Zentralisierte Authentifizierung: SSO verwendet einen zentralen Authentifizierungsserver, den so genannten Identity Provider (IdP), zur Authentifizierung von Benutzern für mehrere Anwendungen oder Dienste. Bei herkömmlichen Methoden müssen sich die Benutzer in der Regel für jede Anwendung oder jeden Dienst einzeln anmelden.

- Ein einziger Satz Anmeldedaten: Mit nur einem Satz Anmeldedaten können Benutzer auf mehrere Anwendungen oder Dienste zugreifen, sodass sie sich nicht mehr mehrere Benutzernamen und Passwörter merken müssen. Bei herkömmlichen Methoden müssen sich die Benutzer in der Regel für jede Anwendung oder jeden Dienst eine Kombination aus Benutzernamen und Passwort merken.

- Höhere Benutzerfreundlichkeit: Die Benutzerfreundlichkeit nimmt zu, denn die Benutzer können leichter auf die benötigten Ressourcen zugreifen, ohne sich mehrere Benutzernamen und Passwörter merken zu müssen.

- Erhöhte Sicherheit: Die Sicherheit erhöht sich, weil das Risiko der Wiederverwendung von Passwörtern und des Phishings sinkt, denn unbefugte Benutzer können weniger leicht auf sensible Daten zugreifen.

Unsere Lösung ist so konzipiert, dass sie sich nahtlos in herkömmliche Methoden einfügt und problemlos in bestehende Systeme und Anwendungen integriert werden kann, egal ob vor Ort oder in der Cloud.

Welche Sicherheitsmaßnahmen sollten Unternehmen bei der Implementierung von SSO ergreifen?

Bei der Implementierung von Single Sign-On sollten Unternehmen die folgenden Sicherheitsmaßnahmen ergreifen:

- Die SSO-Umgebung sichern: Implementieren Sie Firewalls, Systeme zur Erkennung und Verhinderung von Eindringlingen und andere Sicherheitstools, um die SSO-Umgebung vor unbefugtem Zugriff zu schützen.

- Multi-Faktor-Authentifizierung verwenden: Implementieren Sie die Multi-Faktor-Authentifizierung (MFA) als zusätzliche Sicherheitsebene, um sicherzustellen, dass die Benutzer die sind, die sie vorgeben zu sein. Entrust bietet robuste Sicherheitsmaßnahmen durch die Implementierung von Multi-Faktor-Authentifizierung (MFA) als zusätzliche Sicherheitsebene. Unsere Plattform bietet eine breite Palette von MFA-Optionen, wie z. B. Grid-Karten, mobile Push-Benachrichtigungen, hochsichere PKI-basierte Anmeldeinformationen und passwortlose Lösungen, die sicherstellen, dass nur autorisierte Benutzer Zugriff auf geschützte Ressourcen haben.

- Benutzeraktivitäten überwachen: Beobachten Sie Aktivitäten und identifizieren Sie verdächtiges Verhalten, um Sicherheitsvorfälle zu erkennen und darauf zu reagieren.

- Die Software auf dem neuesten Stand halten: Aktualisieren Sie die SSO-Software, Identity Provider und Anwendungen regelmäßig mit den neuesten Sicherheitspatches und Upgrades.

- Datenübertragung sichern: Stellen Sie sicher, dass alle Daten, die zwischen dem SSO-Server und Anwendungen oder Diensten übertragen werden, verschlüsselt sind.

- Zugriffskontrollen regelmäßig prüfen: Überprüfen und aktualisieren Sie die Zugriffskontrollen, um sicherzustellen, dass nur autorisierte Benutzer Zugriff auf geschützte Ressourcen haben.