O que é um Módulo de segurança de hardware (HSM)?

Os módulos de segurança de hardware (HSM) são dispositivos de hardware reforçados e resistentes a adulteração que protegem processos criptográficos gerando, protegendo e gerenciando chaves usadas para criptografar e descriptografar dados e criar assinaturas e certificados digitais.

Os HSMs são testados, validados e certificados de acordo com os mais altos padrões de segurança, incluindo FIPS 140-2 e Common Criteria. A Entrust é um fornecedor líder mundial de HSMs com a família de produtos nShield General Purpose HSM.

Os HSMs permitem às organizações:

O que é HSM as a service ou Cloud HSM?

Um HSM como serviço é um produto com base em assinatura no qual os clientes podem usar um módulo de segurança de hardware na nuvem para gerar, acessar e proteger material de chave criptográfica de forma separada dos dados confidenciais. O serviço normalmente oferece o mesmo nível de proteção que uma implementação local, ao mesmo tempo em que permite maior flexibilidade. Os clientes podem transferir o CapEx para o OpEx, permitindo-lhes pagar apenas os serviços de que necessitam, quando necessários.

O nShield as a Service usa HSMs nShield dedicados com certificação de nível 3 da FIPS 140-2. A oferta oferece o mesmo conjunto completo de recursos e funcionalidades que os HSMs nShield locais, combinados com os benefícios de uma implantação de serviço em nuvem. Isso permite que os clientes cumpram seus objetivos de priorizar a nuvem ou implantem uma mistura de HSMs on-premise e as-a-Service, com manutenção dos aparelhos as-a-Service realizada pelos especialistas da Entrust.

Por que eu deveria usar um HSM?

As operações criptográficas como criptografia e assinatura digital são inúteis se as chaves privadas que usam não estiverem bem protegidas. Hoje, os invasores se tornaram muito mais sofisticados em sua capacidade de localizar chaves privadas armazenadas ou em uso. Os HSMs são o padrão ouro para proteção de chaves privadas e operações criptográficas associadas e impõem a política definida pela organização usuária para usuários e aplicativos que podem acessar essas chaves.

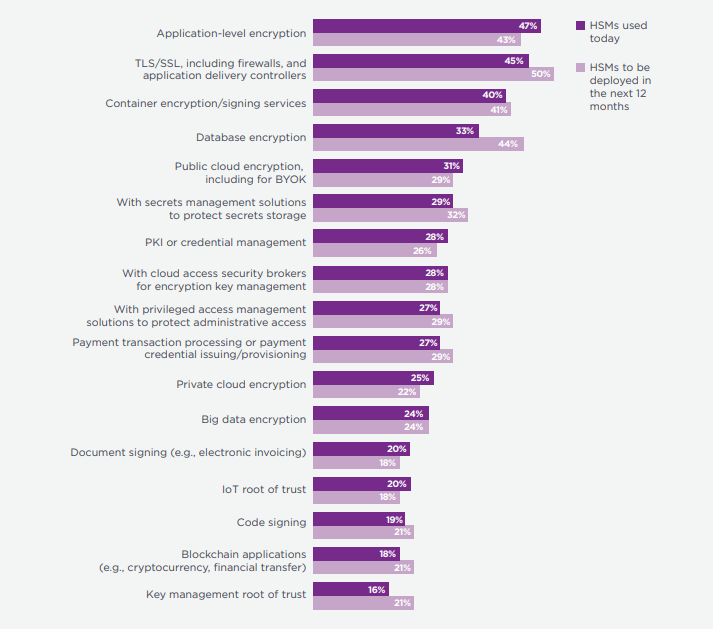

Os HSMs podem ser usados com muitos tipos diferentes de aplicativos que executam criptografia ou assinatura digital. Os principais casos de uso de HSMs, de acordo com o estudo Ponemon Global Encryption Trends Study de 2022, são mostrados na figura abaixo.

Como o HSMS está implantado ou planejado para ser implantado nos próximos 12 meses

Saiba mais sobre por que você deve usar um HSM

O que é Root of Trust?

Root of Trust é uma fonte confiável por padrão dentro de um sistema criptográfico. Os componentes de hardware e de software da Raiz de Confiança são inerentemente confiáveis, o que significa que devem ser inerentemente seguros. Normalmente, a implementação mais segura da Raiz de Confiança inclui um modelo de segurança de hardware (HSM), que gera e protege chaves e executa funções criptográficas dentro de um ambiente seguro.

Que valor um HSM oferece?

Os HSMs aprimoram e estendem a segurança de uma ampla gama de aplicativos que executam criptografia e assinatura digital. A tabela abaixo descreve o valor agregado de HSMs para um conjunto dos casos de uso mais comuns.

| CASO DE USO | Valor do HSM para o caso de uso |

| Nuvem e contêineres/Kubernetes | Mantenha o controle das chaves e dados na nuvem; aplicativos seguros em contêineres |

| Infraestrutura de chaves públicas (PKI) | Proteja a raiz de PKI crítica e as chaves de assinatura de CA |

| Acesso privilegiado e gerenciamento de segredos | Aborde ameaças internas e simplifique o acesso a segredos para DevOps |

| Criptografia e tokenização | Aprimore a proteção da chave de criptografia para dados em trânsito e armazenamento |

| Gerenciamento de chaves | Aplique a política de gerenciamento de chaves em várias nuvens e aplicativos |

| Assinatura digital e assinatura de código | Proteja as chaves que garantem a integridade do software e permitem transações legalmente vinculativas |

| Aplicativos TLS/SSL (ADCs, Firewalls, etc.) | Chaves mestres de criptografia TLS/SSL seguras |

| Identidade e autenticação | Crie credenciais de identidade confiáveis |

| Pagamentos | Proteja as chaves que criam e assinam credenciais de pagamento |

O que é geração de números aleatórios?

A geração de números aleatórios (RNG) se refere aos números aleatórios criados por um algoritmo ou dispositivo. É importante que as chaves criptográficas sejam criadas usando uma fonte certificada de números aleatórios, o que é um problema desafiador para sistemas baseados em software.

Quando a fonte de entropia para geração de números aleatórios é derivada de medições baseadas em software, não é possível garantir que a entropia não será previsível ou que não poderá ser influenciada. Um HSM usa uma fonte de entropia baseada em hardware para verificada para geração de números aleatórios que é capaz de fornecer uma boa fonte de entropia em todas as condições normais de operação.

Isso é importante para casos de uso como BYOK (Bring Your Own Key), que permite aos usuários criar e gerenciar chaves que carregam em provedores de serviços na nuvem.

A segurança de dados começa com a Entrust

Explore nossas soluções HSM e saiba como a Entrust pode ajudar a proteger seus dados e sua tecnologia.