Qu’est-ce qu’un Module matériel de sécurité (HSM) ?

Les modules matériels de sécurité (HSM) sont des périphériques physiques renforcés et inviolables qui sécurisent les processus cryptographiques en générant, protégeant et gérant les clés utilisées pour le cryptage et le décryptage des données et la création de signatures numériques et de certificats.

Les HSM sont testés, validés et certifiés selon les normes de sécurité les plus strictes, telles que la norme FIPS 140-2 et les Critères communs. Grâce à notre famille de produits HSM à usage général nShield, Entrust est l’un des principaux fournisseurs mondiaux de modules HSM.

Les HSM permettent aux organisations :

Qu’est-ce qu’un HSM en tant que service ou un HSM basé sur le cloud ?

Un HSM en tant que service est une offre sous forme d’abonnement : les clients peuvent utiliser un module matériel de sécurité basé sur le cloud pour générer leur contenu de clé cryptographique, y accéder et le protéger, indépendamment des données sensibles. Ce type de service offre généralement le même niveau de protection qu’un déploiement sur site, tout en étant plus flexible. Les clients peuvent transférer leurs dépenses d’investissement (CapEx) vers des dépenses d’exploitation (OpEx), ce qui leur permet de ne payer que les services dont ils ont besoin, lorsqu’ils en ont besoin.

nShield en tant que service utilise des HSM nShield certifiés FIPS 140-2, de niveau 3. Cette offre propose les mêmes caractéristiques et fonctionnalités que les HSM nShield sur site, auxquelles s’ajoutent les avantages d’un déploiement sur le cloud. Cela permet aux clients d’atteindre leurs objectifs en matière de stratégies privilégiant le cloud ou de déployer un mélange de HSM sur site et de HSM en tant que service, tout en confiant la maintenance de ces appareils en tant que service aux experts d’Entrust.

Pourquoi utiliser un HSM ?

Les opérations cryptographiques telles que le cryptage et la signature numérique ne valent rien si les clés privées qu’elles utilisent ne sont pas bien protégées. Les attaquants d’aujourd’hui sont devenus beaucoup plus sophistiqués dans leur capacité à localiser les clés privées stockées ou utilisées. Les HSM constituent la norme de référence en matière de protection des clés privées et des opérations cryptographiques associées, et suivent la politique définie par l’organisation utilisatrice pour les utilisateurs et les applications autorisés à accéder à ces clés.

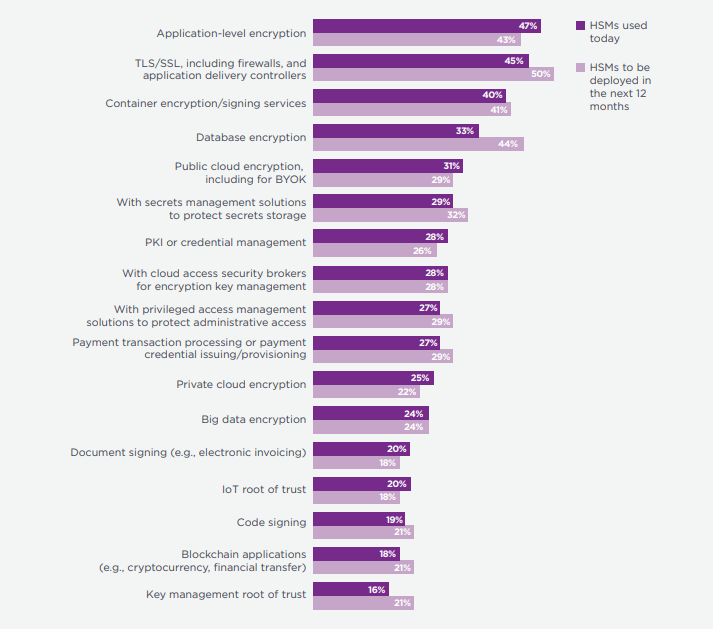

Les HSM peuvent être utilisés avec de nombreux types d’applications différents capables d’effectuer le chiffrement ou la signature numérique. D’après l’Étude 2022 du Ponemon sur les tendances mondiales en matière de chiffrement, les principaux cas d’utilisation des HSM sont illustrés ci-dessous.

Comment les HSM sont déployés ou devraient l’être au cours des 12 prochains mois

Découvrez pourquoi vous devriez utiliser un HSM.

Qu’est-ce qu’une racine de confiance ?

Root of Trust (Racine de confiance) est une source considérée comme fiable dans un système cryptographique. Les composants matériels et logiciels de Root of Trust sont fiables par nature, et doivent donc être parfaitement sûrs. L’implémentation la plus sûre de Root of Trust comprend généralement un module matériel de sécurité (HSM), qui génère et protège les clés et exécute les fonctions cryptographiques dans un environnement sécurisé.

Quelle valeur apporte un HSM ?

Les HSM améliorent et étendent la sécurité d’une large gamme d’applications qui effectuent le chiffrement et la signature numérique. Le tableau ci-dessous décrit la valeur ajoutée des HSM pour un ensemble de cas d’utilisation les plus courants.

| CAS D’UTILISATION | Valeur des HSM au cas d’utilisation |

| Cloud et conteneurs/Kubernetes | Maintenir le contrôle des clés et des données dans le cloud ; applications conteneurisées sécurisées |

| Infrastructure à clé publique (PKI) | Protéger la racine PKI critique et les clés de signature CA |

| Accès privilégié et gestion des secrets | Résoudre les menaces internes et simplifier l’accès aux secrets pour DevOps |

| Chiffrement et tokénisation | Améliorer la protection des clés de chiffrement pour les données en transit et en stockage |

| Gestion des clés | Appliquer la politique de gestion des clés sur plusieurs clouds et applications |

| Signature numérique, signature de code | Protéger les clés qui garantissent l’intégrité du logiciel et permettent des transactions juridiquement contraignantes |

| Applications TLS/SSL (ADC, pare-feu, etc.) | Clés de chiffrement principales sécurisées TLS/SSL |

| Identité, authentification | Créer des informations d’identification de confiance |

| Paiements | Protéger les clés qui créent et signent les identifiants de paiement |

Qu’est-ce que la génération de nombres aléatoires ?

La génération de nombres aléatoires (RNG) fait référence aux nombres aléatoires créés par un algorithme ou un appareil. Il est important que les clés cryptographiques soient créées à l’aide d’une source certifiée de nombres aléatoires, ce qui constitue un problème difficile pour les systèmes logiciels.

Lorsque la source d’entropie d’un générateur de nombres aléatoires est dérivée de mesures basées sur un logiciel, il ne peut être garanti que l’entropie ne sera pas prévisible ou ne pourra pas être influencée. Un HSM utilise une source d’entropie matérielle vérifiée pour sa RNG, afin de fournir une bonne source d’entropie dans toutes les conditions de fonctionnement normales.

Ceci est important pour les cas d’utilisation comme les BYOK (Détenez votre propre clé), qui permettent aux utilisateurs de créer et gérer des clés qu’ils téléchargent vers des fournisseurs de services cloud.

La sécurité des données commence avec Entrust

Explorez nos solutions HSM et découvrez comment Entrust peut vous aider à protéger vos données et à sécuriser votre technologie.