Der ultimative Leitfaden für CMMC

Vorschriften und Anforderungen gehören dazu, wenn Sie für Behörden auf Bundesebene tätig sind. Allerdings ist die Implementierung von Kontrollen und Compliance viel leichter gesagt als getan – vor allem, wenn es um die Cybersecurity Maturity Model Certification (CMMC) geht.

Sie wissen nicht, wo Sie anfangen sollen? Wir unterstützen Sie. Lesen Sie weiter, um mehr über CMMC zu erfahren und darüber, wie Ihre Organisation Compliance leichter erreichen kann.

Was ist CMMC?

Das Cybersecurity Maturity Model Certification-Programm ist ein Überprüfungsmechanismus, der sicherstellen soll, dass alle Unternehmen der Defense Industrial Base (DIB) angemessene Cybersicherheitspraktiken anwenden. Das CMMC-Rahmenwerk basiert auf der Special Publication (SP) 800-171 des National Institute of Standards and Technology (NIST) und vereint alle DIB-Auftragnehmer unter einem zertifizierbaren Sicherheitsstandard.

Kurz gesagt müssen alle Partner des Verteidigungsministeriums (Department of Defense, DoD), abhängig von bestimmten Variablen, dieselben Sicherheitskontrollen anwenden. Unabhängig davon muss jeder staatliche Auftragnehmer, der sich um einen DoD-Vertrag bewirbt, eine CMMC-Zertifizierung erlangen und damit nachweisen, dass er die Anforderungen erfüllt hat.

Warum wurde CMMC ins Leben gerufen?

Im Oktober 2016 veröffentlichte das DoD die Defense Federal Acquisition Regulation Supplement (DFARS) Clause mit dem Titel „Safeguarding Covered Defense Information and Cyber Incident Reporting“. Danach mussten Auftragnehmer im Verteidigungssektor lediglich ihre eigene Cybersicherheitsreife selbst bescheinigen.

Die Audits waren jedoch häufig ungenau und wurden selten durchgeführt, was zu einer uneinheitlichen Compliance führte. Im Gegenzug hatten die DoD-Behörden nicht die Gewissheit, dass ihre Partner alle notwendigen Schritte zum Schutz der staatlichen Ressourcen unternahmen.

In dem Bestreben, von diesem Modell der Selbstbescheinigung wegzukommen, stellte das DoD das CMMC im Jahr 2019 vor. Im November 2020 wurde damit begonnen, die CMMC-Standards in die DoD-Vertragsanforderungen aufzunehmen.

Warum ist CMMC-Compliance wichtig?

Der Zweck des CMMC-Rahmenwerks besteht darin, staatliche Informationen vor unbefugtem Zugriff und Offenlegung zu schützen. Genauer gesagt werden Praktiken zur Sicherung von zwei Arten von Daten vorgeschrieben:

- Controlled Unclassified Information (CUI): „Controlled Unclassified Information“ sind Daten, die nicht als Verschlusssache eingestuft sind, aber dennoch aufgrund bestimmter staatlicher Richtlinien und Verordnungen geschützt werden müssen. CUI können sich auf kritische Infrastrukturen, Finanzunterlagen, die nationale Verteidigung und andere sensible Bereiche beziehen.

- Federal Contract Information (FCI): Im Gegensatz dazu handelt es sich bei FCI um Informationen, die von der US-Regierung im Rahmen eines Vertrags bereitgestellt oder für sie erstellt wurden und nicht zur Veröffentlichung freigegeben sind. Obwohl sie nicht so sensibel sind wie CUI, müssen Federal Contract Information dennoch streng geschützt werden.

Angesichts der zunehmenden Zahl von Cyberangriffen auf Regierungsbehörden ist die CMMC-Compliance unerlässlich geworden. Von staatlicher Seite gesponserte Hackerangriffe können besonders kostspielig sein und verursachen durchschnittliche Kosten von 4,43 Millionen Dollar pro Datenschutzverletzung. Schlimmer noch: Da es sich um Regierungsdaten handelt, können diese Angriffe die Interessen der USA – einschließlich der nationalen Sicherheit – gefährden.

Was sind die Vorteile einer CMMC-Zertifizierung?

Die Auftragnehmer im Verteidigungssektor haben gute Gründe, die CMMC-Anforderungen zu erfüllen. Dies ist nicht nur für alle Partner obligatorisch, sondern auch ein geschäftlicher Wettbewerbsvorteil. Der Erwerb einer CMMC-Zertifizierung bietet folgende Vorteile:

- Unterstützt Sie bei der Angebotsabgabe für DoD-Verträge

- Bietet Behördenkunden ein hohes Maß an Sicherheit

- Stärkt Ihre Cyber-Resilienz und minimiert Risiken

Was ist CMMC 2.0?

Das Verteidigungsministerium (DoD) kündigte an, dass das CMMC-Rahmenwerk im November 2021 aktualisiert und vereinfacht werden soll. Ziel war es, den Auftragnehmern die Umsetzung und Einhaltung der CMMC-Standards zu erleichtern und gleichzeitig den Zertifizierungsprozess zu optimieren.

Das Rahmenwerk wurde zu einer einheitlicheren, umfassenderen und leichter verständlichen Darstellung konsolidiert: CMMC Version 2.0. Bis zum 1. Oktober 2025 will das DoD die Anforderung durchsetzen, dass Auftragnehmer mindestens eine bestimmte CMMC-Stufe nachweisen müssen, um sich für einen Vertrag zu qualifizieren.

Wie funktioniert CMMC-Compliance?

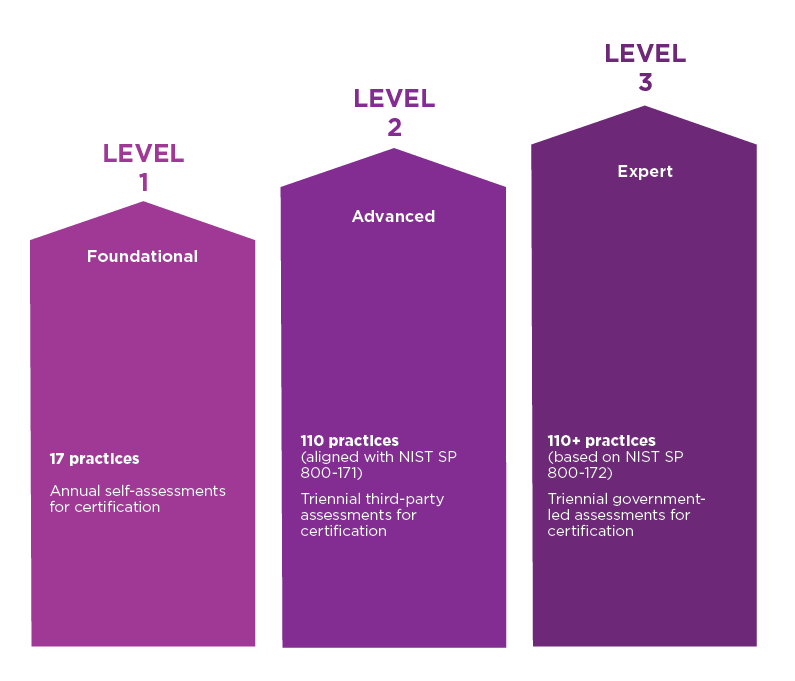

CMMC organisiert seine Anforderungen nach einem abgestuften System. Während die ursprüngliche Version fünf unabhängige Stufen enthielt, wurde dies in CMMC 2.0 auf drei vereinfacht.

Die einzelnen Stufen sind darauf abgestimmt, wie Auftragnehmer (und Unterauftragnehmer) mit FCI und CUI umgehen. Generell gilt: Je mehr sensible Daten Sie verarbeiten, desto strenger sind die Compliance-Anforderungen.

So hat jede Stufe ihre eigenen Prozesse, Praktiken und Bewertungsverfahren und baut auf den vorherigen auf.

- CMMC Stufe 1 (Grundlage): 17 durch Selbstbewertung überprüfte Praktiken.

- CMMC Stufe 2 (Fortgeschritten): 110 Praktiken, die mit NIST SP 800-171 übereinstimmen und im Rahmen einer alle drei Jahre stattfindenden Sicherheitsbewertung durch Dritte überprüft werden.

- CMMC Stufe 3 (Experten): Über 110 Praktiken auf der Grundlage von NIST SP 800-172, die durch eine alle drei Jahre stattfindende, von der Regierung durchgeführte Sicherheitsbewertung überprüft werden.

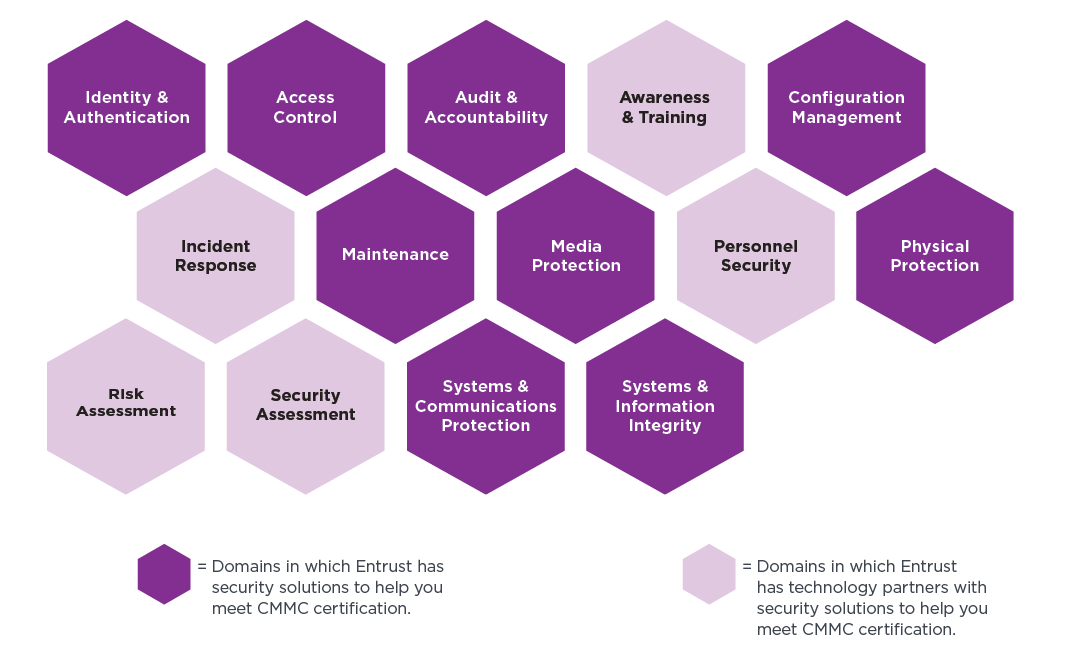

CMMC gliedert außerdem spezifische Cybersicherheitspraktiken in 14 Bereiche mit 43 Fähigkeiten auf. In diesem Zusammenhang bezieht sich der Begriff „Fähigkeiten“ auf die Sicherheitskontrollen, die ein DoD-Auftragnehmer je nach der entsprechenden Stufe einführen und verwalten muss. Zu den CMMC-Domänen gehören:

- Zugangskontrolle

- Audit und Rechenschaftspflicht

- Sensibilisierung und Schulung

- Konfigurationsmanagement

- Identifizierung und Authentifizierung

- Reaktion auf Vorfälle

- Wartung

- Medienschutz

- Personelle Sicherheit

- Physischer Schutz

- Risikobewertung

- Sicherheitsbewertung

- Systemschutz und sichere Kommunikation

- System- und Informationsintegrität

Entrust bietet Lösungen, die die Compliance mit den folgenden 9 CMMC-Domänen ermöglichen:

Fähigkeit

- Festlegen der Systemzugriffsanforderungen

- Kontrolle des internen Systemzugriffs

- Steuern des Systemfernzugriffs

- Datenzugriffsbeschränkung auf autorisierte Benutzer und Prozesse

- Definition der Audit-Anforderungen

- Durchführen von Audits

- Identifizieren und Schutz von Audit-Informationen

- Überprüfen und Verwalten von Audit-Protokollen

- Einrichten von Konfigurationsmindestanforderungen

- Durchführen des Konfigurations- und Änderungsmanagements

- Gewähren von Zugriff auf authentifizierte Entitäten

- Wartungsverwaltung

- Identifizieren und Markieren von Medien

- Schutz und Kontrolle von Medien

- Bereinigen von Medien

- Schutz von Medien beim Transport

- Beschränken des physischen Zugangs

- Definition von Sicherheitsanforderungen für Systeme und Kommunikation

- Steuern der Kommunikationen an Systemgrenzen

- Identifizieren und Verwalten von Fehlern im Informationssystem

- Identifizieren bösartiger Inhalte

- Durchführen von Netzwerk- und Systemüberwachung

- Implementierung eines erweiterten E-Mail-Schutzes

Wie funktioniert die CMMC-Zertifizierung?

Der CMMC-Bewertungsprozess ist von vornherein sehr streng. Der Beginn Ihrer Compliance-Reise kann entmutigend sein, aber mit einer gut geplanten Checkliste können Sie einen Schritt nach dem anderen angehen.

Schauen wir uns jeden einzelnen an, um Ihnen den Einstieg zu erleichtern:

- Bestimmen Sie Ihre CMMC-Stufe: Wie hoch der Reifegrad Ihrer Cybersicherheit mindestens ist, hängt davon ab, wie Sie mit FCI und CUI umgehen. Erfassen Sie Ihre Systeme, Netzwerke und Prozesse, um genau festzustellen, wo und wie Sie mit diesen Daten in Kontakt kommen.

- Nehmen Sie eine Selbstbewertung vor: Führen Sie eine CMMC-Lückenanalyse durch, um Schwachstellen oder verbesserungswürdige Bereiche zu ermitteln, die nicht mit den Best Practices übereinstimmen.

- Erstellen Sie einen Systemsicherheitsplan (SSP): SSPs sind für die CMMC-Zertifizierung erforderlich. Sie bilden Ihre Sicherheitslandschaft und Kontrollmöglichkeiten ab und ermöglichen es Ihnen, die Grenzen Ihrer Umgebung zu erkennen, wo sie mit anderen Systemen verbunden ist und wie gut Sie bestimmte Anforderungen erfüllen.

- Investieren Sie in zukunftsweisende Tools: Wahrscheinlich entdecken Sie Lücken in Ihrer Cybersicherheitsstruktur. Seien Sie darauf vorbereitet, zusätzliche Lösungen einzusetzen, um die Grundlagen abzudecken und die Anforderungen in Bezug auf die CMMC-Compliance zu erfüllen.

- Beauftragen Sie einen externen Auditor: CMMC-Audits müssen von einem registrierten Anbieter, einer registrierten Anbieterorganisation oder einer Drittanbieter-Bewertungsorganisation (3PAO) durchgeführt werden.

- Halten Sie die Compliance aufrecht: Nach der Zertifizierung müssen Sie eine kontinuierliche Überwachung durchführen, um Lücken zu erkennen und sicherzustellen, dass die Sicherheitskontrollen weiterhin wie vorgesehen funktionieren.

Compliance mit Entrust-Lösungen vereinfachen

Als Auftragnehmer des DoD sind Sie zur Compliance verpflichtet. Leider heißt das nicht, dass dies einfach ist.

Es gibt jedoch Möglichkeiten, den Prozess zu vereinfachen, Ihre Abwehrkräfte zu stärken und eine CMMC-Zertifizierung zu erlangen und aufrechtzuerhalten. Mit Entrust als kompetentem Partner können Sie ein Portfolio von Lösungen einsetzen, die Sie nicht nur auf CMMC vorbereiten, sondern Ihnen auch helfen, die Sicherheit langfristig aufrechtzuerhalten.

Von Identität und Authentifizierung bis hin zu Medienschutz, Zugriffskontrolle und vielem mehr helfen wir Ihnen, mit CMMC-Domänen problemlos umzugehen. Ob durch Entrust Public Key Infrastructure oder Entrust Identity as a Service, Sie können sicher sein, dass Sie – und Ihre DoD-Partner – gut geschützt sind.