Что такое аппаратный модуль безопасности (HSM)?

Аппаратные модули безопасности (Hardware Security Modules — HSM) — это надежные, устойчивые к взлому аппаратные устройства, которые защищают криптографические процессы путем генерации и защиты ключей, а также управления ключами, используемыми для шифрования и расшифровки данных и создания цифровых подписей и сертификатов.

Модули HSM прошли испытания и были сертифицированы в соответствии с самыми высокими стандартами безопасности, включая FIPS 140-2 и «Общие критерии». Компания Entrust с ее линейкой продуктов HSM общего назначения nShield является ведущим мировым поставщиком HSM.

Преимущества HSM для организации:

- Соответствие требованиям действующих и разрабатываемых стандартов в сфере кибербезопасности, включая Общий регламент по защите персональных данных (GDPR), Регламент об электронной идентификации и доверительных услугах (eIDAS), Стандарт безопасности данных индустрии платежных карт (PCI DSS), Закон об ответственности и переносе данных о страховании здоровья граждан (HIPAA) и т. д.

- Более высокий уровень безопасности данных и доверия к данным.

- Стабильно высокий уровень обслуживания и гибкость бизнеса.

Что такое HSM как услуга или облачный модуль HSM?

HSM также предоставляется как услуга на основе подписки. Абоненты могут использовать аппаратный модуль безопасности в облаке для генерирования и защиты ключей, а также доступа к криптографическим элементам своих ключей отдельно от конфиденциальных данных. Эта услуга, как правило, обеспечивает тот же уровень защиты, что и физическое развертывание модуля, однако обладает большей гибкостью. Клиенты могут переводить капитальные расходы в операционные, т. е. они оплачивают только необходимые услуги и только тогда, когда пользуются ими.

Услуга nShield as a Service использует специальные модули HSM nShield, сертифицированные по стандартам FIPS 140-2 уровня 3. Это решение предоставляет тот же полный набор функций и возможностей, что и локальные модули HSM nShield, в сочетании с преимуществами развертывания облачного сервиса. Это позволяет клиентам либо выполнять их первоочередные задачи в облаке, либо развертывать сочетание локальных HSM и HSM в виде услуг с обслуживанием устройств в виде услуг силами экспертов Entrust.

Зачем использовать HSM?

Криптографические операции, такие как шифрование и применение цифровой подписи, бесполезны, если используемые при их выполнении закрытые ключи недостаточно хорошо защищены. Сегодня злоумышленники используют сложные методы нахождения хранящихся или используемых закрытых ключей. HSM являются золотым стандартом защиты закрытых ключей и связанных с ними криптографических операций и обеспечивают соблюдение политики, которую использующая эти модули организация определила для пользователей и приложений, способных получать доступ к этим ключам.

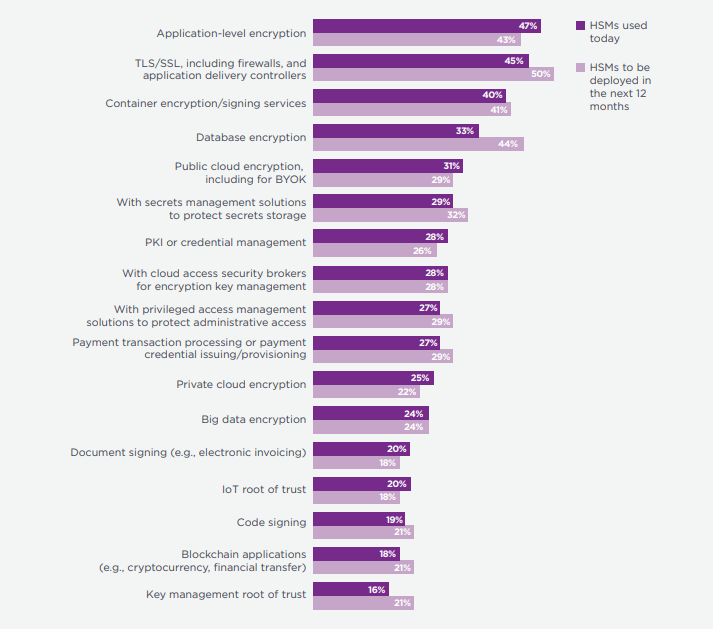

Модуль HSM можно использовать совместно с приложениями различных типов, предназначенных для шифрования или применения цифровых подписей. На рисунке ниже представлены основные сценарии использования HSM, описанные в исследовании мировых тенденций шифрования, проведенном организацией Ponemon в 2022 г.

Как развертывают или планируют развертывать HSM в ближайшие 12 месяцев

Узнайте больше о том, зачем использовать HSM

Что такое корень доверия?

Корень доверия — это источник, который по умолчанию считается доверенным в криптографической системе. Такие компоненты, как аппаратный корень доверия и программный корень доверия, по своей сути являются доверенными, это означает, что они должны быть заведомо безопасными. Наиболее безопасная реализация корня доверия обычно включает в себя аппаратную модель безопасности (HSM), которая генерирует и защищает ключи и выполняет криптографические функции в безопасной среде.

В чем ценность HSM?

Модули HSM повышают и расширяют безопасность для широкого спектра задач, в которых выполняется шифрование и цифровая подпись. В таблице ниже описывается дополнительная ценность HSM для ряда наиболее распространенных сценариев использования.

| ВАРИАНТ ИСПОЛЬЗОВАНИЯ | Польза HSM в сценарии использования |

| Облако и контейнеры, Kubernetes | Сохранение контроля над ключами и данными в облаке. Защита контейнеризированных приложений. |

| Инфраструктура открытых ключей (PKI) | Защита критически важных корневых ключей PKI и ключей подписи ЦС |

| Управление привилегированным доступом и конфиденциальностью | Устранение инсайдерских угроз и упрощение доступа к конфиденциальной информации для DevOps |

| Шифрование и токенизация | Усиление защиты ключей шифрования для данных, находящихся в процессе передачи и хранения |

| Управление ключами | Внедрение политики управления ключами в нескольких облаках и приложениях |

| Цифровая и кодовая подпись | Защита ключей, обеспечивающих целостность программного обеспечения и осуществление юридически обязательных транзакций |

| Приложения TLS/SSL (ADC, межсетевые экраны и т. д.) | Защищенные главные ключи шифрования TLS/SSL |

| Идентификация и аутентификация | Создание доверенных учетных данных |

| Entrust HSM для платежей | Защита ключей для создания и подписания платежных учетных данных |

Что такое генерация случайных чисел?

Генерация случайных чисел (RNG) представляет собой создание случайных чисел с помощью какого-либо алгоритма или устройства. Важно, чтобы криптографические ключи создавались с использованием сертифицированного источника случайных чисел, что является сложной задачей для программных систем.

Если источником энтропии для генератора случайных чисел являются программные данные, невозможно гарантировать непредсказуемость и независимость энтропии от какого-либо влияния. HSM использует надежный аппаратный источник энтропии для процесса RNG. Подтверждено, что этот источник обеспечивает высокую степень энтропии во всех нормальных условиях работы.

Это важно для таких сценариев использования, как BYOK (Bring Your Own Key), который позволяет пользователям создавать ключи, отправляемые поставщикам облачных услуг, и управлять этими ключами.

Безопасность данных начинается с Entrust

Ознакомьтесь с нашими решениями HSM и узнайте, как Entrust может помочь защитить ваши данные и технологии.