¿Qué es un HSM en la nube?

Los módulos de seguridad de hardware (HSM) en la nube ofrecen la misma funcionalidad que los HSM in situ y añaden las ventajas de un despliegue en la nube. No necesita alojar ni mantener dispositivos in situ.

Con los HSM en la nube, las organizaciones:

- Alinear requisitos de seguridad criptográfica con la estrategia en la nube de su organización

- Facilitar el paso de un modelo de inversión de capital a un modelo de operación

- Simplificar el presupuesto en seguridad de su negocio

- Permitir que el personal especializado en seguridad se dedique a otras tareas

- Cumpla requisitos de seguridad FIPS 140-2 y Common Criteria EAL4+

¿Qué es un HSM?

Los módulos de seguridad de hardware (HSM) son dispositivos de hardware sólidos y resistentes a manipulaciones que aseguran los procesos criptográficos generando, protegiendo y administrando claves utilizadas para cifrar y descifrar datos y crear firmas y certificados digitales.

Haga clic aquí para saber más.

¿Quién ofrece HSM en la nube?

Los principales proveedores públicos de servicios en la nube (CSP) ofrecen HSM en la nube como parte de su oferta de servicios. Aunque estas soluciones brindan la simplicidad, resiliencia y flexibilidad que se espera de un CSP, suelen estar vinculadas al CSP. Las organizaciones que adoptan estrategias multinube no siempre pueden portarlas a otro CSP.

Como en la mayoría de servicios en la nube, la infraestructura se abstrae del usuario, con el riesgo de perder el control de claves que garantiza un HSM in situ.

Proveedores de HSM in situ como Entrust ofrecen HSM en la nube con los beneficios de un servicio en la nube integrado con el CSP y mayor control de sus claves criptográficas.

nShield as a Service es la oferta Entrust de HSM en la nube. Utiliza HSM nShield con certificación FIPS 140-2 nivel 3. El servicio ofrece las mismas características y funcionalidades que los HSM in situ y añade las ventajas de un despliegue en la nube. De este modo, los clientes cumplen sus primeros objetivos en la nube y confían el mantenimiento de dispositivos a expertos de Entrust.

¿Quién administra los HSM nShield en la nube?

nShield as a Service está disponible como servicio autoadministrado totalmente administrado.

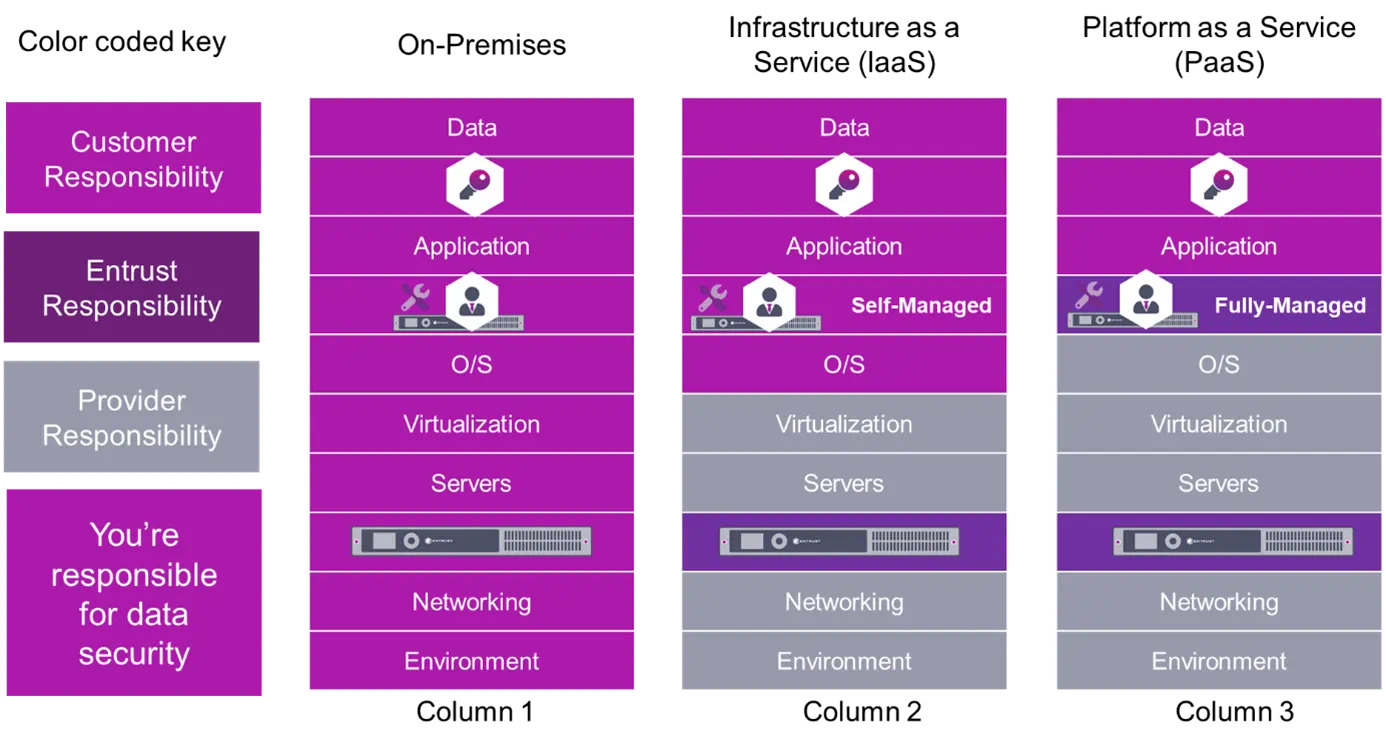

El servicio es autoadministrado cuando la organización conserva toda la administración del HSM, aunque sea de forma remota. El servicio es totalmente administrado cuando la administración y mantenimiento del HSM se confían a personal de Entrust. Este tipo de servicio se adapta a clientes que desean utilizar un HSM y delegar el rol de Oficial de Seguridad. La Figura 1 es una versión modificada del modelo de responsabilidad compartida para ilustrar las responsabilidades del cliente y las del proveedor de servicios en la nube.

La columna 1 representa un despliegue in situ. El HSM, la capa de administración de HSM y las claves se representan mediante iconos. En este escenario, todos los atributos de un despliegue in situ son responsabilidad del cliente.

La columna 2 del modelo representa una Infrastructure as a Service (IaaS) para la que nShield as a Service autoadministrado es la mejor opción. En este escenario, HSM es responsabilidad de Entrust. La gestión del HSM y las claves son responsabilidad del cliente.

La columna 3 representa una as a Service (PaaS) para la que nShield as a Service totalmente administrado es la mejor opción. En este escenario, la gestión del HSM es responsabilidad de Entrust. Las claves son responsabilidad del cliente.

Figura 1: Versión modificada del modelo de responsabilidad compartida para ilustrar un HSM in situ frente a nShield as a Service (autoadministrados y totalmente administrados)

¿Son los HSM en la nube tan seguros como los HSM in situ?

El proveedor de servicios es responsable de la nube mientras el cliente es responsable en la nube.

Con la nube, organizaciones ganan en flexibilidad, escalabilidad y simplicidad. Cuando se migran aplicaciones y cargas de trabajo a la nube, cambian las normas generales de seguridad. Los CSP afirman con razón que la seguridad en la nube no es necesariamente más débil, simplemente es diferente. Básicamente, el modelo de amenaza ha cambiado y los riesgos residuales han cambiado. En despliegues in situ, los riesgos son quizás más fáciles de identificar: seguridad perimetral, ataques físicos, empleados descontentos, robo, interrupción de servicios, seguridad de red (firewall, malware, DDOS), etc.

Los proveedores de servicios en la nube son responsables de la seguridad de sus granjas de servidores, infraestructuras de red, etc. Como los dispositivos se abstraen del cliente, la seguridad depende de los controles y procedimientos adoptados. Hasta la fecha, la mayoría de ataques exitosos contra nubes públicas se deben a errores de configuración y gestión cometidos por los clientes. Por ello, los culpables no son los proveedores de servicios en la nube sino sus usuarios. El modelo de responsabilidad compartida en la nube es una referencia útil para que los clientes reconozcan sus responsabilidades y deberes al utilizar servicios basados en la nube.

¿Qué es una estrategia multinube?

En una estrategia multinube, las organizaciones utilizan servicios de múltiples CSP. Esta estrategia soporta diferentes CSP con diferentes servicios y añade la ventaja de compartir cargas de trabajo y riesgos entre múltiples organizaciones.

Los CSP proporcionan herramientas para crear las claves criptográficas que utiliza con su aplicaciones y datos. Obviamente, estas herramientas no son las mismas para cada CSP. nShield as a Service puede ayudarle a resolver ese problema. Al provisionar sus claves con nShield as a Service, solo necesita familiarizarse con herramientas nShield y aplicar los mismos procedimientos en cada CSP.

¿Qué es una estrategia de nube híbrida?

En una estrategia híbrida, la organización mantiene presencia in situ y utiliza la nube para añadir capacidad, resiliencia y escalabilidad. En algunos casos, las organizaciones pueden retener cargas de trabajo confidenciales in situ (localización de datos) y utilizar la nube para cargas de trabajo menos confidenciales. nShield as a Service funciona a la perfección con HSM nShield in situ que soporten estrategias de nube híbrida.

¿Cuál es la diferencia entre Cloud HSM y BYOK?

Traiga su propia clave (Bring your own key, BYOK) es un concepto de Entrust y Microsoft para que los usuarios controlen las claves que protegen sus datos en la nube. BYOK es compatible con los principales servicios de nube. Con BYOK, los usuarios generan in situ su clave maestra, la transfieren de forma segura a su proveedor de servicios en la nube (CSP) y protegen datos en despliegues multinube.

Cloud HSM no requiere la huella de un HSM in situ. El propietario controla totalmente los servicios criptográficos que se provisionan en la nube. Con sus servicios criptográficos en la nube, obtiene la máxima libertad y flexibilidad.

¿Cuáles son los principales casos de uso de un HSM?

Los HSM de Entrust nShield as a Service proporcionan servicios criptográficos para una amplia variedad de aplicaciones: PKI, administración de claves, administración de acceso privilegiado, ejecución en contenedor, cifrado de bases de datos, firma de código, etc. El ecosistema Entrust ha sido comprobado por más de 100 proveedores de soluciones de seguridad. Consulte el siguiente diagrama.

El ecosistema para socios ofrece las siguientes ventajas:

- Valor y seguridad para los clientes finales con criptografía certificada y basada en hardware.

- Sólido servicio al cliente con expertos y soporte global.