¿Qué es un módulo de seguridad hardware (HSM)?

Los módulos de seguridad de hardware (HSM) son dispositivos de hardware sólidos y resistentes a manipulaciones que aseguran los procesos criptográficos generando, protegiendo y administrando claves utilizadas para cifrar y descifrar datos y crear firmas y certificados digitales.

Los HSM se prueban, validan y certifican con los estándares de seguridad máximos, incluidos FIPS 140-2 y Criterios Comunes. Gracias a la familia de HSM nShield de uso general, Entrust es líder global en HSM.

Con los HSM Entrust nShield, las organizaciones:

¿Qué son los HSM as a service o Cloud HSM?

HSM as a Service es una oferta basada en suscripción para que los clientes generen, utilicen y protejan sus claves con un HSM en la nube. Todo ello al margen de los datos confidenciales. La oferta de servicio proporciona la misma protección que una implementación in situ y permite mayor flexibilidad. Los clientes pueden transferir CapEx a OpEx para pagar solo los servicios que necesitan, cuando los necesitan.

nShield as a Service utiliza HSM nShield con certificación FIPS 140-2 nivel 3. La solución ofrece las mismas características y funcionalidades que los HSM nShield in situ y añade las ventajas de un despliegue en la nube. De este modo, los clientes cumplen sus primeros objetivos en la nube o combinan HSM in situ y en la nube. Los expertos de Entrust se encargan de gestionar los dispositivos en la nube.

¿Por qué debería utilizar un HSM?

Las operaciones criptográficas, como el cifrado y la firma digital, no tienen valor si las claves privadas que utilizan no están bien protegidas. Los atacantes de la actualidad se han vuelto mucho más sofisticados en su capacidad para localizar claves privadas que están almacenadas o en uso. Los HSM son el estándar de oro para la protección de las claves privadas y operaciones criptográficas asociadas, y hacen cumplir la política definida por la organización usuaria para usuarios y aplicaciones que pueden acceder a esas claves.

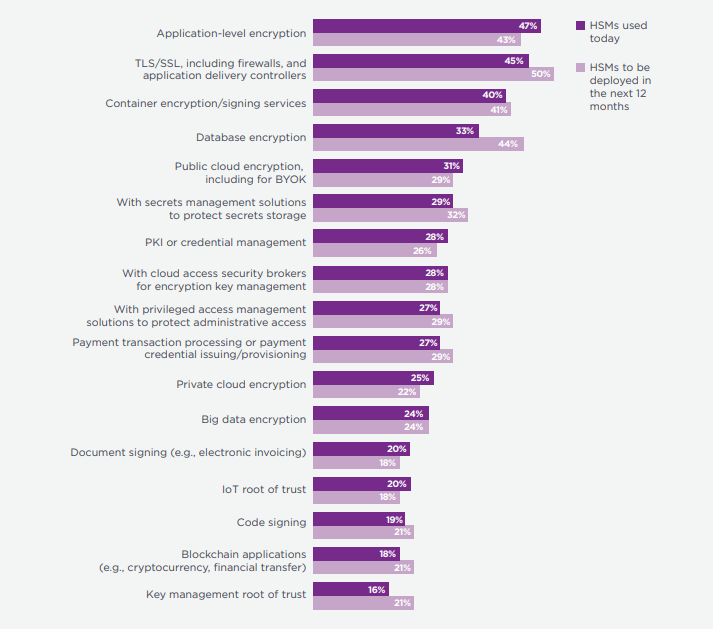

Los HSM se pueden utilizar con muchos tipos diferentes de aplicaciones que realizan cifrado o firma digital. Los casos de uso principales de los HSM, según el Estudio de tendencias de cifrado global de Ponemon 2022, se muestran en la siguiente figura.

Cómo se implementan o se planea implementar los HSM en los próximos 12 meses

Obtenga más información sobre por qué debería utilizar un HSM

¿Qué es una raíz de la confianza?

La raíz de confianza es una fuente en la que se confía por defecto dentro de un sistema criptográfico. Los componentes de la raíz de confianza del hardware y del software son inherentemente confiables, lo que significa que deben ser inherentemente seguros. La implementación más segura de la raíz de confianza suele incluir un módulo de seguridad de hardware (HSM), que genera y protege las claves y realiza funciones criptográficas dentro de un entorno seguro.

¿Qué valor aporta un HSM?

Los HSM mejoran y amplían la seguridad de una amplia gama de aplicaciones de cifrado y firma digital. La siguiente tabla describe el valor agregado de los HSM en los casos de uso más comunes.

| CASO DE USO | Beneficios del HSM |

| Nube y contenedores/Kubernetes | Controlar claves y datos en la nube; proteger aplicaciones en contenedor |

| Infraestructura de clave pública (PKI) | Proteger claves raíz y subordinadas |

| Acceso privilegiado y gestión de secretos | Afrontar amenazas internas y facilitar el acceso de los DevOps a los secretos |

| Cifrado y tokenización | Mejorar la protección de la clave de cifrado para datos en tránsito y almacenados |

| Gestión de claves | Cumplir la política de administración de claves en múltiples nubes y aplicaciones |

| Firmas digitales y Firma de código | Proteger las claves que garantizan la integridad del software y permiten transacciones legalmente vinculantes |

| Aplicaciones TLS/SSL (ADC, firewalls, etc.) | Proteger claves de cifrado TLS/SSL |

| Identidad y autenticación | Crear credenciales de identidad fiables |

| Pagos | Proteger las claves que crean y firman credenciales de pago |

¿Qué es la generación de números aleatorios?

Por generación de números aleatorios (Random Number Generation, RNG) entendemos la creación de números aleatorios mediante un algoritmo o dispositivo. Para los sistemas basados en software, es un problema generar claves mediante una fuente certificada de números aleatorios.

Cuando la fuente de entropía para un generador de números aleatorios se deriva de mediciones basadas en software, no se puede garantizar que la entropía no sea predecible o no pueda ser influenciada. Un HSM utiliza una fuente de entropía basada en hardware para su RNG que se ha verificado para proporcionar una buena fuente de entropía en todas las condiciones de funcionamiento normales.

Esto es importante para casos de uso, como BYOK (Traiga su propia clave), que permite a los usuarios crear y administrar claves que cargan a los proveedores de servicios en la nube.

La seguridad de los datos comienza con Entrust

Explore nuestras soluciones HSM y descubra cómo Entrust puede ayudarlo a proteger sus datos y proteger su tecnología.