O que é um e-mail criptografado?

Um e-mail criptografado é um método no qual o remetente do e-mail pode garantir que apenas o destinatário possa ler o conteúdo da mensagem. O objetivo do e-mail criptografado é proteger dados confidenciais, seja porque um usuário não autorizado obtém acesso ao canal de comunicação por e-mail ou se um usuário interno envia acidentalmente para o e-mail do destinatário errado.

Os e-mails devem ser criptografados?

O maior risco para uma organização que não protege seus e-mails é deixá-los vulneráveis a atividades de ataques de hackers, o que pode resultar em roubo de propriedade intelectual e de capital, bem como danos à sua marca e quebra da confiança do cliente. Existem também certos riscos de conformidade que as organizações podem enfrentar dependendo de seu setor ou local em que atuam.Os ataques de comprometimento de e-mail comercial (BEC) explodiram nos últimos anos, ocorrendo em várias regiões e setores de negócios. De acordo com os mais recentes Relatórios de crimes na internet (Internet Crime Reports, ICRs) do FBI, as organizações nos EUA perderam US$ 8,6 bilhões em ataques BEC de 2014 a 2021 – US$ 2,4 bilhões somente em 2021.

Que perigos as organizações podem enfrentar com ataques de e-mail?

Existem dois tipos de atividades de ataques de hackers a e-mails:

- Phishing: Quando mensagens genéricas são entregues a um grupo maior de vítimas em potencial

- Spear phishing ou ataques de comprometimento de e-mail comercial (BEC): Ataques direcionados específicos e planejados a um indivíduo ou grupo; esses ataques visam:

- Extrair informações confidenciais

- Instalar malware na rede

- Transferir dinheiro para contas que pertencem aos invasores

Quais são os benefícios da criptografia de e-mail?

Assinar e criptografar e-mails ajuda as organizações a evitar ataques em e-mails que resultam em roubo de propriedade intelectual e de capital. Também mitiga danos à marca e à reputação que podem ocorrer se uma empresa perder o controle sobre dados confidenciais. Além disso, a adoção da tecnologia de e-mail assinado e criptografado digitalmente aborda as consequências associadas que podem fazer com que várias empresas descumpram vários regulamentos de conformidade, como a HIPAA e o RGPD. Cumprir e manter a conformidade com vários regulamentos de privacidade e segurança reduz o risco de as empresas pagarem altas multas por não conformidade.

Quais regulamentos exigem criptografia de e-mails?

Dependendo do setor, do local ou de onde a empresa atua, as organizações precisam estar atentas a diferentes regulamentações. Por exemplo, nos EUA, a Lei de portabilidade prestação de contas de plano de saúde (HIPAA) exige que as organizações protejam as informações confidenciais de saúde do paciente para não serem divulgadas sem o conhecimento ou consentimento do paciente. De acordo com o Departamento de Saúde e Serviços Humanos dos EUA, os custos de violações da HIPAA, somente em 2020, foram de US$ 13 milhões.

Na União Europeia, as diretrizes do Regulamento geral de proteção de dados (RGPD) estabelecem que os dados pessoais sejam totalmente protegidos e, caso não o sejam, as organizações podem estar sujeitas a multas de até 4% da receita do ano anterior ou até 20 milhões de euros. Na Dinamarca, por exemplo, como extensão do RGPD, a criptografia de e-mails contendo informações pessoais confidenciais é obrigatória para as empresas desde 2019.

Por que o e-mail é uma ameaça no setor de saúde?

Os ataques de phishing ainda são uma das principais causas de violações de dados na área da saúde e, de acordo com o relatório de crimes na Internet do FBI, as organizações perderam US$ 2,4 bilhões em ataques BEC. Um ataque de phishing geralmente é o primeiro passo em um ataque de vários estágios que resulta em implantação posterior de malware ou ransomware.

Após os ataques de phishing, o relatório HIPAA Journal - Healthcare Data Breach Report sugere que as violações relacionadas a e-mail na área da saúde são o segundo tipo mais comum de ataque.

Em 2021, o Ministério de Direitos Civis dos EUA (Office of Civil Rights, OCR) investigou 277 incidentes de violação de e-mails de saúde, 83% dos quais foram resultado de ataques de hackers ou incidentes de TI.

Em 2020, relatou-se mais de 1 violação de contas de e-mails a cada dois dias, contudo, as violações relacionadas a e-mail ficaram em segundo lugar este ano, atrás das violações de servidores de rede. Os servidores de rede geralmente armazenam grandes quantidades de dados de pacientes e são o principal alvo de hackers e gangues de ransomware.

Como funciona a criptografia de e-mail?

Atualmente, existem duas abordagens para proteger o e-mail:

- PGP (Pretty Good Privacy)

- S/MIME (baseado em certificados RSA e x.509)

O OpenPGP e o S/MIME são muito semelhantes em alguns aspectos: ambos fornecem autenticação por meio de assinaturas digitais e privacidade por meio de criptografia de dados. Embora o OpenPGP tenha muitos apoiadores, tem um suporte consideravelmente menor no mercado. O S/MIME tem suporte mais amplo dos fornecedores de software e é incorporado aos clientes de e-mail mais comuns.

Com a criptografia de chave pública, há duas chaves: Uma pode ser publicizada e a outra é mantida privada. O remetente criptografa as mensagens usando a chave pública do destinatário. O destinatário descriptografa a mensagem usando sua chave privada. Se uma mensagem estiver sendo enviada para vários destinatários, o e-mail será criptografado separadamente pela chave pública de cada destinatário.

As assinaturas digitais usam os mesmos pares de chaves pública/privada, mas em sentido inverso. O remetente usa um hash seguro da mensagem e criptografa esse hash usando sua própria chave privada. Qualquer um pode descriptografar esse hash (e verificá-lo executando o mesmo hash na mensagem original) simplesmente descriptografando com a chave pública do remetente. Como apenas o proprietário da chave privada associada a essa chave pública poderia criptografá-la, a mensagem pode ser verificada. Isso fornece integridade e ausência de contestação. Ausência de contestação porque o remetente não pode negar posteriormente que não enviou a mensagem.

A solução S/MIME da Entrust oferece às organizações a capacidade de reduzir drasticamente o risco de perda de dados da empresa originado pelo e-mail. Os recursos de identidade e criptografia de ponta a ponta da Entrust com suporte para e-mails internos e externos, juntamente com os recursos de automação de implantação e gerenciamento de ciclo de vida, permitem que as organizações melhorem sua conformidade e postura de segurança em relação a outras soluções.

O SSL funciona no e-mail?

O RSA é o único protocolo criptográfico de chave pública com suporte para assinatura e criptografia de e-mail. Os certificados TLS/SSL não podem ser usados para essa finalidade. Entretanto, existem outras tecnologias de criptografia que funcionam em conjunto com S/MIME para fornecer proteção para mensagens em trânsito. Por exemplo: Segurança da camada de transporte (TLS) ou anteriormente Camada de soquetes segura (SSL). Esses protocolos criptografam o túnel ou a rota entre o servidor de e-mail, para ajudar a evitar espionagem. Eles também criptografam a conexão entre o cliente de e-mail e o servidor de e-mail. O S/MIME pode trabalhar com eles, mas não depende deles.

A VPN criptografa e-mails?

A VPN não criptografa e-mail. Não é uma ferramenta para prevenir hackers, vírus ou malware e não ajuda a proteger o conteúdo do e-mail nem ajuda a autenticar o remetente do e-mail.

O que a criptografia de e-mail faz?

O ato de assinar e criptografar digitalmente um e-mail permite que um funcionário comprove que os anexos e o conteúdo se originaram do endereço de e-mail do remetente e que não foram modificados durante o trânsito. Isso também é conhecido como não contestação e pode ser comprovado juridicamente por meio de várias leis.

Fornecer aos funcionários de uma empresa acesso aos seus próprios certificados S/MIME pode facilitar a identificação do destinatário e a identidade do remetente, o que, por sua vez, pode ajudar a limitar o impacto de um ataque de comprometimento de e-mails comerciais (BEC).

Os certificados S/MIME da Entrust incluem os nomes da organização, o indivíduo e o endereço de e-mail, permitindo que os destinatários do e-mail diferenciem e-mails de spam ou phishing dos e-mails de um remetente legítimo.

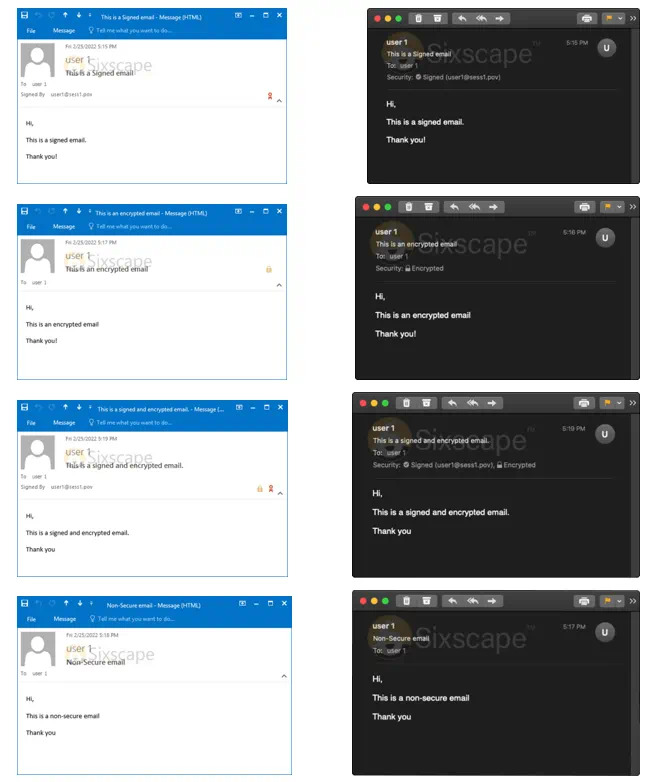

Como é o e-mail assinado e criptografado no Outlook e no Apple Mail?

É muito fácil distinguir como é uma experiência de e-mail confiável com a configuração do Certificado de e-mail seguro no Microsoft Outlook e no MacOS. Veja abaixo a aparência visual de quatro exemplos diferentes:

- e-mail assinado

- e-mail criptografado

- e-mail assinado e criptografado

- e-mail não assinado e não criptografado

Existem três indicadores de confiança primários na experiência do Outlook e do MacOS:

- fita vermelha, que mostra que este e-mail está assinado.

- ícone de cadeado, que mostra que o e-mail está criptografado.

- você pode verificar a identidade do remetente à esquerda do e-mail que foi assinado pelo usuário 1, um funcionário da empresa X.

Por outro lado, na experiência de e-mail não confiável, um e-mail não assinado e não criptografado não exibe nem uma faixa ou um cadeado. Nesse caso, é tecnicamente possível que o usuário do endereço de origem 1 seja falsificado.

Observe que esses recursos estão disponíveis quando ambos os usuários trocam chaves públicas.

Para obter mais detalhes, acesse a página da base de conhecimento da Entrust.

Como assinar e criptografar e-mail no seu dispositivo móvel?

Quando há um certificado S/MIME instalado no dispositivo Android ou iPhone, à direita da tela, você pode ver que é exibido um cadeado aberto e fechado. Para enviar um e-mail criptografado, tudo o que o usuário precisa fazer é tocar no ícone do cadeado.

Os e-mails podem ser assinados automaticamente se você ativar essa opção nas configurações. O processo é mostrado na parte 2, etapa 6 da nota técnica da Entrust.

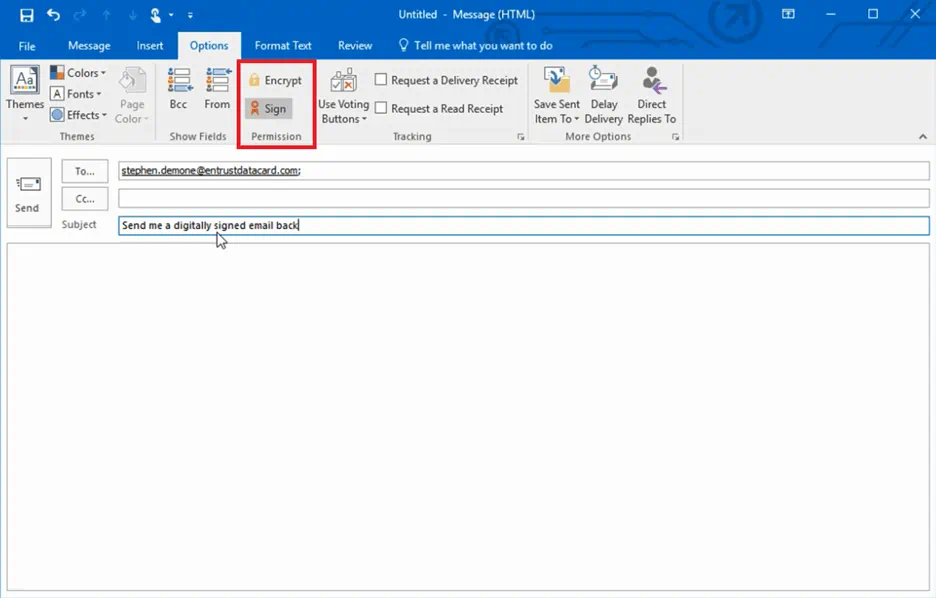

Como criptografar e assinar um e-mail com um certificado S/MIME?

Para assinar e/ou criptografar uma mensagem de e-mail, você deve simplesmente clicar nos botões Assinar e/ou Criptografar que aparecem na caixa de diálogo Redigir mensagem da guia Opções.