Bring Your Own Key para Microsoft Azure

O Microsoft Azure Key Vault protege as chaves criptográficas críticas usadas na nuvem para manter seus dados seguros.

Um número crescente de serviços e aplicativos de fornecedores da Microsoft consome agora o Azure Key Vault e pode se beneficiar do BYOK.

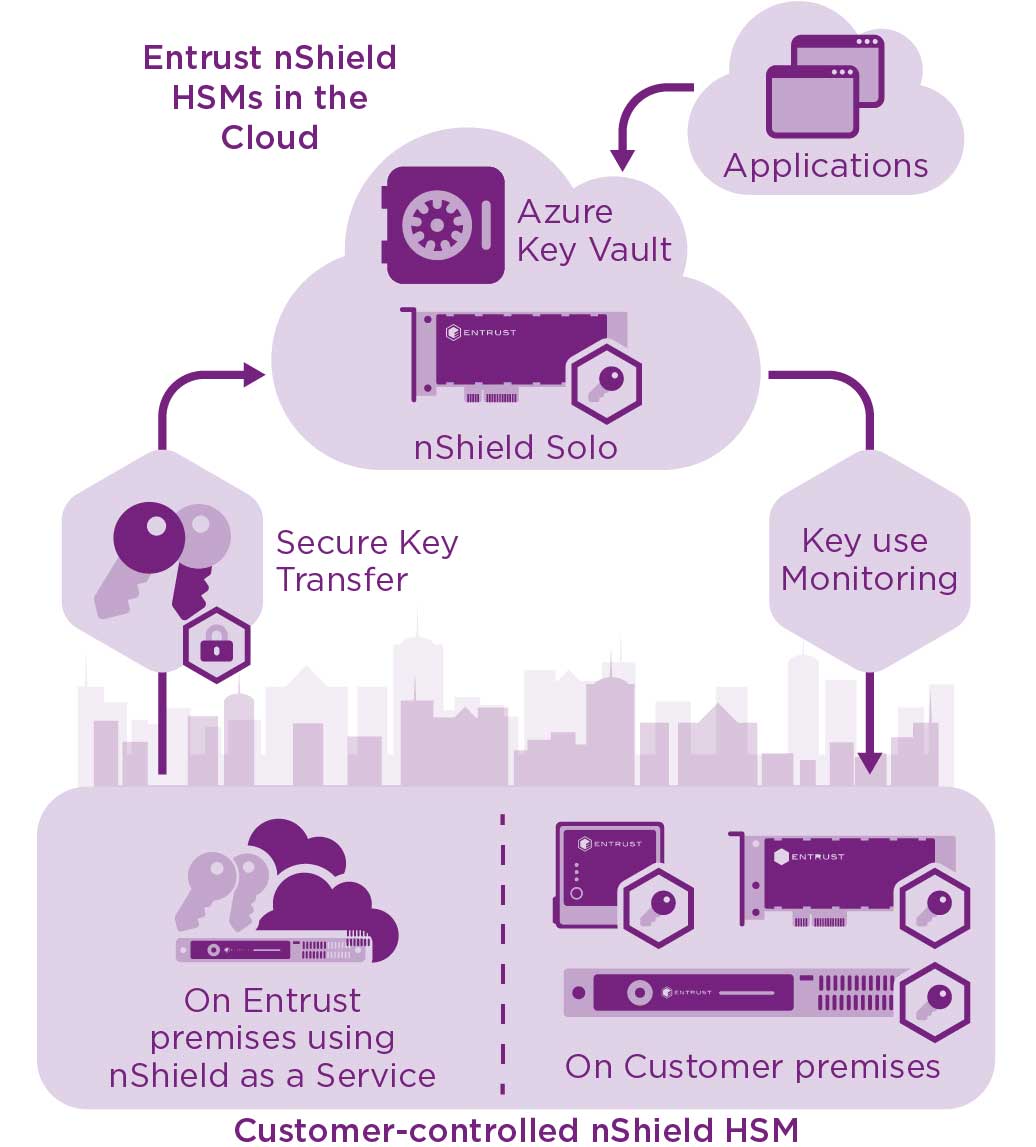

Implantado em todo o mundo em centros de dados Azure, os módulos de segurança de hardware (HSMs) nShield da Entrust protegem e gerenciam suas chaves na nuvem. Para dar a você um maior controle, a Entrust lhe permite criar, manter e transferir suas próprias chaves para uso com o Azure Key Vault na nuvem ou em suas próprias instalações.

Mantenha controle total de seus dados e aplicativos em nuvem sensíveis com o nShield BYOK para Azure.

Assista ao nosso vídeo com uma rápida visão geral para saber como funciona.

Validação

Uma garantia (certificado digital) da Entrust identifica cada HSM nShield

Use este valor de hash e a ferramenta fornecida pela Microsoft para validar a cadeia de garantia e o certificado de geração de chaves, e garantir que todas as informações de assinatura foram criadas dentro de um certificado HSM nShield.

Chave hash nCore da chave de assinatura da garantia do nShield (v0):

59178a47 de508c3f 291277ee 184f46c4 f1d9c639

Nuvem

Controle as chaves críticas que protegem seus dados sensíveis na nuvem

Como um serviço em nuvem, você pode executar o Azure Key Vault sob demanda sem infraestrutura de TI adicional, e garantir que seus dados sejam protegidos além dos limites organizacionais. O Azure Key Vault emprega criptografia para fornecer acesso controlado e proteção persistente aos seus dados. A segurança depende do nível de proteção dado à chave criptográfica crítica. A exposição da chave criptográfica pode comprometer seus dados sensíveis. Para garantir a segurança, você pode optar por proteger sua chave dentro de um limite robusto usando HSMs nShield da Entrust. Estes geram, protegem e gerenciam a chave independentemente do ambiente do software.

Segurança aprimorada – nShield BYOK para Azure Key Vault

O Entrust nShield tem uma história inigualável de 20 anos no fornecimento de soluções de proteção de dados para empresas, governos e fornecedores de tecnologia preocupados com a segurança, incluindo soluções de gerenciamento de chave crítica para algumas das organizações de segurança mais exigentes do mundo. Como especialistas na área, os produtos e serviços da Entrust oferecem alta garantia de segurança para que os clientes possam fazer uso efetivo da proteção criptográfica.

A Entrust facilita a forma como você mantém o controle de suas chaves. Enquanto as chaves podem ser geradas na nuvem, para maior segurança ao usar o Azure Key Vault, as chaves são geradas em seu próprio HSM nShield (fisicamente no local ou como serviço). As chaves geradas desta maneira são compartilhadas com segurança com outros HSMs nShield na nuvem Azure, mas nunca saem da fronteira de segurança do HSM nShield. A Microsoft tem usado os HSMs nShield da Entrust validados pela FIPS 140-2 nível 2 para proteger chaves desde a concepção do Azure Key Vault.

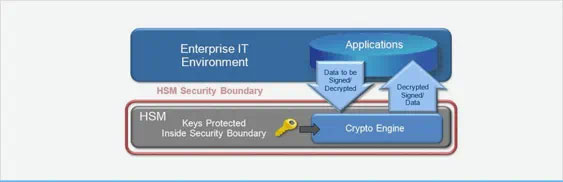

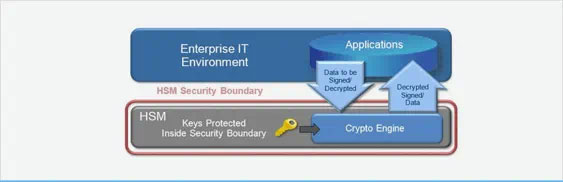

O que são HSMs?

Os HSMs são dispositivos criptográficos de alto desempenho projetados para gerar, salvaguardar e gerenciar material chave sensível. Os HSMs nShield da Entrust mantêm suas chaves seguras e utilizáveis somente dentro dos limites protegidos. Isso permite que você mantenha a custódia de suas chaves e a visibilidade sobre seu uso.

Por que usar os HSMs nShield da Entrust com Azure Key Vault?

Os HSMs nShield da Entrust garantem que suas chaves estejam sempre sob seu controle e nunca sejam visíveis para a Microsoft. A função mitiga a percepção de que os dados sensíveis mantidos na nuvem são vulneráveis.

O Azure Key Vault oferece a você múltiplos níveis de controle. As chaves do Azure Key Vault se tornam suas chaves de locatário, e você pode gerenciar o nível de controle desejado em relação ao custo e esforço.

- Por padrão, o Azure Key Vault gera e gerencia o ciclo de vida de suas chaves de locatário

- O BYOK permite que você gere chaves de locatário em seu próprio HSM nShield físico ou como serviço da Entrust

- Registros de uso quase em tempo real aumentam a segurança, permitindo que você veja exatamente como e quando suas chaves estão sendo usadas

Como funciona

Os HSMs nShield da Entrust criam uma gaiola trancada protegendo as suas chaves de locatário. Você pode armazenar em cache as chaves de locatário com a segurança do seu HSM nShield local da Entrust para um HSM nShield da Entrust no data center do Azure da Microsoft, sem sair do limite de segurança compatível com FIPS criado pelos HSMs. As chaves de locatário são protegidas enquanto estiverem nos centros de dados da Microsoft, protegidas dentro de um limite criptográfico cuidadosamente projetado que emprega mecanismos robustos de controle de acesso para permitir que você faça cumprir a separação de funções e garantir que as chaves sejam usadas somente para seu propósito autorizado.

Artigo técnico do Security World

BYOK

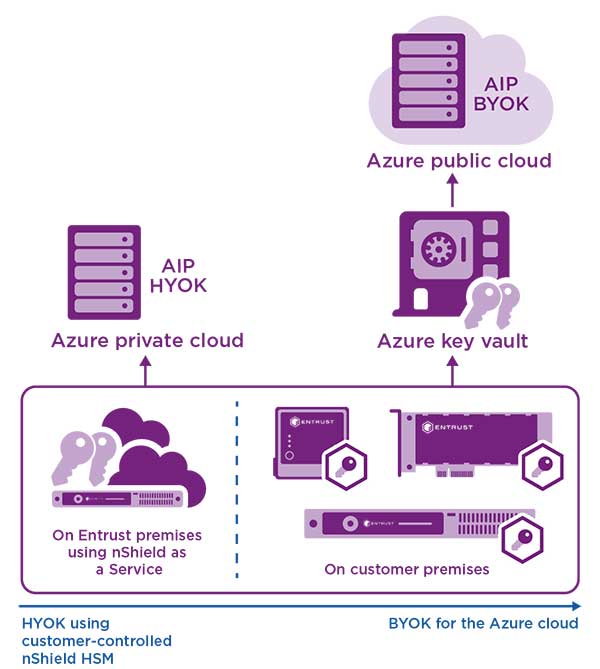

O BYOK para Azure Key Vault permite que você corresponda as propriedades de segurança de um ambiente no local. Ele permite a você gerar suas chaves de locatário em suas instalações ou no HSM nShield baseado em nuvem, de acordo com suas políticas de TI, e transferir suas chaves de locatário para a nuvem Azure do HSM nShield da Entrust hospedada pela Microsoft.

Validação do HSM hospedado

Para garantir que o HSM hospedado seja um HSM nShield da Entrust autorizado, o Azure Key Vault com BYOK fornece a você um mecanismo para validar seu certificado. A função, disponível SOMENTE com o BYOK da Entrust, permite que você verifique se a chave de criptografia usada para proteger o carregamento de sua chave de locatário foi de fato gerada em um HSM nShield da Entrust.

No ambiente do cliente

Proteja e gerencie suas chaves do Azure Information Protection (AIP) com hardware de alta garantia

Embora a maioria dos conteúdos possa ser servida por chaves armazenadas com segurança no Azure Key Vault, alguns conteúdos sensíveis nunca podem ser compartilhados ou transmitidos fora de seu próprio perímetro de segurança. A segurança para este conteúdo sensível precisa ser apenas física no ambiente do cliente, com acesso e compartilhamento muito limitados. Para gerenciar seus dados mais sensíveis dentro de seu próprio perímetro de segurança, o AIP oferece “hold your own key” (HYOK, mantenha sua própria chave) que é habilitado por um componente físico no local, com gerenciamento de chave fornecido através dos HSMs nShield.

O que são HSMs?

Os HSMs são dispositivos criptográficos de alto desempenho projetados para gerar, proteger e gerenciar material de chave sensível. Os HSMs nShield mantêm suas chaves bloqueadas com segurança e utilizáveis somente dentro dos limites protegidos. Isso permite que você mantenha a custódia de suas chaves e a visibilidade sobre seu uso.

Por que usar HSMs nShield com AIP?

Os HSMs nShield fornecem proteção reforçada para as chaves usadas pelo AIP para proteger seus dados críticos. O nShield gera, protege e gerencia as chaves completamente independente do ambiente de software.

Como funciona

Os HSMs nShield criam uma gaiola trancada protegendo suas chaves. As chaves são protegidas dentro de um limite criptográfico cuidadosamente projetado que emprega mecanismos robustos de controle de acesso que lhe permitem impor a separação de funções para garantir que as chaves sejam usadas somente para seu propósito autorizado. O nShield utiliza recursos de gerenciamento, armazenamento e redundância de chaves para garantir que suas chaves estejam sempre acessíveis quando necessário.

Artigo técnico do Security World

HYOK

Os HSMs nShield fornecem uma solução de hardware para proteger suas chaves críticas. O nShield protege e gerencia as chaves completamente independente do ambiente de software, permitindo que você tenha sua própria chave quando o acesso ao seu conteúdo mais sensível precisar permanecer apenas fisicamente no local.

Resumo da solução HYOK para gerenciamento de chaves de alta segurança

Como comprar

A Entrust é a única fornecedora de HSM que suporta ambas as versões de BYOK oferecidas pela Microsoft:

- nShield BYOK

- Microsoft BYOK

O nShield BYOK oferece um forte atestado para a importação de chaves e validação do HSM nShield. O Microsoft BYOK é suportado pelo nShield Cloud Integration Option Pack.

O que comprar para gerar e proteger suas chaves do Microsoft Azure Key Vault usando o nShield BYOK

nShield Edge

Se você precisa de geração de baixo volume de chaves físicas no local, o nShield Edge oferece uma conveniente segurança de hardware conectada a USB. A integração recomendada utiliza dois HSMs nShield Edge para redundância total.

Saiba mais | Ficha técnica do nShield Edge

nShield Solo+ e Solo XC

Para a geração de chaves físicas no local, a placa PCIe integrada nShield Solo+ e Solo XC fornece geração e gerenciamento de alto volume de chaves baseadas em hardware.

Saiba mais | Ficha técnica do nShield Solo

nShield Connect+ e Connect XC

Se você precisar de uma geração de chave física de maior desempenho no local, os dispositivos conectados à rede nShield Connect+ e Connect XC proporcionam geração e gerenciamento de alto volume de chaves baseadas em hardware.

Saiba mais | Ficha técnica do nShield Connect

nShield da Entrust como serviço

Se você precisar de uma geração de chaves de maior desempenho no local, você também pode assinar seu próprio HSM nShield Connect usando o nShield como serviço. O nShield da Entrust como serviço fornece geração e gerenciamento de alto volume de chaves baseadas em hardware.

Saiba mais | Ficha técnica do nShield as a Service

O que comprar para gerar e proteger suas chaves do Microsoft Azure Key Vault usando Microsoft BYOK

Para gerar e proteger suas chaves usando o Microsoft BYOK, você precisará de um dos modelos de HSM nShield listados acima e do nShield Cloud Integration Option Pack.

Cloud Integration Option Pack da Entrust

Este pacote de opções fornece aos usuários dos principais serviços de nuvem a capacidade de gerar chaves em seu próprio ambiente e exportá-las para uso na nuvem com a confiança de que sua chave foi gerada com segurança usando uma fonte de entropia forte e que o armazenamento de longo prazo de sua chave é protegido por um HSM nShield com certificação FIPS.

Juntamente com estes produtos, a Entrust oferece treinamento especializado, manutenção e programas de serviço para garantir o sucesso de sua integração agora e no futuro, à medida que suas necessidades mudam.

Pacote de serviços de implantação BYOK

Se você precisa de geração de baixo volume de chaves no local para Azure e é novo na tecnologia de HSM, este pacote de serviços personalizado inclui um HSM nShield Edge, instruções e instalação. Um consultor da Entrust lhe ensinará como criar e transferir suas chaves, e fornecerá um processo detalhado e uma lista de verificação. A integração recomendada com o Azure usa dois HSMs nShield Edge para redundância total.

Ficha técnica do pacote de serviços de implantação de BYOK

O pessoal especializado terá prazer em ajudá-lo com sua compra e aconselhá-lo sobre as opções de treinamento e manutenção para atender às suas necessidades específicas.

Entre em contato com seu representante de vendas regional

Recursos adicionais

BYOK/HYOK para recursos Azure

Azure Information Protection com HYOK

A Microsoft e a Entrust oferecem proteção contínua de informações e opções de gerenciamento de chaves que colocam você no controle na nuvem