Qu’est-ce qu’un HSM basé sur le cloud ?

Les modules matériels de sécurité (HSM) basés sur le cloud offrent les mêmes caractéristiques et fonctionnalités que les HSM sur site, auxquelles s’ajoutent les avantages d’un déploiement dans le cloud, sans le besoin d’héberger et d’entretenir les appareils.

Les HSM basés sur le cloud permettent aux organisations de :

- aligner les exigences de cryptosécurité sur la stratégie cloud organisationnelle ;

- appuyer la préférence des finances et des achats pour passer d’un modèle CapEx à un modèle OpEx ;

- simplifier la budgétisation de la stratégie de sécurité ;

- permettre au personnel de sécurité hautement qualifié de se concentrer sur d’autres tâches ;

- Répondre aux mandats de sécurité et de conformité hautement sécurisés pour les normes FIPS 140-2 et Critères communs EAL4+

Qu’est-ce qu’un HSM ?

Les modules de sécurité matériels (HSM) sont des périphériques physiques renforcés et inviolables qui sécurisent les processus cryptographiques en générant, protégeant et gérant les clés utilisées pour le cryptage et le décryptage des données et la création de signatures numériques et de certificats.

Cliquez ici pour en savoir plus.

Qui propose des HSM basés sur le cloud ?

Les principaux fournisseurs de services cloud (CSP) publics proposent des HSM basés sur le cloud en option dans leur offre de services. Ces solutions offrent la commodité, la résilience et la flexibilité que vous attendez d’un CSP, mais les services sont souvent liés au fournisseur de services publics spécifique et ne sont pas toujours portables pour les organisations adoptant des stratégies multicloud.

Comme la plupart des services cloud, l’infrastructure est basée sur l’utilisateur ; vous pouvez donc avoir un compromis concernant la propriété/le risque résiduel par rapport aux clés cryptographiques et perdre une partie du contrôle que vous auriez avec un HSM sur site.

Les fournisseurs de HSM sur site comme Entrust proposent des HSM basés sur le cloud. Ceux-ci offrent aux organisations les avantages d’un service cloud fonctionnant à l’unisson avec le CSP, mais avec un meilleur contrôle de vos clés cryptographiques.

Le produit HSM basé sur le cloud de Entrust est nShield en tant que service. Il utilise des HSM nShield certifiés FIPS 140-2 de niveau 3 dédiés. Ce service propose les mêmes caractéristiques et fonctionnalités que les HSM nShield sur site, auxquelles s’ajoutent les avantages d’un déploiement dans le cloud. Cela permet aux clients d’atteindre leurs objectifs en matière de stratégies privilégiant le cloud, tout en confiant la gestion de ces appareils aux experts de Entrust.

Qui gère un HSM nShield basé sur le cloud ?

nShield en tant que service est disponible sous forme de service autogéré ou entièrement géré.

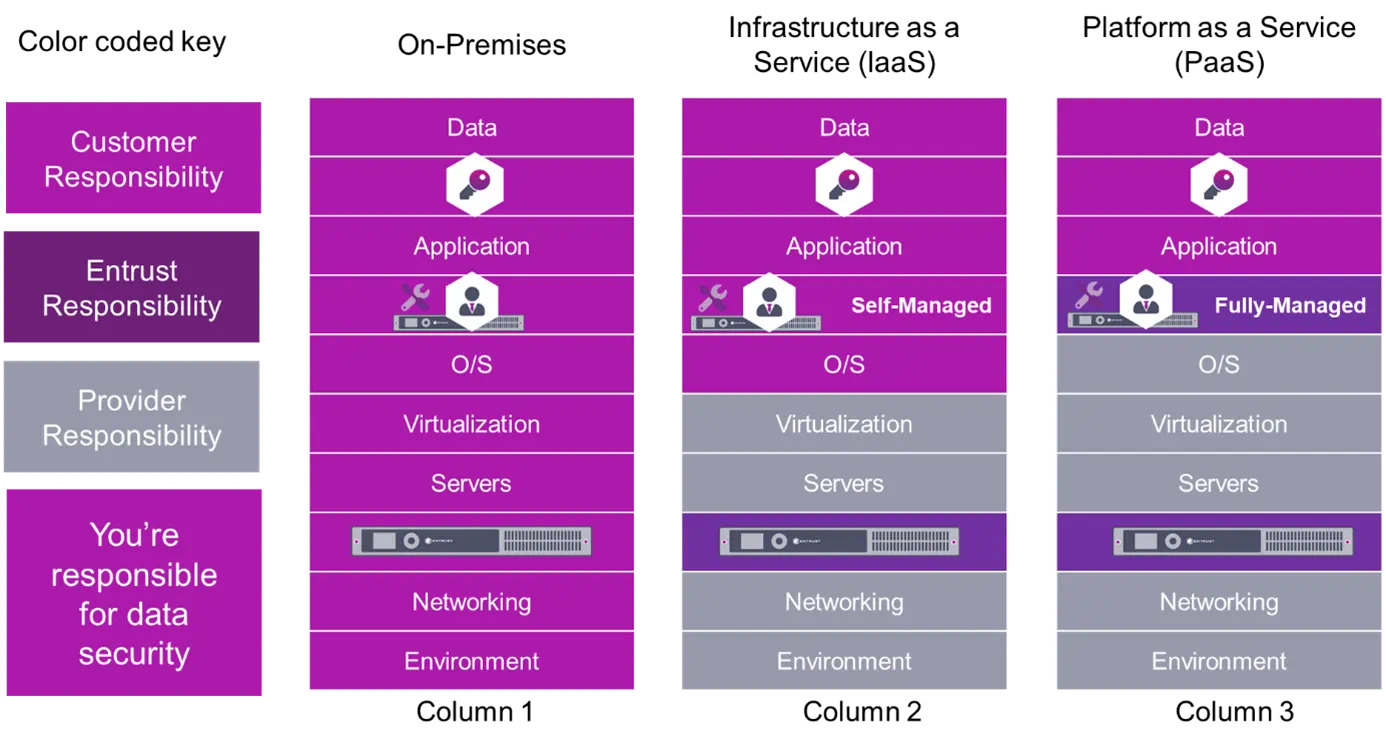

Le service autogéré signifie que l’organisation conserve la gestion complète du HSM, bien que cela soit à distance. Le service entièrement géré convient aux clients qui souhaitent utiliser les services cryptographiques d’un HSM, mais qui souhaitent déléguer la gestion et la maintenance à un poste de responsable de la sécurité occupé par un employé Entrust de confiance. La figure 1 ci-dessous est une version modifiée du modèle populaire de responsabilité partagée. Ce modèle est utilisé pour représenter le cadre de sécurité du cloud et mieux mettre en évidence les responsabilités respectives du fournisseur de services cloud et du client.

La colonne 1 représente un déploiement sur site. Le HSM, la couche de gestion HSM et les clés sont mis en évidence sous forme d’icônes. Dans ce scénario, tous les attributs d’un déploiement sur site relèvent de la responsabilité du client.

La colonne 2 du modèle représente un déploiement d’infrastructure en tant que service (IaaS) où nShield en tant que service basé sur un déploiement autogéré est la solution la plus appropriée. Le HSM, dans ce scénario, relève de la responsabilité de Entrust. La gestion du HSM et des clés relève de la responsabilité du client.

La colonne 3 représente un déploiement de plateforme en tant que service (PaaS) où nShield en tant que service basé sur un déploiement entièrement géré est la solution la plus appropriée pour le modèle. Dans ce scénario, le HSM et la gestion du module HSM sont sous la responsabilité de Entrust. Les clés relèvent de la responsabilité du client.

Figure 1 : Version modifiée du modèle de responsabilité partagée dans le cloud illustrant un déploiement de HSM sur site par rapport à des déploiements (autogéré et entièrement géré) de nShield en tant que service

Les HSM basés sur le cloud sont-ils aussi sécurisés que les HSM sur site ?

Le fournisseur de services cloud a la responsabilité du cloud ; le client est responsable dans le cloud.

Le cloud offre aux organisations de nombreux avantages en termes de flexibilité, d’évolutivité et de commodité. Lors de la migration d’applications et de charges de travail vers le cloud, l’enveloppe de sécurité a changé. Les CSP affirment à juste titre que la sécurité dans le cloud n’est pas forcément plus faible que sur site, elle est juste différente. Essentiellement, le modèle de menace a changé, les risques résiduels ont changé. Sur site, les risques sont peut-être plus faciles à identifier ; généralement un centre de données avec des baies d’appareils physiques, des considérations de sécurité du périmètre, des attaques physiques, des employés mécontents, des vols, des perturbations des services publics, etc., ainsi que les considérations relatives à la sécurité du réseau, des pare-feu, des logiciels malveillants, des attaques DDOS, etc.

Avec les fournisseurs de services cloud, ils sont responsables de la sécurité de leurs parcs de serveurs, de leur infrastructure réseau, etc. Cependant, différentes menaces interviennent désormais et étant donné que les appliances sont soustraites au client, ce sont les contrôles et les procédures adoptés par le client qui informent en partie sur la sécurité des charges de travail d’un client dans le cloud. En fait, à ce jour, la majorité des attaques réussies dans le cloud public sont dues à une mauvaise configuration, des erreurs et une mauvaise gestion de la part des clients. Ce sont donc les utilisateurs des services, et non les fournisseurs de services cloud, qui sont en faute. Le modèle de responsabilité partagée du cloud discuté ci-dessus est une référence utile pour encourager les clients migrant vers le cloud à reconnaître la propriété et les responsabilités lorsqu’ils utilisent un service basé sur le cloud.

Qu’est-ce qu’une stratégie multicloud ?

Une stratégie multicloud est l’endroit où les organisations choisissent d’utiliser les services de plusieurs CSP. Cette stratégie peut être notifiée par différents CSP offrant différents services, mais a également la valeur ajoutée de partager la charge de travail et le risque/la résilience entre plusieurs organisations.

Les CSP fournissent les outils nécessaires pour créer les clés cryptographiques que vous utilisez avec votre application et vos données. Cependant, comme vous vous en doutez, ces outils ne sont pas les mêmes pour les différents CSP. nShield en tant que service peut aider à résoudre ce problème. En utilisant nShield en tant que service pour fournir vos clés cryptographiques, il vous suffit de vous familiariser avec l’ensemble d’outils nShield appliquant les mêmes procédures en fonction du CSP.

Qu’est-ce qu’une stratégie de cloud hybride ?

Une stratégie hybride se produit lorsqu’une organisation choisit de conserver une présence sur site et d’utiliser également le cloud pour fournir une capacité, une résilience et une évolutivité supplémentaires. Dans certains cas, les organisations peuvent choisir ou être mandatées pour conserver sur site des charges de travail sensibles à haute valeur ajoutée, appelées localisation des données, et utiliser le cloud pour des charges de travail moins sensibles. nShield en tant que service fonctionne de manière transparente avec les HSM nShield sur site prenant en charge les stratégies de cloud hybride.

Quelle est la différence entre un HSM basé sur le cloud et un BYOK ?

Apportez votre propre clé (BYOK, Bring your own key) est un concept innovant qui a été initialement lancé par Entrust et Microsoft pour permettre aux utilisateurs du cloud public de garder le contrôle des clés cryptographiques utilisées dans le cloud afin de sécuriser leurs données. Alors que l’adoption des services de cloud public a explosé, la solution BYOK est désormais prise en charge par tous les principaux services de cloud. La solution BYOK permet aux utilisateurs de cloud public de générer leur propre clé principale de haute qualité localement sur site et de transférer en toute sécurité la clé à leur fournisseur de services cloud (CSP) pour protéger leurs données lors de déploiements multicloud.

Le HSM basé sur le cloud ne nécessite pas d’empreinte HSM sur site. Les services cryptographiques sont fournis dans le cloud tandis que le propriétaire conserve le contrôle total de ces services. La mise en service de vos services de cryptographie dans le cloud vous offre un maximum de liberté et de flexibilité.

Quels sont les cas d’utilisation types d’un HSM ?

Les HSM, y compris nShield en tant que service de Entrust, peuvent être utilisés pour fournir des services cryptographiques pour une grande variété d’applications allant de la gestion de l’infrastructure à clé publique et des clés, à la gestion des accès privilégiés, à la conteneurisation, au chiffrement des bases de données et à la signature de code, pour n’en citer que quelques-unes. Entrust possède un écosystème éprouvé et substantiel de plus de 100 fournisseurs de solutions de sécurité. Consultez la figure ci-dessous.

L’écosystème de partenaires offre les avantages suivants :

- apporte une valeur ajoutée et une sécurité renforcée aux clients finaux en renforçant les solutions des partenaires avec la cryptographie matérielle certifiée ;

- des processus matures et éprouvés, appuyés par une expertise technologique et une couverture mondiale, garantissent le meilleur support client.