Les différences entre authentification et autorisation

Qu’est-ce que l’authentification ?

L’authentification est le processus de validation de l’identité d’un utilisateur. Il s’agit par exemple de vérifier l’identité d’un employé ou l’identifiant utilisateur dont il se sert pour se connecter à un système.

Qu’est-ce que l’autorisation ?

L’autorisation est le processus consistant à donner à un utilisateur un droit d’accès spécifique. Il s’agit par exemple de déterminer à quelles ressources ou installations un utilisateur pourra accéder.

Quelle est la différence entre authentification et autorisation ?

Bien que l’accès aux ressources nécessite à la fois une authentification et une autorisation, il s’agit pourtant bien de deux étapes distinctes du processus. L’authentification est la clé. L’autorisation est le fait de savoir si cette clé vous donne ou non des droits d’accès.

L’authentification est initiée par l’utilisateur tandis que l’autorisation est déterminée par une politique et délivrée par l’application, le système ou la ressource à laquelle on accède.

Qu’est-ce qui vient en premier : l’authentification ou l’autorisation ?

Il est nécessaire que l’authentification de l’utilisateur ait lieu avant que l’autorisation d’accès ne soit fournie.

Ces deux étapes font partie intégrante du processus d’accès d’un utilisateur à une application, un système ou une ressource spécifiques.

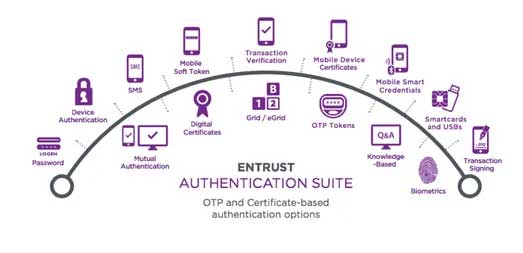

Quelles sont les méthodes d’authentification les plus courantes ?

Authentification transparente

Des authentificateurs transparents qui valident les utilisateurs sans qu’il soit nécessaire d’intervenir au quotidien.

- Certificats numériques

- Géolocalisation de l’IP

- Authentification de l’appareil

Authentification par facteur de forme physique

Dispositifs tangibles que les utilisateurs transportent et utilisent lors de l’authentification.

- Jetons de code à usage unique (OTP)

- Carte à écran

- Authentification par grille

- Liste de codes d’accès à usage unique

- Biométrie

Authentification par facteur de forme non physique

Méthodes de vérification de l’identité des utilisateurs sans leur imposer de se munir d’un dispositif physique supplémentaire.

- Authentification basée sur la connaissance

- Authentification hors bande

- Identifiants intelligents sur mobile

- Jetons logiciels par SMS

Quelles sont les méthodes d’autorisation les plus courantes ?

L’approche ultime en matière d’autorisation est un cadre de confiance zéro reposant sur le concept d’accès le moins privilégié. Les types d’autorisation les plus courants pouvant être utilisés pour créer un tel cadre sont :

- Avec des jetons : l’utilisateur reçoit un jeton qui lui confère des privilèges spécifiques et un accès aux données.

- Contrôle d’accès basé sur les rôles (RBAC) : les utilisateurs sont répartis en rôles ou en groupes ayant des accès et des restrictions spécifiques.

- Listes de contrôle d’accès (ACL) : seuls certains utilisateurs d’une liste peuvent avoir accès à une application, une ressource ou un système particuliers.

Comment Entrust peut-il m’aider au niveau de l’authentification et de l’autorisation ?

La plate-forme de gestion des identités et des accès (IAM) d’Entrust fournit des prestations d’authentification et d’autorisation des utilisateurs pour un nombre inégalé de types d’utilisation, y compris pour la main-d’œuvre, les consommateurs et les citoyens.