Bring Your Own Key (BYOK) pour Microsoft Azure

Microsoft Azure Key Vault protège les clés cryptographiques critiques utilisées dans le cloud pour sécuriser vos données.

Un nombre croissant de services Microsoft et d’applications de fournisseurs utilisent désormais Azure Key Vault et peuvent bénéficier de BYOK.

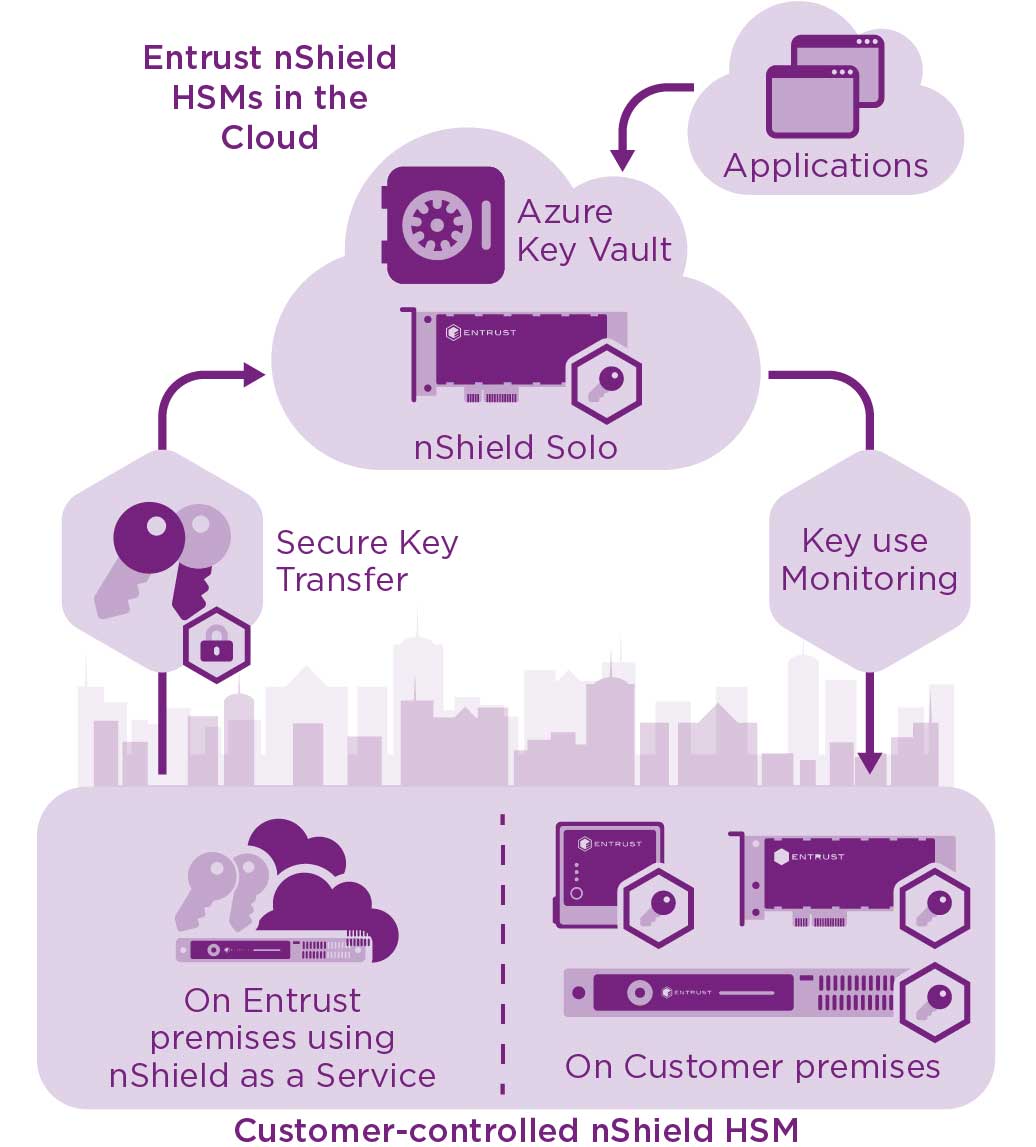

Déployés dans le monde entier dans les centres de données Azure, les modules matériels de sécurité (HSM, hardware security module) nShield de Entrust protègent et gèrent vos clés dans le cloud. Pour vous donner un meilleur contrôle, Entrust vous permet de créer, conserver et transférer vos propres clés à utiliser avec Azure Key Vault dans le cloud ou dans vos propres locaux.

Gardez le contrôle total de vos données et applications sensibles dans le cloud avec nShield BYOK pour Azure.

Regardez notre vidéo de présentation rapide pour découvrir comment cela fonctionne.

Validation

Un mandat Entrust (certificat numérique) identifie chaque HSM nShield

Utilisez cette valeur de hachage et l’utilitaire fourni par Microsoft pour valider la chaîne de garantie et le certificat de génération de clés, et déclarez que toutes les informations de signature ont été créées dans un HSM nShield certifié.

Hachage de clé nCore de la clé de signature de mandat nShield (v0) :

59178a47 de508c3f 291277ee 184f46c4 f1d9c639

Cloud

Contrôlez les clés critiques sécurisant vos données sensibles dans le cloud

En tant que service cloud, vous pouvez exécuter Azure Key Vault à la demande sans infrastructure informatique incrémentielle et vous assurer que vos données sont protégées au-delà des frontières organisationnelles. Azure Key Vault utilise la cryptographie pour fournir un accès contrôlé et une protection permanente à vos données. La sécurité dépend du niveau de protection accordé à la clé cryptographique critique. L’exposition de la clé cryptographique peut compromettre vos données sensibles. Pour assurer la sécurité, vous pouvez choisir de protéger votre clé dans une limite robuste à l’aide des HSM nShield de Entrust. Les HSM nShield génèrent, sauvegardent et gèrent la clé indépendamment de l’environnement logiciel.

Sécurité renforcée – nShield BYOK pour Azure Key Vault

nShield de Entrust a une histoire sans précédent de 20 ans dans la fourniture de solutions de protection des données aux entreprises, gouvernements et fournisseurs de technologies soucieux de la sécurité, y compris des solutions de gestion de clés critiques pour certaines des organisations de sécurité les plus exigeantes au monde. En tant qu’experts dans le domaine, les produits et services Entrust offrent une sécurité élevée afin que les clients puissent utiliser efficacement la protection cryptographique.

Entrust facilite la façon dont vous gardez le contrôle de vos clés. Bien que les clés puissent être générées dans le cloud, pour plus d’assurance lors de l’utilisation d’Azure Key Vault, les clés sont générées dans votre propre HSM nShield (physiquement sur site ou en tant que service). Les clés générées de cette manière sont partagées en toute sécurité avec d’autres HSM nShield dans le cloud Azure, mais ne quittent jamais la limite de sécurité HSM nShield. Microsoft utilise les HSM nShield de Entrust validés FIPS 140-2 niveau 2 pour protéger les clés depuis la création d’Azure Key Vault.

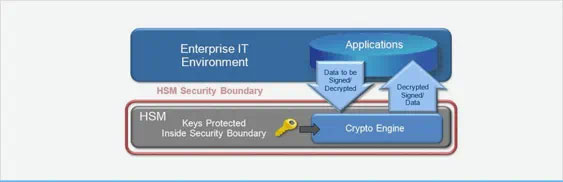

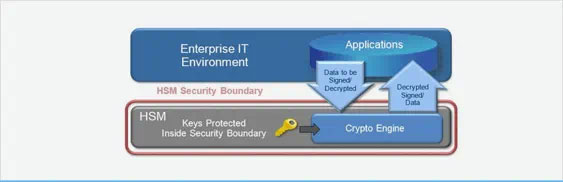

Que sont les HSM ?

Les HSM sont des dispositifs cryptographiques hautes performances conçus pour générer, sauvegarder et gérer des éléments de clés sensibles. Les HSM nShield de Entrust maintiennent vos clés en sécurité et utilisables uniquement dans les limites protégées. Cela vous permet de conserver la garde de vos clés et une visibilité sur leur utilisation.

Pourquoi utiliser les HSM nShield de Entrust avec Azure Key Vault ?

Les HSM nShield de Entrust garantissent que vos clés sont toujours sous votre contrôle et jamais visibles par Microsoft. Cette capacité atténue la perception que les données sensibles conservées dans le cloud sont vulnérables.

Azure Key Vault vous offre plusieurs niveaux de contrôle. Les clés Azure Key Vault deviennent vos clés de locataire et vous pouvez gérer le niveau de contrôle souhaité par rapport aux coûts et aux efforts.

- Par défaut, Azure Key Vault génère et gère le cycle de vie de vos clés de locataire

- BYOK vous permet de générer des clés de locataire sur votre propre HSM nShield de Entrust, physique ou en tant que service

- Les journaux d’utilisation en temps quasi réel améliorent la sécurité, vous permettant de voir exactement comment et quand vos clés sont utilisées

Fonctionnement

Les HSM nShield de Entrust créent une cage verrouillée qui protège vos clés de locataire. Vous pouvez mettre en cache les clés de locataire en toute sécurité depuis votre HSM nShield de Entrust sur site vers un HSM nShield de Entrust dans le centre de données Azure de Microsoft, sans quitter la limite de sécurité conforme FIPS créée par les HSM. Les clés de locataire sont protégées lorsqu’elles se trouvent dans les centres de données de Microsoft ; elles sont sécurisées dans une limite cryptographique soigneusement conçue qui utilise des mécanismes de contrôle d’accès robustes pour vous permettre d’appliquer la séparation des tâches et de garantir que les clés ne sont utilisées qu’aux fins autorisées.

BYOK

BYOK pour Azure Key Vault vous permet de faire correspondre les propriétés de sécurité d’un environnement local. Il vous permet de générer vos clés de locataire sur votre HSM nShield sur site ou dans le cloud, conformément à vos stratégies informatiques, et de transférer vos clés de locataire en toute sécurité vers le HSM nShield de Entrust du cloud Azure hébergé par Microsoft.

Validation de HSM hébergé

Pour garantir que le HSM hébergé est un HSM nShield de Entrust autorisé, Azure Key Vault avec BYOK vous fournit un mécanisme pour valider son certificat. La capacité, UNIQUEMENT disponible avec Entrust BYOK, vous permet de vérifier que la clé de chiffrement de clé utilisée pour sécuriser le téléchargement de votre clé de locataire a bien été générée dans un HSM nShield de Entrust.

Sur site

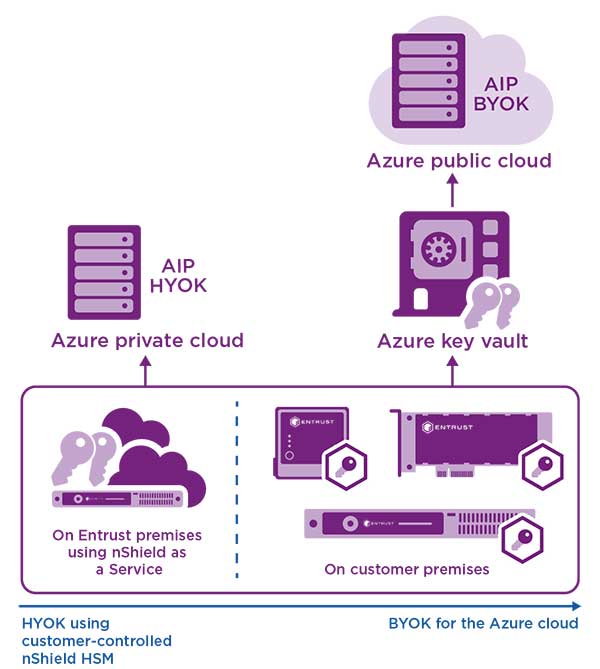

Protégez et gérez vos clés Azure Information Protection (AIP) avec un matériel hautement sécurisé

Alors que la plupart du contenu peut être servi par des clés stockées de manière sécurisée dans Azure Key Vault, certains contenus sensibles ne peuvent jamais être partagés ou transmis en dehors de votre propre périmètre de sécurité. La sécurité de ce contenu sensible doit être physiquement sur site uniquement, avec un accès et un partage très limités. Pour gérer vos données les plus sensibles au sein de votre propre périmètre de sécurité, AIP propose de conserver votre propre clé (HYOK) activée par un composant physique sur site, avec une gestion des clés fournie via les HSM nShield.

Que sont les HSM ?

Les HSM sont des dispositifs cryptographiques hautes performances conçus pour générer, sauvegarder et gérer des éléments de clés sensibles. Les HSM nShield maintiennent vos clés verrouillées en toute sécurité et utilisables uniquement dans les limites protégées. Cela vous permet de conserver la garde de vos clés et une visibilité sur leur utilisation.

Pourquoi utiliser des HSM nShield avec AIP ?

Les HSM nShield offrent une protection renforcée des clés utilisées par AIP pour sécuriser vos données critiques. nShield génère, sauvegarde et gère les clés de manière totalement indépendante de l’environnement logiciel.

Fonctionnement

Les HSM nShield créent une cage verrouillée qui protège vos clés. Les clés sont protégées dans une limite cryptographique soigneusement conçue qui utilise des mécanismes de contrôle d’accès robustes qui vous permettent d’appliquer la séparation des tâches pour garantir que les clés ne sont utilisées qu’aux fins autorisées. nShield utilise des fonctionnalités de gestion des clés, de stockage et de redondance pour garantir l’accès permanent des clés, si nécessaire.

HYOK

Les HSM nShield fournissent une solution matérielle pour protéger vos clés critiques. nShield protège et gère les clés de manière totalement indépendante de l’environnement logiciel, vous permettant de conserver votre propre clé lorsque l’accès à votre contenu le plus sensible doit rester physiquement sur site uniquement.

Brève description de la solution HYOK pour une gestion des clés de haute sécurité

Comment acheter

Entrust est le seul fournisseur de HSM qui prend en charge les deux versions de BYOK proposées par Microsoft :

- nShield BYOK

- Microsoft BYOK

nShield BYOK offre une attestation solide pour l’importation de clés et la validation de HSM nShield. Microsoft BYOK est pris en charge par nShield Cloud Integration Option Pack.

Quoi acheter pour générer et protéger vos clés Microsoft Azure Key Vault à l’aide de nShield BYOK

nShield Edge

Si vous devez générer un faible volume de clés physiques sur site, nShield Edge offre une sécurité matérielle pratique connectée par USB. L’intégration recommandée utilise deux HSM nShield Edge pour une redondance complète.

En savoir plus | Fiche technique de nShield Edge

nShield Solo+ et Solo XC

Pour la génération de clés physiques sur site, les cartes PCIe intégrées nShield Solo+ et Solo XC permettent une génération et une gestion de clés matérielles à haut volume.

En savoir plus | Fiche technique de nShield Solo

nShield Connect+ et Connect XC

Si vous devez générer des clés physiques sur site plus performantes, le dispositif connecté au réseau nShield Connect+ et Connect XC fournit une génération et une gestion de clés matérielles à haut volume.

En savoir plus | Fiche technique de nShield Connect

nShield en tant que service de Entrust

Si vous devez générer des clés sur site plus performantes, vous pouvez également vous abonner à votre propre HSM nShield Connect à l’aide de nShield en tant que service. nShield en tant que service de Entrust fournit une génération et une gestion de clés matérielles à haut volume.

En savoir plus | Fiche technique de nShield as a Service

Quoi acheter pour générer et protéger vos clés Microsoft Azure Key Vault à l’aide de Microsoft BYOK

Pour générer et protéger vos clés à l’aide de Microsoft BYOK, vous aurez besoin de l’un des modèles de HSM nShield répertoriés ci-dessus et du nShield Cloud Integration Option Pack.

Cloud Integration Option Pack de Entrust

Ce pack d’options permet aux utilisateurs des principaux services cloud de générer des clés dans leur propre environnement et de les exporter pour les utiliser dans le cloud, tout en ayant la certitude que leur clé a été générée de manière sécurisée à l’aide d’une source d’entropie forte et que le stockage à long terme de leur clé est protégé par un HSM nShield certifié FIPS.

En plus de ces produits, Entrust propose des programmes de formation, de maintenance et de service d’experts pour assurer le succès de votre intégration aujourd’hui et à l’avenir, à mesure que vos besoins évoluent.

Pack de services de déploiement BYOK

Si vous devez générer un faible volume de clés sur site pour Azure et que vous débutez avec la technologie HSM, ce service géré personnalisé comprend un HSM nShield Edge, des instructions et l’installation. Un consultant Entrust vous apprendra comment créer et transférer vos clés, et vous fournira un processus détaillé et une liste de contrôle. L’intégration recommandée avec Azure utilise deux HSM nShield Edge pour une redondance complète.

Fiche technique du pack BYOK Deployment Service

Le personnel expert se fera un plaisir de vous aider avec votre achat et de vous conseiller sur les options de formation et de maintenance pour répondre à vos besoins spécifiques.

Contactez votre représentant commercial régional

Ressources Supplémentaires

BYOK/HYOK pour les ressources Azure

Azure Information Protection avec HYOK

Microsoft et Entrust proposent une option de protection des informations persistantes et de gestion des clés qui vous permet de garder le contrôle dans le cloud