Authentifizierung vs. Autorisierung

Was ist Authentifizierung?

Bei der Authentifizierung wird überprüft, ob ein Benutzer der ist, der er vorgibt zu sein. Zum Beispiel durch die Überprüfung der Identität eines Mitarbeiters oder seiner Benutzer-ID zur Anmeldung bei einem System.

Was ist eine Autorisierung?

Unter Autorisierung versteht man den Prozess, bei dem einem Benutzer ein bestimmter Zugriff gewährt wird. So wird beispielsweise festgelegt, auf welche Ressourcen oder Einrichtungen ein Benutzer Zugriff hat.

Was ist der Unterschied zwischen Authentifizierung und Autorisierung?

Auch wenn für den Zugriff auf Ressourcen sowohl eine Authentifizierung als auch eine Autorisierung erforderlich sind, handelt es sich dabei um zwei einzelne Schritte im Prozess. Die Authentifizierung ist der Schlüssel. Die Autorisierung legt fest, ob der Schlüssel Ihnen den Zugriff erlaubt oder nicht.

Die Authentifizierung wird vom Benutzer initiiert, während die Autorisierung durch eine Richtlinie bestimmt und von der Anwendung, dem System oder der Ressource, auf die zugegriffen wird, erteilt wird.

Was kommt zuerst – Authentifizierung oder Autorisierung?

Die Authentifizierung des Benutzers muss erfolgen, bevor die Autorisierung für einen bestimmten Zugriff erteilt wird.

Beide sind ein wesentlicher Bestandteil des Prozesses, mit dem ein Benutzer Zugriff auf eine bestimmte Anwendung, ein System oder eine Ressource erhält.

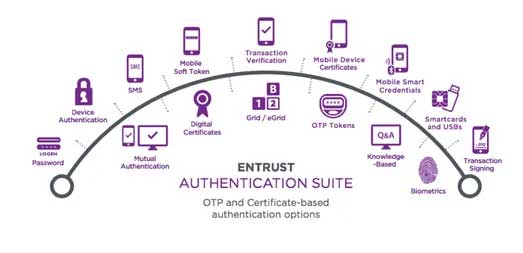

Was sind die gängigen Authentifizierungsmethoden?

Transparente Authentifizierung

Transparente Authentifikatoren, die Benutzer validieren, ohne dass ein tägliches Eingreifen erforderlich ist.

- Digitale Zertifikate

- IP-Geolokation

- Geräteauthentifizierung

Authentifizierung mit physischem Formfaktor

Greifbare Geräte, die Benutzer bei sich tragen und zur Authentifizierung verwenden.

- Token für einmalige Zugangscodes

- Anzeigekarte

- Rasterauthentifizierung

- Liste mit einmaligen Zugangscodes

- Biometrische Identifizierung

Authentifikatoren ohne physischen Formfaktor

Methoden zur Überprüfung von Benutzeridentitäten, ohne dass diese Benutzer ein zusätzliches physisches Gerät mit sich führen müssen.

- Wissensbasierte Authentifizierung

- Out-of-Band-Authentifizierung

- Mobile intelligente Anmeldeinformationen

- SMS-Soft-Token

Was sind gängige Ansätze für die Autorisierung?

Der ultimative Ansatz für die Autorisierung ist ein Zero Trust Framework, das auf dem Konzept des am wenigsten privilegierten Zugriffs basiert. Die üblichen Arten der Autorisierung, die zum Aufbau eines solchen Frameworks verwendet werden können, sind die Folgenden:

- Token-basiert, hier erhält ein Benutzer ein Token, das ihm bestimmte Privilegien und bestimmten Zugriff auf Daten gewährt.

- Rollenbasierte Zugriffssteuerung (RBAC), bei der Benutzer in Rollen oder Gruppen mit bestimmten Zugriffsarten und -beschränkungen eingeteilt werden.

- Zugriffssteuerungslisten (ACL), bei denen nur bestimmten Benutzern auf einer Liste der Zugriff auf eine bestimmte Anwendung, ein System oder eine Ressource gewährt wird.

Wie kann mir Entrust bei der Authentifizierung und Autorisierung helfen?

Die Identity and Access Management (IAM)-Plattform von Entrust bietet Benutzerauthentifizierung und -autorisierung für eine beispiellose Anzahl von Anwendungsfällen, einschließlich Mitarbeiter, Verbraucher und Bürger.