Bring Your Own Key für Microsoft Azure

Microsoft Azure Key Vault schützt die wichtigen kryptografischen Schlüssel, die in der Cloud verwendet werden, um Ihre Daten zu sichern.

Eine wachsende Anzahl von Microsoft-Diensten und Herstelleranwendungen nutzen nun Azure Key Vault und können von BYOK profitieren.

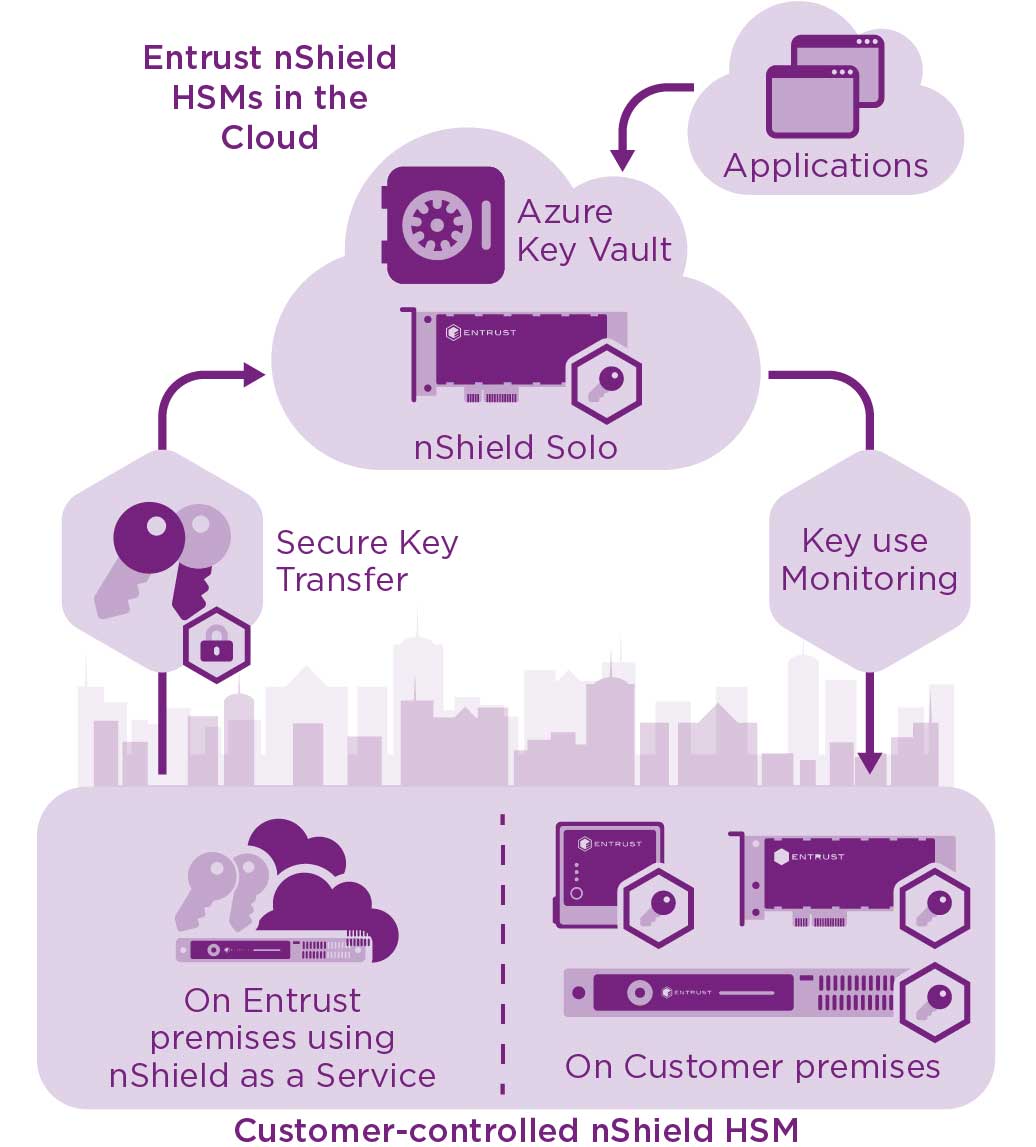

Entrust nShield-Hardware-Sicherheitsmodule (HSMs), die weltweit in Azure-Rechenzentren eingesetzt werden, schützen und verwalten Ihre Schlüssel in der Cloud. Um Ihnen mehr Kontrolle zu geben, ermöglicht Entrust Ihnen, Ihre eigenen Schlüssel für die Verwendung mit Azure Key Vault in der Cloud oder in Ihren eigenen Räumlichkeiten zu erstellen, zu speichern und zu übertragen.

Behalten Sie mit nShield BYOK für Azure die volle Kontrolle über Ihre sensiblen Cloud-Daten und -Anwendungen.

Sehen Sie sich unser kurzes Übersichtsvideo an, um zu erfahren, wie es funktioniert.

Validierung

Ein Entrust Warrant (digitales Zertifikat) identifiziert jedes nShield HSM

Verwenden Sie diesen Hash-Wert und das von Microsoft zur Verfügung gestellte Dienstprogramm, um die Warrant-Kette und das Schlüsselerzeugungszertifikat zu validieren und sicherzustellen, dass alle Signierinformationen innerhalb eines zertifizierten nShield HSM erstellt wurden.

nCore-Schlüssel-Hash des nShield-Warrant-Signierschlüssels (v0):

59178a47 de508c3f 291277ee 184f46c4 f1d9c639

Cloud

Kontrollieren Sie die wichtigen Schlüssel zur Sicherung Ihrer sensiblen Daten in der Cloud

Als Cloud-Service können Sie Azure Key Vault On-Demand ohne anwachsende IT-Infrastruktur ausführen und so sicherstellen, dass Ihre Daten über Unternehmensgrenzen hinweg geschützt sind. Azure Key Vault verwendet Kryptographie für kontrollierten Zugriff auf und dauerhaften Schutz für Ihre Daten. Die Sicherheit von Azure Key Vault hängt von dem Schutzniveau des kritischen kryptographischen Schlüssels ab. Die Offenlegung des kryptographischen Schlüssels kann Ihre sensiblen Daten gefährden. Um die Sicherheit zu gewährleisten, können Sie Ihren Schlüssel innerhalb einer robusten Grenze mit Entrust nShield HSMs schützen. nShield HSMs generiert, sichert und verwaltet den Schlüssel unabhängig von der Softwareumgebung.

Erhöhte Sicherheit – nShield BYOK für Azure Key Vault

Entrust nShield hat eine beispiellose 20-jährige Geschichte in der Bereitstellung von Datenschutzlösungen für sicherheitsbewusste Unternehmen, Regierungen und Technologieanbieter, einschließlich kritischer Schlüsselmanagementlösungen für einige der anspruchsvollsten Sicherheitsorganisationen der Welt. Als Experten auf diesem Gebiet bieten die Produkte und Dienstleistungen von Entrust ein hohes Maß an Sicherheit, so dass die Kunden den kryptografischen Schutz effektiv nutzen können.

Entrust erleichtert es Ihnen, die Kontrolle über Ihre Schlüssel zu behalten. Die Schlüssel können zwar in der Cloud generiert werden, aber für zusätzliche Sicherheit bei der Verwendung von Azure Key Vault werden die Schlüssel in Ihrem eigenen nShield HSM generiert (physisch vor Ort oder als Service). Auf diese Weise erzeugte Schlüssel werden sicher mit anderen nShield HSMs in der Azure-Cloud geteilt, verlassen aber nie die nShield HSM-Sicherheitsgrenze. Seit der Einführung von Azure Key Vault hat Entrust FIPS 140-2 Level 2-validierte nShield HSMs zum Schutz der Schlüssel verwendet.

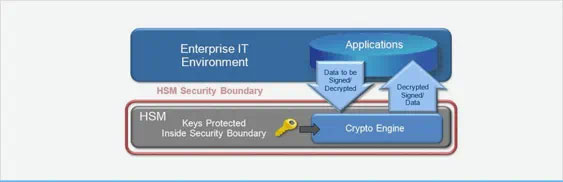

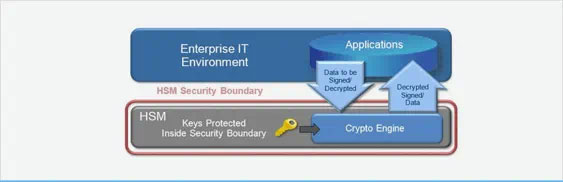

Was sind HSMs?

HSMs sind hochleistungsfähige kryptografische Geräte, die für die Erzeugung, Sicherung und Verwaltung von sensiblem Schlüsselmaterial konzipiert sind. Entrust nShield HSMs sorgen dafür, dass Ihre Schlüssel sicher bleiben und nur innerhalb der geschützten Grenzen verwendet werden können. Auf diese Weise behalten Sie die Kontrolle über Ihre Schlüssel und die Übersicht über deren Verwendung.

Warum sollten Sie Entrust nShield HSMs mit Azure Key Vault verwenden?

Entrust nShield HSMs stellen sicher, dass Ihre Schlüssel immer Ihrer Kontrolle unterstehen und niemals für Microsoft sichtbar sind. Dadurch wird der Eindruck gemildert, dass sensible Daten, die in der Cloud gespeichert sind, angreifbar sind.

Azure Key Vault bietet Ihnen mehrere Ebenen der Kontrolle. Die Azure Key Vault-Schlüssel werden zu Ihren Mieterschlüsseln und Sie können das gewünschte Maß an Kontrolle im Verhältnis zu den Kosten und dem Aufwand verwalten.

- Standardmäßig generiert und verwaltet Azure Key Vault den Lebenszyklus Ihrer Mieterschlüssel

- BYOK ermöglicht die Generierung von Mieterschlüsseln auf Ihrem eigenen physikalischen oder als Service genutzten Entrust nShield HSMce

- Fast in Echtzeit erstellte Nutzungsprotokolle erhöhen die Sicherheit, da Sie genau sehen können, wie und wann Ihre Schlüssel verwendet werden

Funktionsweise

Entrust nShield HSMs erzeugt einen verschlossenen Käfig, der Ihre Mieterschlüssel schützt. Sie können die Mieterschlüssel sicher von Ihrem Entrust nShield HSM vor Ort zu einem Entrust nShield HSM im Rechenzentrum von Microsofts Azure zwischenspeichern – ohne die FIPS-konforme Sicherheitsgrenze zu verlassen, die durch die HSMs geschaffen wurde. Die Mieterschlüssel sind in den Rechenzentren von Microsoft geschützt – gesichert innerhalb einer sorgfältig entworfenen kryptografischen Grenze, die robuste Zugriffskontrollmechanismen einsetzt, damit Sie eine Aufgabentrennung durchsetzen und sicherstellen können, dass die Schlüssel nur für den genehmigten Zweck verwendet werden.

BYOK (Bring your own Key)

Mit BYOK for Azure Key Vault können Sie die Sicherheitseigenschaften einer Vor-Ort-Umgebung anpassen. Es ermöglicht Ihnen, Ihre Mieterschlüssel auf Ihrem lokalen oder Cloud-basierten nShield HSM gemäß Ihren IT-Richtlinien zu generieren und Ihre Mieterschlüssel sicher auf das von Microsoft gehostete Azure Cloud Entrust nShield HSM zu übertragen.

Gehostete HSM-Validierung

Um sicherzustellen, dass das gehostete HSM ein autorisiertes Entrust nShield HSM ist, bietet der Azure Key Vault mit BYOK einen Mechanismus zur Validierung des Zertifikats. Dank dieser Funktion, die NUR mit Entrust BYOK verfügbar ist, können Sie überprüfen, ob der Verschlüsselungsschlüssel, der zur Sicherung des Uploads Ihres Mieterschlüssels verwendet wurde, tatsächlich in einem Entrust nShield HSM generiert wurde.

Vor Ort

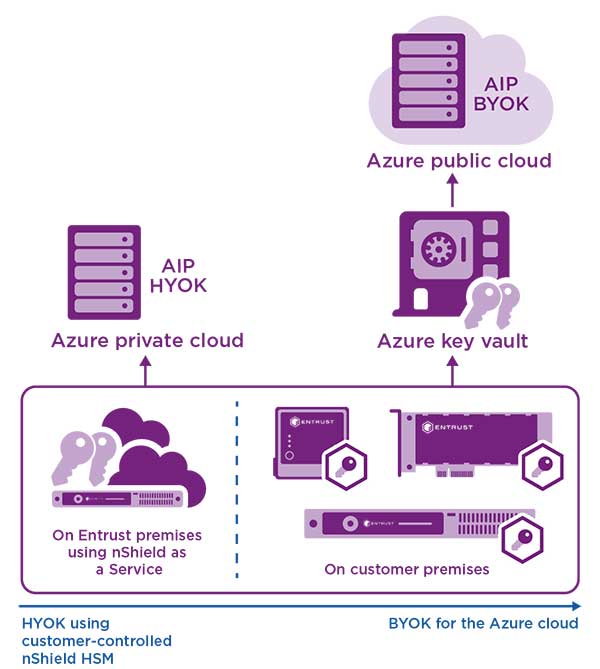

Sichern und verwalten Sie Ihre Azure Information Protection (AIP)-Schlüssel mit hochsicherer Hardware

Wenngleich die meisten Inhalte durch sicher gespeicherte Schlüssel in Azure Key Vault bereitgestellt werden können, können bestimmte sensible Inhalte niemals außerhalb Ihres eigenen Sicherheitsbereichs weitergegeben oder übertragen werden. Die Sicherheit für diese sensiblen Inhalte muss ausschließlich vor Ort physisch sichergestellt sein, mit stark limitiertem Zugang und Austausch. Um Ihre sensiblen Daten innerhalb Ihres eigenen Sicherheitsbereichs zu verwalten, bietet AIP „Hold Your Own Key“ (HYOK) an, das durch eine physische Komponente vor Ort ermöglicht wird, wobei die Schlüsselverwaltung über nShield HSMs erfolgt.

Was sind HSMs?

HSMs sind hochleistungsfähige kryptografische Geräte, die für die Erzeugung, Sicherung und Verwaltung von sensiblem Schlüsselmaterial entwickelt wurden. nShield HSMs sorgen dafür, dass Ihre Schlüssel sicher verschlossen und sind nur innerhalb des geschützten Bereichs verwendbar sind. Auf diese Weise behalten Sie die Kontrolle über Ihre Schlüssel und die Übersicht über deren Verwendung.

Warum sollten Sie nShield HSMs mit AIP verwenden?

nShield HSMs bieten gehärteten Schutz für die Schlüssel, die von AIP zur Sicherung Ihrer kritischen Daten verwendet werden. nShield generiert, sichert und verwaltet die Schlüssel völlig unabhängig von der Softwareumgebung.

Funktionsweise

nShield HSMs bilden einen verschlossenen Käfig, der Ihre Schlüssel schützt. Die Schlüssel werden innerhalb einer sorgfältig entworfenen kryptografischen Grenze geschützt, die robuste Zugriffskontrollmechanismen einsetzt, mit denen Sie eine Aufgabentrennung durchsetzen können, um sicherzustellen, dass die Schlüssel nur für den genehmigten Zweck verwendet werden. nShield verwendet Schlüsselmanagement-, Speicher- und Redundanzfunktionen, um zu gewährleisten, dass Ihre Schlüssel bei Bedarf immer zugänglich sind.

HYOK

nShield HSMs bieten eine Hardwarelösung zum Schutz Ihrer kritischen Schlüssel. nShield schützt und verwaltet die Schlüssel völlig unabhängig von der Softwareumgebung und kann somit Ihren eigenen Schlüssel halten, wenn der Zugriff auf Ihre sensibelsten Inhalte physisch nur vor Ort bleiben soll.

HYOK für hochsicheres Schlüsselmanagement – Lösungsbeschreibung

Kaufmöglichkeiten

Entrust ist der einzige HSM-Anbieter, der beide von Microsoft angebotenen BYOK-Versionen unterstützt:

- nShield-BYOK

- Microsoft BYOK

nShield BYOK bietet eine starke Beglaubigung für den Schlüsselimport und die nShield HSM-Validierung. Microsoft BYOK wird von nShield Cloud Integration Option Pack unterstützt.

Was Sie kaufen müssen, um Ihre Microsoft Azure Key Vault-Schlüssel mit nShield BYOK zu generieren und zu schützen

nShield Edge

Wenn Sie eine physische Schlüsselgenerierung vor Ort in geringem Umfang benötigen, bietet nShield Edge eine bequeme, per USB angeschlossene Hardware-Sicherheit. Die empfohlene Integration verwendet zwei nShield Edge HSMs für vollständige Redundanz.

Weitere Informationen | nShield as a Service-Datenblatt

nShield Solo+ und Solo XC

Für die physische Schlüsselgenerierung vor Ort bieten die eingebetteten PCIe-Karten nShield Solo+ und Solo XC hardwarebasierte Schlüsselgenerierung und -verwaltung in großem Umfang.

Weitere Informationen | Datenblatt zu nShield Solo

nShield Connect+ und Connect XC

Wenn Sie eine leistungsstärkere physische Schlüsselgenerierung vor Ort benötigen, bieten nShield Connect+ und Connect XC Network Attached Appliance, eine hardwarebasierte Schlüsselgenerierung und -verwaltung in großem Umfang.

Weitere Informationen | Datenblatt zu nShield Connect

Entrust nShield als Service

Wenn Sie eine höhere Leistung bei der Schlüsselerzeugung vor Ort benötigen, können Sie auch Ihr eigenes nShield Connect HSM mit nShield als Service abonnieren. Entrust nShield als Service bietet hochvolumige hardwarebasierte Schlüsselerzeugung und -verwaltung.

Weitere Informationen | Datenblatt zu nShield as a Service

Was Sie kaufen müssen, um Ihre Microsoft Azure Key Vault-Schlüssel mit Microsoft BYOK zu generieren und zu schützen

Um Ihre Schlüssel mit Microsoft BYOK zu erzeugen und zu schützen, benötigen Sie eines der oben aufgeführten nShield HSM-Modelle und das nShield Cloud Integration Option Pack.

Entrust Cloud Integration Option Pack

Dieses Optionspaket bietet Nutzern der wichtigsten Cloud-Dienste die Möglichkeit, Schlüssel in ihrer eigenen Umgebung zu generieren und sie für die Verwendung in der Cloud zu exportieren. Dabei können sie sich darauf verlassen, dass ihr Schlüssel sicher mit einer starken Entropiequelle generiert wurde und dass die langfristige Speicherung ihres Schlüssels durch ein FIPS-zertifiziertes nShield HSM geschützt ist.

Zusammen mit diesen Produkten bietet Entrust Expertenschulungen, Wartungs- und Serviceprogramme an, um den Erfolg Ihrer Integration jetzt und in Zukunft zu gewährleisten, wenn sich Ihre Anforderungen ändern.

Servicepaket zur BYOK-Bereitstellung

Wenn Sie eine Schlüsselgenerierung vor Ort für Azure in geringem Umfang benötigen und neu bei der HSM-Technologie sind, umfasst dieses maßgeschneiderte Servicepaket ein nShield Edge HSM, eine Anleitung und die Installation. Ein Entrust-Berater zeigt Ihnen, wie Sie Ihre Schlüssel erstellen und übertragen können, und stellt Ihnen eine detaillierte Prozess- und Checkliste zur Verfügung. Die empfohlene Integration mit Azure verwendet zwei nShield Edge HSMs für vollständige Redundanz.

Datenblatt für das Servicepaket zur BYOK-Bereitstellung

Unser fachkundiges Personal hilft Ihnen gerne beim Kauf und berät Sie über Schulungs- und Wartungsoptionen, die Ihren speziellen Anforderungen entsprechen.

Kontaktieren Sie Ihren lokalen Entrust-Vertriebsvertreter

Weitere Ressourcen

BYOK/HYOK für Azure-Ressourcen

Schutz von Azure-Informationen mit HYOK

Microsoft und Entrust bieten anhaltenden Datenschutz und eine Schlüsselverwaltungsoption, mit der Sie in der Cloud den Überblick behalten